Evgeny Kasperskyによると、顧客にリスクはありません

Kaspersky Labの内部企業ネットワークは、高度なプラットフォームと、これまで知られていなかったゼロデイ脆弱性を使用して攻撃されました、と同社の長は言いました。 同社はこの攻撃をDuqu 2.0と呼びました。 声明によると、顧客データとソフトウェア製品は侵害されていません。

Kaspersky Labの内部企業ネットワークは、高度なプラットフォームと、これまで知られていなかったゼロデイ脆弱性を使用して攻撃されました、と同社の長は言いました。 同社はこの攻撃をDuqu 2.0と呼びました。 声明によると、顧客データとソフトウェア製品は侵害されていません。

カスペルスキーは、今年の春の初めに、独自のAnti-APT(高度な持続的脅威)ソリューションのプロトタイプを使用して、企業ネットワーク内の非常に高度で隠れた製品を検出できたと主張しています。 最初の感染は2014年末に発生しました。 このようなマルウェアの開発には、高級プログラマーの参加が必要であり、費用がかかりました。「概念的には、このプラットフォームは、私たちが以前に見たすべてのものよりも1世代先です。」 検出された脅威の名前は Duqu 2.0です。

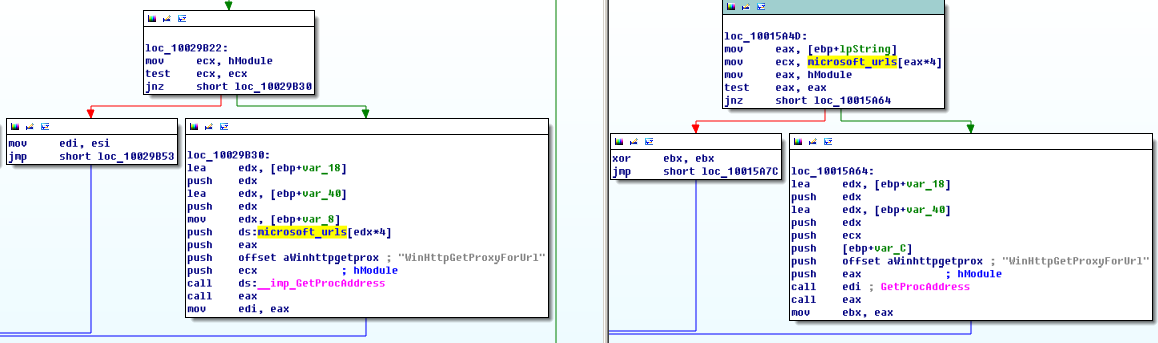

DuquとDuqu 2.0コードの比較。 シマンテックは 、2つの製品のアルゴリズムは類似していると結論付けました。

オリジナルのDuquコンピュータワームは、2011年9月1日にハンガリーのブダペスト工科大学と経済学の暗号化およびシステムセキュリティ研究所で発見されました。 ワームは、生成されたファイルに追加する

~DQ

プレフィックスによって名前を取得しました。 シマンテックは、DuquがStuxnetワームと何らかのつながりを持っていると結論付けました。 一部の専門家によると 、後者はイランの核計画の活動を弱体化させることを目的としていた。

Kaspersky Labの予備レポートによると、Duqu 2.0はシステムでピン止めを使用せず、ほぼ完全にRAMに基づいています。 これは、プログラムの作成者が、マシンを再起動した後でもプラットフォームをサポートする能力を頼りにしていることを示しています。 方程式グループが同じ暗号化アルゴリズムを使用する場合、Duqu 2.0は常に異なるアルゴリズムで異なる暗号化を行います。

攻撃者は会社の知的財産に関心を示しました。 安全なオペレーティングシステム 、金融取引保護システム、カスペルスキーセキュリティネットワーククラウドに関心がありました。 攻撃者は、Kaspersky Labのウイルス対策製品による検出を回避する方法を見つけようとしました、と同社の頭は言いました。 LCでは、企業ネットワークが唯一の目標ではないと考えています。 Duqu 2.0の他の犠牲者は、西部、中東、およびアジアの国々にいます。 注目すべき高レベルの目標には、5 + 1グループのイランの核計画に関する交渉のプラットフォームと、アウシュヴィッツ囚人の解放70周年を記念するイベントがあります。

ワークフローDuqu 2.0、カスペルスキー

同社は声明の中で、製品とウイルスデータベースのソースコードの完全性は影響を受けないと述べた。 LKは伝統的に、攻撃の発信国を示すことを拒否しています。 タイムスタンプとファイルパスは改ざんされています。 カスペルスキーは、Duqu 2.0は政府の構造を持つ可能性が高いと主張しています。 これは、これまで知られていなかった多数のゼロデイ脆弱性の使用によって証明されています。 Kaspersky Labの専門家によると、このような製品の開発と保守のコストは5,000万ドルに達する可能性があります。 Duqu 2.0では金銭的な利益は見られませんでした。

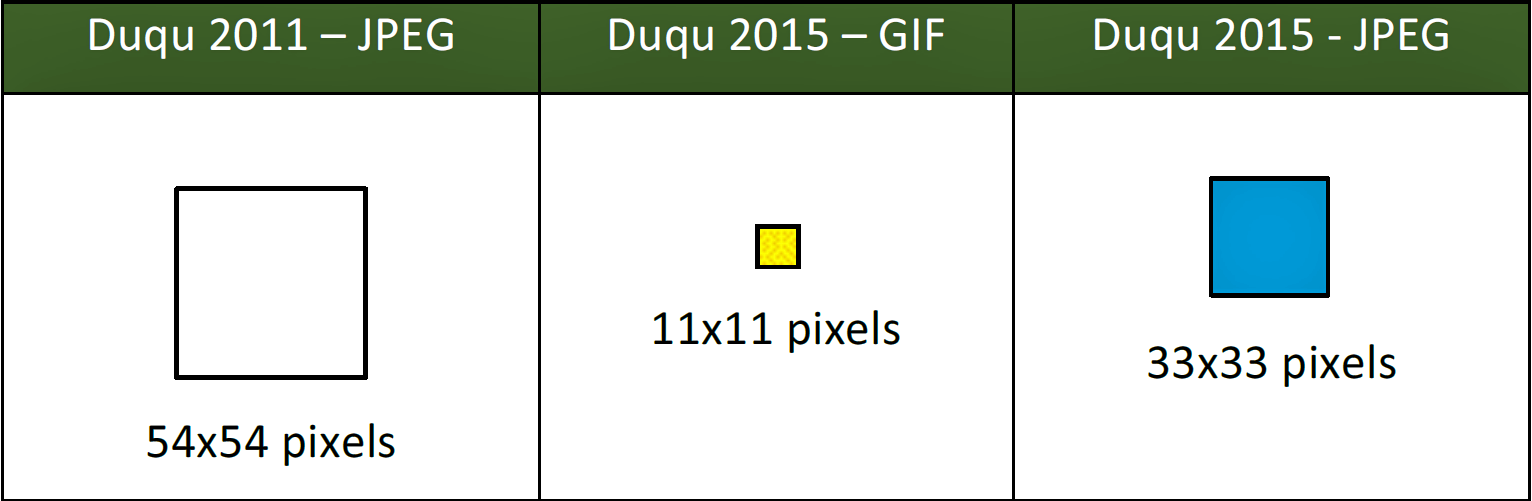

Duquと同様、Duqu 2.0は情報をグラフィックイメージに保存できます。 オリジナルはJPEGファイルでこれを行う方法を知っていましたが、2.0ではGIFファイルを処理する機能が追加されました。

マイクロソフトは、カスペルスキーの支援により脆弱性を修正しました 。 LKはまた、いくつかの国の法執行機関で調査を開始しました。 LKのウイルス対策ソフトウェアは、Duqu 2.0を識別するために既に「教えられています」。 会社は調査を続けています。

securelist.comのDuqu 2.0情報

Duqu Bet予備レポート