多くのランサムウェアプログラムがありますが、そのうちの1つであるTorrentLockerは、この「市場」のリーダーと考えることができます。 TorrentLockerは2014年2月に最初に出現し、それ以来、ウイルスは何千ものコンピューターシステムに感染しました。 原則として、ウイルスは、電子メールメッセージ内の疑わしい添付ファイルを開く被害者のコンピューターに侵入します(ここで確認できるように、ここでは何も変わりません)。

この調査によると、感染したシステムの所有者の約1.5パーセントが、このウイルスの作成者であるランサムウェアに賄briを支払っています。 ご存知のように、TorrentLockerではビットコインで支払う必要があります。 現在のレートでは、マルウェア作者はすでに585千米ドル以上を受け取っています。

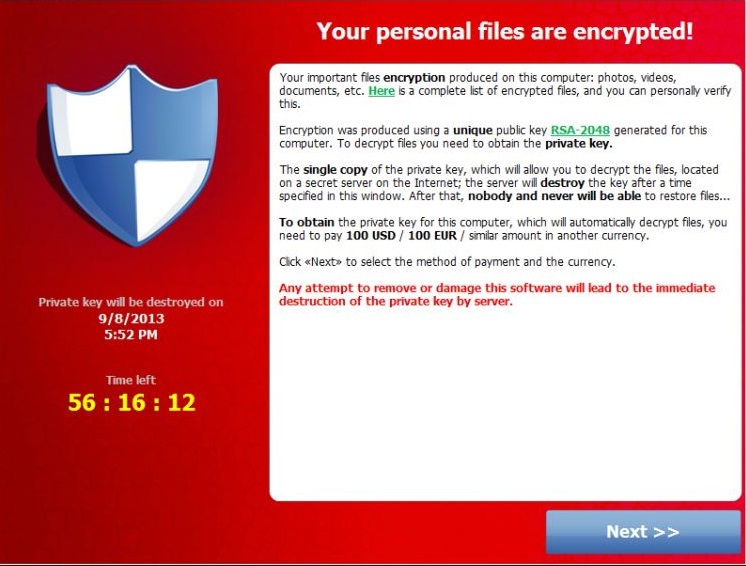

TorrentLockerは、他のランサムウェアとほとんど同じように機能しますが、わずかな違いがあります。 そのため、新しいシステムに入ると、ユーザーファイルは256 AES暗号化キーで暗号化されます(ランダム生成)。 ユーザーがデータを取り戻すことができるキーの場合、攻撃者は約4ビットコイン(これは約1.5米ドル)を必要とします。 キー自体はすでに2048 RSAキーで暗号化され、中央サーバーに送信されます。 その後、AESキーがシステムから削除されます。 被害者が支払う場合、暗号化されたデータを回復するためにキーが被害者に送信されます。

現時点では、このマルウェアは、主にヨーロッパでPC上で約2億8,000万件のドキュメントをすでに暗号化しています。 カナダ、オーストラリア、ニュージーランドには多くの犠牲者がいます。

ウイルスの開発者は非常に通常の方法でウイルスを配布します。彼らはスパムを送信します。これは、未払いの請求書、パッケージの高速化または追跡に対する罰金を指します。 メッセージ内-ウイルスを含むアプリケーション、またはサイトへのリンク。 このサイトは非常に見栄えがよく、開発者は公式のスタイルでデザインしようとしたため、国のリソースまたは評判の良い会社のサイトのように見えました。 このサイトには、ユーザーが「未払いの請求書」データをダウンロードしようとしたときに表示されるCAPTCHAもあります。

ウイルスは、ZIPアーカイブにパッケージ化されているか、ウイルスをダウンロードしてインストールするマクロを含むWord文書に含まれています。 以前と同様に、被害者自身が.exeを実行してウイルスを開始する必要があります。 何らかの理由で米国を除き、多くの国のユーザーがメッセージを受信します。 なぜ攻撃者がこの国の市民にメッセージを送らないのかはまだ不明です。

ESETの専門家は、ウイルスの作成の背後にあるのは、銀行のトロイの木馬のHesperbotファミリーを作成したチームと同じだと考えています。 このリンクでESETから詳細な研究を得ることができます。