2017年2月14日(間違いなく2017年)、Cisco Product Security Incident Response Team(PSIRT)は、Cisco Smart Installクライアントに関連するアクティブスキャンの結果を説明するニュースレターを発行しました。 Cisco Smart Install Clientソフトウェアは、新しいCisco機器、特にCiscoスイッチをリモートで設定するために設計された古いユーティリティです。 続いて、Cisco Talosはブログ投稿を投稿し、Cisco Smart Installプロトコルを使用してデバイスをスキャンするオープンソースツールをリリースしました。 説明に加えて、Snort攻撃検出システム(SID:41722-41725)のシグネチャがリリースされました。これにより、この技術を使用する試みを検出できます。

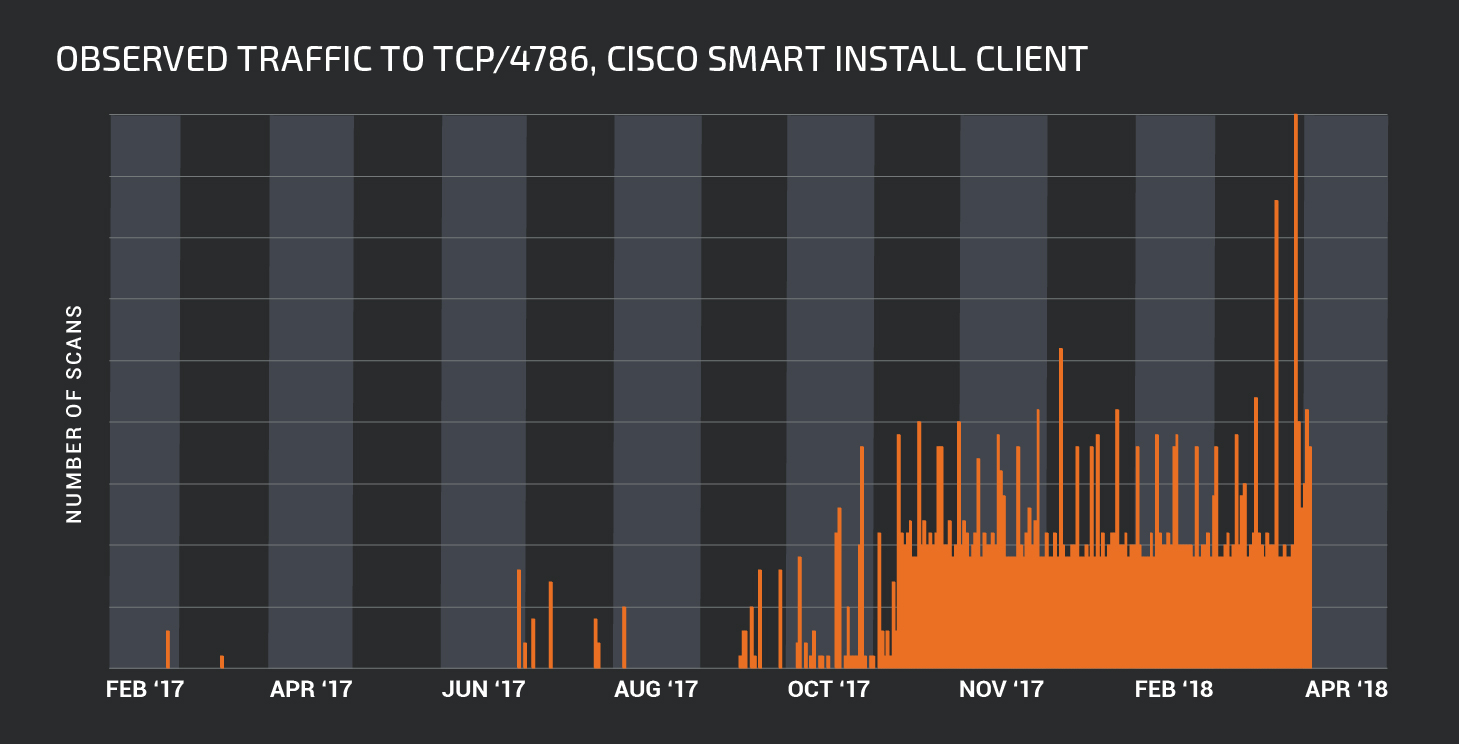

Cisco Smart Installは、TFTPサーバーの構成の変更、TFTPを介した構成ファイルのエクスポート、構成ファイルの変更、IOSネットワークオペレーティングシステムのイメージの置換、IOSコマンドを有効にするアカウントのセットアップに悪用される可能性があります。 これは古典的な意味での脆弱性ではありませんが、このプロトコルの誤用は攻撃ベクトルとして機能する可能性があり、すぐに中和する必要があります。 2017年末から2018年初頭にかけて、Talosはサイバー犯罪者がこの脆弱性を使用してクライアントをスキャンしようとするのを監視しました。 最近の情報により、この問題の関連性が増しているため、再び問題に戻ることにしました。

Cisco Smart Installプロトコルの誤用に関連する攻撃のみが観察されましたが、Cisco Smart Install Clientの別の脆弱性が最近発見され、 修正されました 。 この脆弱性は公開で議論され、脆弱性(PoC)の悪用の可能性を証明するコードが発行されました。 プロトコルの不適切な使用の問題を解決するには、クライアントは適切な更新プログラムをインストールして、この脆弱性も排除する必要があります。

範囲

Cisco Talosの調査の一環として、この攻撃に対して潜在的に脆弱なデバイスの数を調査し始めました。 結果は非常に驚くべきものでした。 TalosはShodanを使用して、「インターネットへの開放」Cisco Smart Install Clientを通じて168,000以上のシステムを発見できる可能性があると判断できました。 これは、Tenableの従業員がインターネットから「見える」脆弱なCisco Smart Install Clientクライアント251,000を報告した2016年の結果よりも優れています。 Cisco TalosとTenableのスキャン方法には違いがある場合がありますが、攻撃に使用できるデバイスの数が大幅に減少することが予想されます。 さらに、最初のニュースレター以来スキャンの量は減少しましたが、Talosでは2017年11月9日頃にCisco Smart Install Clientのスキャン試行が急増しました。

中和

Cisco Smart Install Clientソフトウェアスイッチに「アップ」デバイスがあるかどうかを判別できます。 show vstack configコマンドを実行すると、Smart Installクライアントがアクティブかどうかを判断できます。 以下は、そのようなコマンドとそれに応答する例です。

switch # show vstack config | inc Role Role: Client (SmartInstall enabled)

レベル6(情報)以上の登録が有効になっている場合、アクティブなCisco Smart Installクライアントの追加の症状が発生する場合があります。 これらのイベントログには、TFTP書き込み操作、コマンド実行、およびデバイスの再起動が含まれますが、これらに限定されません。

この問題を解決する最も簡単な方法は、脆弱なデバイスでno vstackコマンドを実行することです。 何らかの理由でこのオプションをクライアントが使用できない場合、最良のオプションは、インターフェースのアクセス制御リスト(ACL)によるアクセスを制限することです。その例を次に示します。

ip access-list extended SMI_HARDENING_LIST permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786 deny tcp any any eq 4786 permit ip any any

このタイプのACLでは、上記のノードのみがSmart Installクライアントにアクセスできるため、攻撃を実装する能力が大幅に制限されます。 これに加えて、侵入防止システム(IPS)には、Smart Installクライアントが影響を受けるかどうかを判断するための署名があります。

サポート

この問題やその他の問題については、影響を受ける顧客をサポートするというシスコのコミットメントを覚えておくことが重要です。 サポート契約のステータスに関係なく、すべてのお客様は、無料のインシデント対応支援、およびシスコ製品の既知または合理的に疑わしいセキュリティ脆弱性に関連するすべてのインシデントについて契約顧客に提供される支援を受けます。 シスコ製品で問題が発生した場合は、Cisco Technical Assistance Center(TAC)に連絡してください。

- モスクワ:+7 495 961 13 82

- サンクトペテルブルク:+7 812 363-3328

- ロシアでの無料通話:8800700 05 22

- アルメニア:800-721-7549

- ベラルーシ:8 800 101、次に800 721 7549

- ウクライナ(メイン):0800 301 2090(フリーダイヤル)

- ウクライナ(代替):+380 44 390 2400

- アゼルバイジャン:088 9999999

- カザフスタンでは:8 ^ 800-121-4321(ダイヤル8、2番目の信号を待ってから残りの数字をダイヤルします)。 次に、PIN、800-721-7549をダイヤルします

- タジキスタンでは:+ 992 44600 60 40

- ウズベキスタン:800-721-7549

詳細については、 Cisco Vulnerability Security Policyを参照してください。

結論

セキュリティと境界制御を確保するには、ネットワーク管理者は特に注意する必要があります。 ネットワークデバイスは通常非常に安定しており、ほとんど変更されないため、「インストールして忘れる」のは簡単です。 サイバーセキュリティに関する昨年の年次報告書の結果を思い出すだけで十分です。この調査の結果は、 クライアントがネットワークおよびサーバーのハードウェアとソフトウェアの脆弱性を排除する平均時間が平均で約5年であることを証明しています 。 これと、攻撃者がネットワークデバイスにアクセスして制御する際の利点を組み合わせると、ルーターとスイッチが攻撃者にとって非常に魅力的な標的になることがわかります。 特に、組織または通信事業者の境界に立っているデバイスに関しては。

サイバー犯罪者によるこのベクトルの積極的な使用を観察するため、シスコでは、すべてのお客様がアーキテクチャを確認し、Talosツールを使用してネットワークをスキャンし、使用されていないすべてのデバイスからCisco Smart Install Clientを削除することを強くお勧めします。