ESETは、14か国でこれまで未知のRCSサンプルを見つけました。 新しいサンプルの分析により、これらのソフトウェアツールの開発がハッキングチーム自体を継続していると結論付けることができます。

ハッキングチームからハッキングチームへ

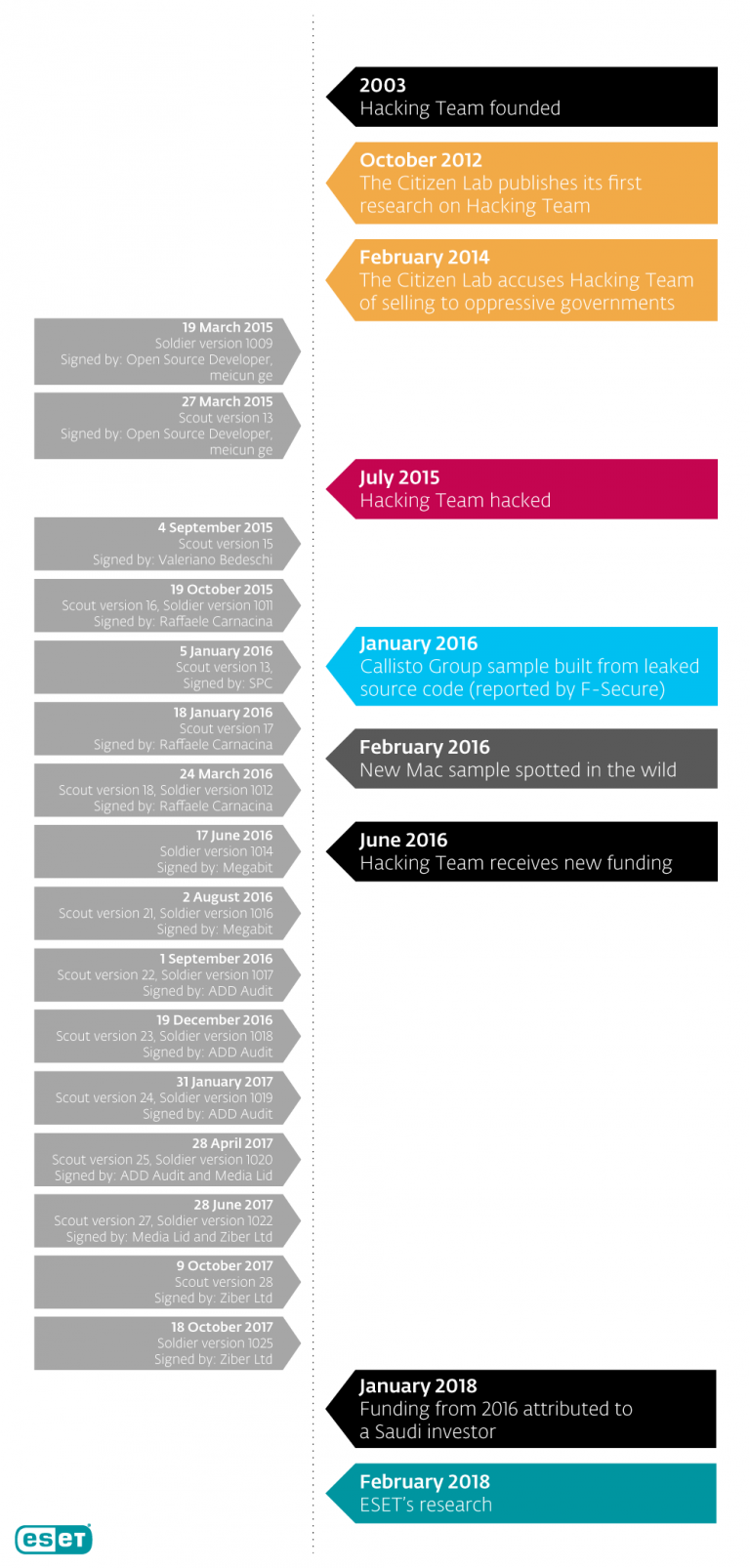

ハッキングチームは、 権威主義政権にスパイウェアを販売したとして繰り返し批判されてきましたが、これらの疑惑を常に否定しています。 2015年7月に状況が変わり、同社がハッキングの被害者となり、独裁政権によるRCSの使用の事実が確認されました 。 顧客のリスト、従業員の通信、スパイウェアのソースコードを含む400 GBのデータがリークした後、ハッキングチームは顧客にRCSの使用を停止するように強制し、不確実な状態にありました。

ハッキング後、IBコミュニティは会社が立ち上がる試みを注意深く監視しました。 ハッキングチームによる新しい操作の最初のレポートは6か月後に登場しました-明らかに、Mac用のスパイウェアプログラムの新しい例が実際に使用されました。 リークの1年後、Tablem LimitedはHacking Teamに投資し、Hacking Teamは開発者の20%の株式を受け取りました。 Tablem Limitedはキプロスで正式に登録されていますが、サウジアラビアとの関係が示されています 。

別のスパイウェア調査FinFisherを完了した後、ハッキングチームに関連する2つの興味深いイベントに注目しました。グループの財務回復に関するレポートと、有効なデジタル証明書を使用したRCSの新しいバージョンのオープンです。

RCS:人生は続く

研究の初期段階では、ハッキングチームの活動を長年監視してきたシチズンラボの同僚が、スパイウェアの新しいバージョンを発見できる貴重な資料を提供してくれました。 Malvarは現在実際に使用されており、新しいデジタル証明書を持っています。

さらなる調査により、2015年のハック後に作成されたハッキングチームプログラムのサンプルがさらにいくつか明らかになりました。これらのサンプルはすべて、ソースコードリーク前にリリースされたツールと比較してわずかに変更されています。

サンプルは2015年9月から2017年10月にコンパイルされました。 ESETテレメトリはコンパイルの数週間後にサンプルの実際の使用を記録したため、コンパイルの日付は信頼できると考えています。

さらなる分析により、すべてのサンプルの起源は1つのサイバーグループに限定されていると結論付けることができました。 これらは、インターネットにマージされたハッキングチームのソースコードを使用するさまざまな開発者の独立したバージョンではありません。

この観点を支持する議論の1つは、サンプルに署名するデジタル証明書のシーケンスです。 次々に発行された6つの異なる証明書が見つかりました。 これらのうち4つは、Thawte認証局によって4つの異なる企業に発行され、2つはValeriano Bedeschi(ハッキングチームの共同設立者)と特定のRafael Karnasinの名前の個人証明書です(以下を参照)。

サンプルには、正当なAdvanced SystemCare 9ソフトウェア(9.3.0.1121)、Toolwiz Care 3.1.0.0、およびSlimDrivers(2.3.1.10)を装う偽のマニフェストメタデータも含まれています。

私たちの分析では、サンプルの作成者がVMProtectを使用しているようで、明らかにサンプルを検出しにくくしているようです。 このメソッドは、リーク前にハッキングチームプログラムで使用されていました。

2016年初頭のCallistoグループと同様に、これらのサンプル間の接続自体は、ハッキングチームがソースコードまたはインストーラーをマージしたものを変更したほとんどすべてのサイバーグループを示すことができます。 ただし、新しいサンプルをハッキングチームの開発者とリンクできる他の証拠を収集しました。

VMProtect保護を克服した後に取得した新しいサンプルのバージョン管理は、リークの前に始まり、その後も継続し、同じパターンに従います。 企業の開発者は、マルウェアの機能部分(ScoutおよびSoldierという名前で)を順番に、多くの場合同じ日にコンパイルするのが一般的です。これは新しいサンプルでも確認できます。

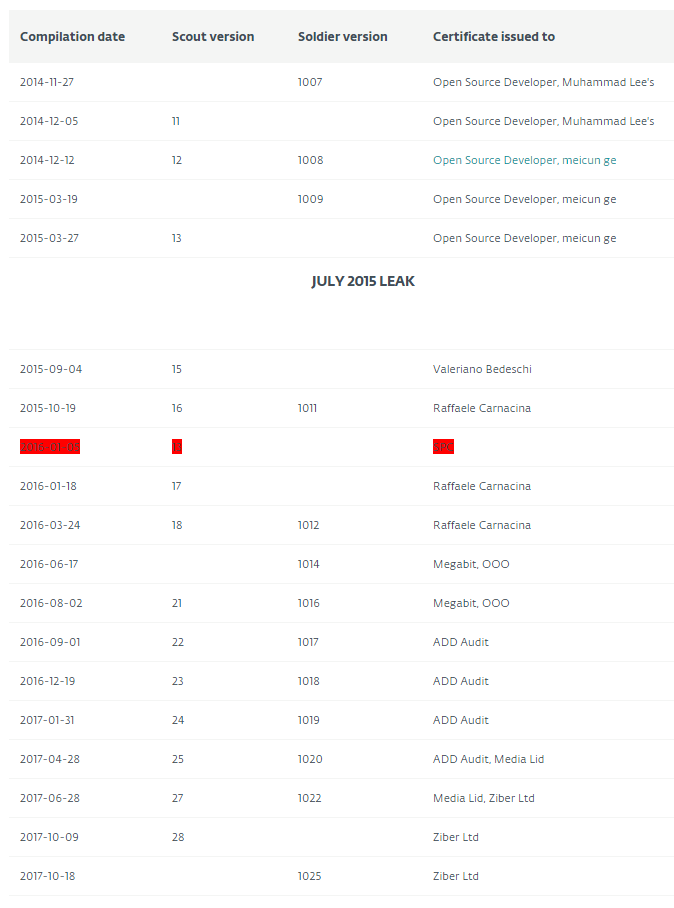

次の表は、2014年から2017年にリリースされたHacking Team Windowsスパイウェアサンプルのコンパイル日、バージョン、および証明書を示しています。 Callistoグループによるマージされたソースコードの再利用は、赤で強調表示されています。

さらに、私たちの調査では、リーク後に行われた変更がハッキングチームのプログラミングスタイルに従って行われ、多くの場合、コードの深い理解を示す場所で見つかることが確認されました。 マージされたソースコードに基づいて新しいバージョンを作成するハッキングチーム以外の開発者が、これらのフラグメントを変更する可能性はほとんどありません。

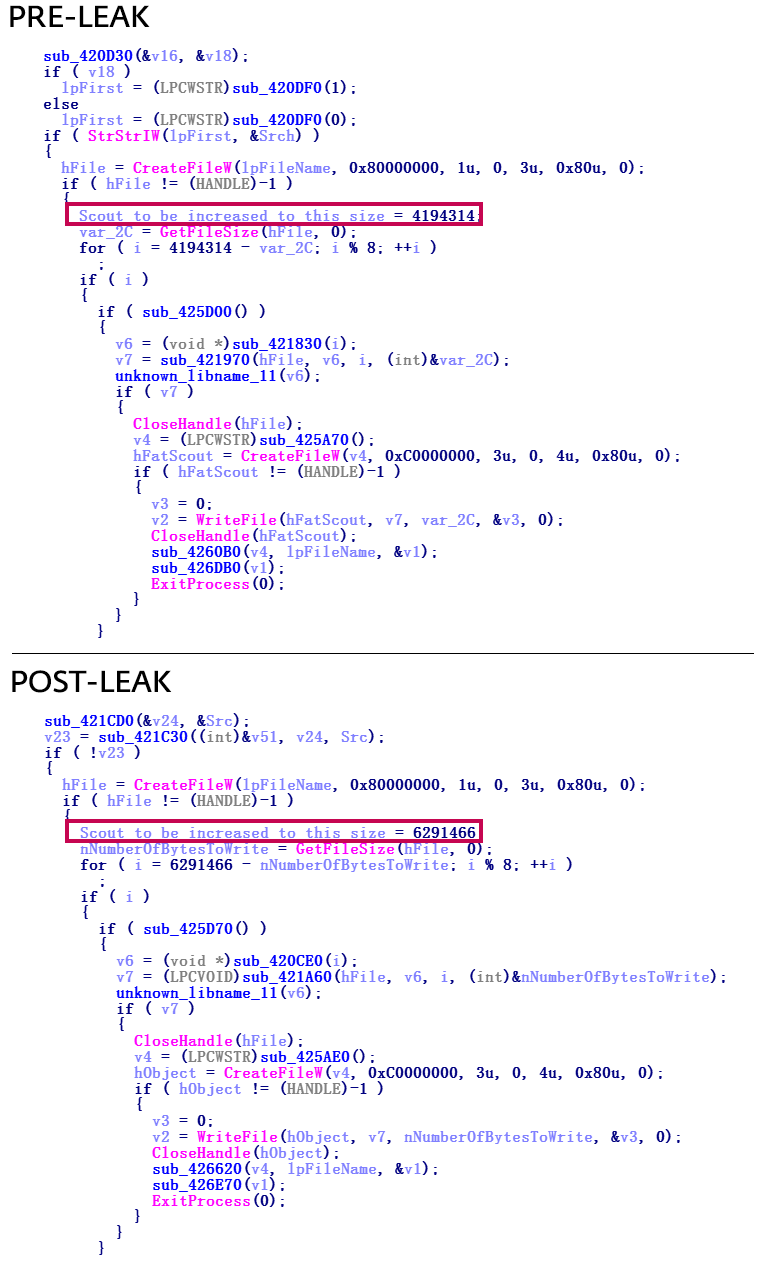

リーク前後のサンプルの違いの1つは、自動実行ファイルのサイズです。 リーク前は、サイズが約4 MBのコピーされたファイルが使用されていました。 リーク後のサイズは6 MBでした-おそらく検出に対する基本的な保護方法として。

ハッキングチームを完全に納得させる他の違いをいくつか見つけました。 ただし、これらのデータの開示はグループアクティビティのさらなる監視を妨げる可能性があるため、公開することはできません。 他の研究者と情報を共有する準備ができたら、要求をthreatintel@eset.comに送信できます。

スパイウェアの機能は、マージされたソースコードにあったものとほぼ一貫しています。 これまでの分析では、ハッキング後にハッキングチームが約束した重要なアップデートのリリースは確認されていません。

調査した少なくとも2つのサンプルは、フィッシングメールで配布されました。 悪意のある実行可能ファイルは、二重ファイル拡張子を使用してPDFに偽装されました。 餌文書の名前は、外交使節団の潜在的な犠牲者をターゲットにしている可能性があります。

結論

2016年のCallistoグループの場合のようにコードを再利用するのではなく、RCSスパイウェアのサンプルが1つの例外に加えて、ハッキングチームの作業の結果であることが調査で示唆されています。

この記事の執筆時点では、テレメトリシステムは14か国でハッキングチームスパイウェアの新しいサンプルを検出しています。 検出の地理的位置が攻撃のソースに関する情報を常に提供するとは限らないため、誤った属性を防ぐために国に名前を付けないことを好みます。

侵害インジケータ

ESET検出

Trojan.Win32 / CrisisHT.F

Trojan.Win32 / CrisisHT.H

Trojan.Win32 / CrisisHT.E

Trojan.Win32 / CrisisHT.L

Trojan.Win32 / CrisisHT.J

Trojan.Win32 / Agent.ZMW

Trojan.Win32 / Agent.ZMX

Trojan.Win32 / Agent.ZMY

Trojan.Win32 / Agent.ZMZ

Ziber Ltdが署名したサンプル

Thumb印:14 56 d8 a0 0d 8b e9 63 e2 22 4d 84 5b 12 e5 08 4e a0 b7 07

シリアル番号:5e 15 20 5f 18 04 42 cc 6c 3c 0f 03 e1 a3 3d 9f

SHA-1

2eebf9d864bef5e08e2e8abd93561322de2ab33b

51506ed3392b9e59243312b0f798c898804913db

61eda4847845f49689ae582391cd1e6a216a8fa3

68ffd64b7534843ac2c66ed68f8b82a6ec81b3e8

6fd86649c6ca3d2a0653fd0da724bada9b6a6540

92439f659f14dac5b353b1684a4a4b848ecc70ef

a10ca5d8832bc2085592782bd140eb03cb31173a

a1c41f3dad59c9a1a126324a4612628fa174c45a

b7229303d71b500157fa668cece7411628d196e2

eede2e3fa512a0b1ac8230156256fc7d4386eb24

C&cs

149.154.153.223

192.243.101.125

180.235.133.23

192.243.101.124

95.110.167.74

149.154.153.223

ADD監査によって署名されたサンプル

Thumb印:3e 19 ad 16 4d c1 03 37 53 26 26 c3 7c a4 c5 97 64 6f bc c8

シリアル番号:4c 8e 3b 16 13 f7 35 42 f7 10 6f 27 20 94 eb 23

SHA-1

341dbcb6d17a3bc7fa813367414b023309eb69c4

86fad7c362a45097823220b77dcc30fb5671d6d4

9dfc7e78892a9f18d2d15adbfa52cda379ddd963

e8f6b7d10b90ad64f976c3bfb4c822cb1a3c34b2

C&cs

188.166.244.225

45.33.108.172

178.79.186.40

95.110.167.74

173.236.149.166

Media Lidによって署名されたサンプル

print印:17 f3 b5 e1 aa 0b 95 21 a8 94 9b 1c 69 a2 25 32 f2 b2 e1 f5

シリアル番号:2c e2 bd 0a d3 cf de 9e a7 3e ec 7c a3 04 00 da

SHA-1

27f4287e1a5348714a308e9175fb9486d95815a2

71a68c6140d066ca016efa9087d71f141e9e2806

dc817f86c1282382a1c21f64700b79fcd064ae5c

SHA-1

27f4287e1a5348714a308e9175fb9486d95815a2

71a68c6140d066ca016efa9087d71f141e9e2806

dc817f86c1282382a1c21f64700b79fcd064ae5c

C&cs

188.226.170.222

173.236.149.166

Megabit、OOOが署名したサンプル

Thumb印:6d e3 a1 9d 00 1f 02 24 c1 c3 8b de fa 74 6f f2 3a aa 43 75

シリアル番号:0f bc 30 db 12 7a 53 6c 34 d7 a0 fa 81 b4 81 93

SHA-1

508f935344d95ffe9e7aedff726264a9b500b854

7cc213a26f8df47ddd252365fadbb9cca611be20

98a98bbb488b6a6737b12344b7db1acf0b92932a

cd29b37272f8222e19089205975ac7798aac7487

d21fe0171f662268ca87d4e142aedfbe6026680b

5BF1742D540F08A187B571C3BF2AEB64F141C4AB

854600B2E42BD45ACEA9A9114747864BE002BF0B

C&cs

95.110.167.74

188.226.170.222

173.236.149.166

46.165.236.62

ラファエル・カルナシンが署名したサンプル

Thumb印:8a 85 4f 99 2a 5f 20 53 07 f8 2d 45 93 89 af da 86 de 6c 41

シリアル番号:08 44 8b d6 ee 91 05 ae 31 22 8e a5 fe 49 6f 63

SHA-1

4ac42c9a479b34302e1199762459b5e775eec037

2059e2a90744611c7764c3b1c7dcf673bb36f7ab

b5fb3147b43b5fe66da4c50463037c638e99fb41

9cd2ff4157e4028c58cef9372d3bb99b8f2077ec

b23046f40fbc931b364888a7bc426b56b186d60e

cc209f9456f0a2c5a17e2823bdb1654789fcadc8

99c978219fe49e55441e11db0d1df4bda932e021

e85c2eab4c9eea8d0c99e58199f313ca4e1d1735

141d126d41f1a779dca69dd09640aa125afed15a

C&cs

199.175.54.209

199.175.54.228

95.110.167.74

Valeriano Bedeschiが署名したサンプル

print印:44 a0 f7 f5 39 fc 0c 8b f6 7b cd b7 db 44 e4 f1 4c 68 80 d0

シリアル番号:02 f1 75 66 ef 56 8d c0 6c 9a 37 9e a2 f4 fa ea

SHA-1

baa53ddba627f2c38b26298d348ca2e1a31be52e

5690a51384661602cd796e53229872ff87ab8aa4

aa2a408fcaa5c86d2972150fc8dd3ad3422f807a

83503513a76f82c8718fad763f63fcd349b8b7fc

C&cs

172.16.1.206は、サンプルで見つかった内部アドレスです