VPO開発産業

しかし、個々の技術的レンガから防護壁を構築し始める前に、現代のマルウェアがどのようなものか思い出してみましょう。 これは非常に重要です。メーカーが未知のウイルスを100%検出するというマーケティングステートメントを作成することを許可する必要はありませんが、現代のマルウェアができることとそうでないものを認識し、それに応じてそれに対処する方法を理解するためです。

はい、市場で標準的で広く使用されているウイルス対策ソフトによって十分に検出される古いウイルスがあります。 おそらく悪いプログラムの総数の約80%があります。 多くの場合、企業のYouTubeチャンネルのさまざまなビデオで見ることができます。また、ハッシュはさまざまなプレゼンテーションや資料によく登場します。 次に、VirusTotalにそのようなハッシュを入力することで、製品がこのような方法でこの感染をキャッチすることを確認できます。 それとも価値がない?

そして、悪意のあるコードの作成者である作成者の観点から見てみましょう。 彼、または現代のすべての「非小柄」の背後にいる資格のあるプログラマーおよびアーキテクトのグループ全体が、初期データとして次の写真を持っています。

- 彼らはマルウェアが情報保護のさまざまな手段で検索されることを知っています

- サンドボックスを使用して未知の悪意のあるコードを分析できることを知っています

- 被害者の企業の99%が広範囲に購入した保護ソフトウェアを使用していることを知っています。

セキュリティガードが知っているこれら3つの明白なポイントから、何らかの理由で、悪の側に立ち、従来の保護システムをすべて回避しようとする「ハッカーのように」考えないために、どのような結論を導き出すことができますか? 私はすぐに次の結論を導きます。

- 悪意のあるコードは一意である必要があり、繰り返さないでください

- 悪意のあるコードは複数の配布ベクトルを使用する必要があります

- 悪意のあるコードはモジュール化する必要があります

- 悪意のあるコードは、その検出と分析の方法をバイパスする必要があります。

そのため、マルウェア作成業界が発展し、予算が十分にあり、ソフトウェア開発のベストプラクティスをコピーしています(そう、ウイルス開発者にもアジャイルがあります)。 しかし、最も重要なこととして、マルウェア開発者は、作成物の感染率と検出率を低くすることに高い関心を持っています。 これは、2016年初頭の非常に古い1つの例です。アンチウイルスは、最も単純な悪意のあるプログラムでさえも検出できないことを示しています。

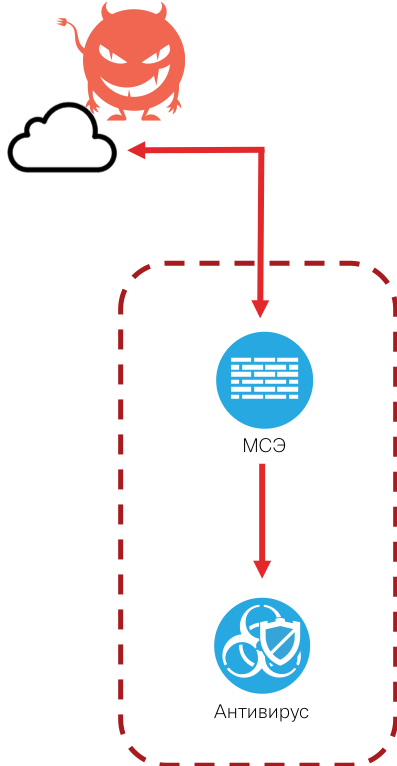

マルウェアから保護するための典型的なアプローチは、昔ながらの方法でウイルスと呼ばれることが多く、問題の軽薄さを感じさせるため、ウイルス対策とファイアウォールのペアを使用することです。 ただし、上で見たように、最新の悪意のあるコードははるかに複雑です。 いくつかの感染経路があります-電子メール、Web、Wi-Fi、フラッシュドライブ、ソフトウェアアップデート、請負業者のラップトップ、管理用の個人のモバイルデバイスなど。さらに、作成されたマルウェアは、既知の古い脆弱性と未知の穴の両方を使用できます(0 -日)。 同時に、誰かがすでに使用しているウイルスの断片は、悪意のあるコードの基礎として使用することも、ゼロから作成するコード(さまざまなレベルで保護ツールをバイパスするためのさまざまな技術の使用を含む)として使用することもできます。

ITUの悪いアンチウイルスとは何ですか?

2つまたは3つの異なるウイルス対策を使用することもあります(たとえば、ロシア銀行の規制文書で推奨または要求されているため)が、これはあまり役に立ちません。 異なるウイルス対策エンジンを使用している場合(またはそうでない場合もあります:-)でも、何年も前に失敗した方法に基づいています-攻撃シグネチャとの比較、つまり既知のものの検出。 今日の多くの情報セキュリティプレーヤーの統計によると、これまで知られていなかったマルウェアは、ほとんどのお客様にとって圧倒的にユニークです。 これは、ほとんどのウイルス対策製品が、表示されないものや知らないものに対処できないことを意味します。

最近、同僚からCisco Threat Gridサンドボックスで確認するように依頼するファイルが送られてきました。 彼はこのファイルに関して疑念を抱いており、彼のアンチウイルスはファイルに一切応答しませんでした。 分析の開始から数分後、Cisco Threat Gridは判定-ZBotトロイの木馬を発行しました。 しかし、これはかなりよく知られた古いマルウェアです。 ウイルス対策がそれをキャッチしなかったのはなぜですか? キーワードは「古い」です。 アンチウイルスベンダーは、各パーソナルコンピューターに「注がれる」署名データベースのサイズを小さくするために、古い署名を無効にすることにしました。 そして、それは理解することができます。 署名の数は絶えず増加しており、既に数億から数十億単位で測定されています。このような情報をすべて保存するのに十分なハードディスクはありません。 私たちは選択をしなければならず、それは悲惨な結果につながる可能性があります。

はい、WannaCryの話を覚えているでしょう。多くのアンチウイルスベンダーが、「未知のウイルスの100%検出」テストで勝利を誇って、流行の発生後の翌日(すべての金曜日の夜ではない)に推奨を送信し始めたときこの感染を克服するために何をする必要があるか。 覚えてる? 奇妙な状況が得られます。 WannaCryが使用する脆弱性に関する情報は1か月間知られていますが、悪意のあるコードではまだ使用されていないため、ウイルス対策データベースに署名はありません。 したがって、悪意のあるコードと戦う従来の手段のほとんどは事後的に動作し、既知のものと格闘しています。 大規模な流行に関しては、このアプローチは機能しましたが、ほとんどがユニークなマルウェアの状況では失敗し始めました。

わかりましたが、ITUはC&Cサーバーへの接続を切断するのに役立ちませんか? 理論的には、はい。 実際には、2つの困難に直面します。 まず、シスコの統計によると、悪意のあるプログラムの約92%がDNSプロトコルを使用しています。これは、通常のファイアウォールではフィルタリングできないものです(ここでは、 Cisco Firepower NGFWなどのDNSインスペクションを伴うNGFWが必要です)。 次に、C&Cノードとの相互作用をブロックするには、これらのノードのアドレスを知る必要があります。これらのノードは絶えず変化するため、ITUもルールを迅速に更新する必要がありますが、これは実際には行われません。

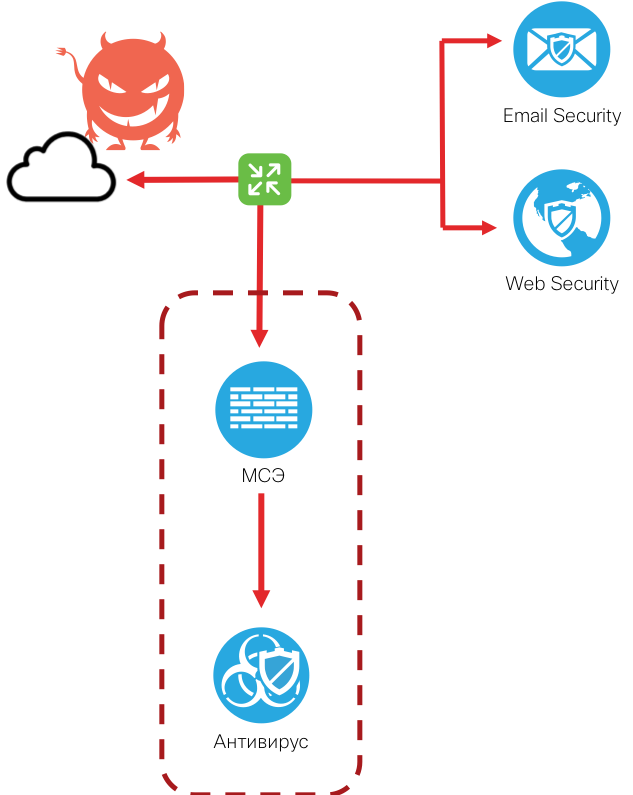

また、セキュリティWebおよび電子メールゲートウェイを追加する場合はどうなりますか?

マルウェアからの企業の保護を強化するには、何をする必要がありますか? ユーザーによるローカル管理者の権限の使用に関するパッチ、バックアップ、および制限の定期的なインストールに加えて、考えられる感染経路を思い出してみましょう。 統計によると、すべての感染の大部分は、Webと電子メールという2つの主要なチャネルを介して実行されます。 これは、悪意のある添付ファイルのトラフィックをフィルタリングする保護ソリューションもこれらのチャネルを保護する必要があることを意味します。 シスコでは、これがEメールセキュリティアプライアンスおよびWebセキュリティアプライアンスです。

しかし、組織内に侵入する悪意のあるコードの2つの主要なチャネルが重複しても、既知のウイルスのみをキャッチするウイルス対策ソフトウェアの問題は取り除かれません。 デジタル指紋(署名)の有無に関係なく、ファイルを分析できるテクノロジーはありますか? はい、サンドボックスと呼ばれ、レジストリへのアクセス、ファイルのコピー、C&Cサーバーとの対話、許可されたトラフィックのカプセル化など、不正なアクションを実行する目的で、ファイルの静的および動的分析を実行できます。 同じCisco Threat Gridサンドボックスは、700を超えるさまざまなパラメーターとファイルの動作要因を分析して、ファイルの有害性を判断できます。 組み込みのウイルス対策エンジンを備えたツールを保護するのはサンドボックスですが、未知のウイルスは検出できません。 サンドボックスとの統合は、このような機会を提供します。 シスコのセキュリティアーキテクチャの場合、すべてのセキュリティソリューションは、脅威グリッドサンドボックスに関連付けられています-Cisco電子メールセキュリティアプライアンス、Webセキュリティアプライアンス、Cisco Firepower NGFW / NGIPS、FirePOWERサービスを備えたCisco ASA、エンドポイント向けCisco AMP、Cisco Umbrellaなど

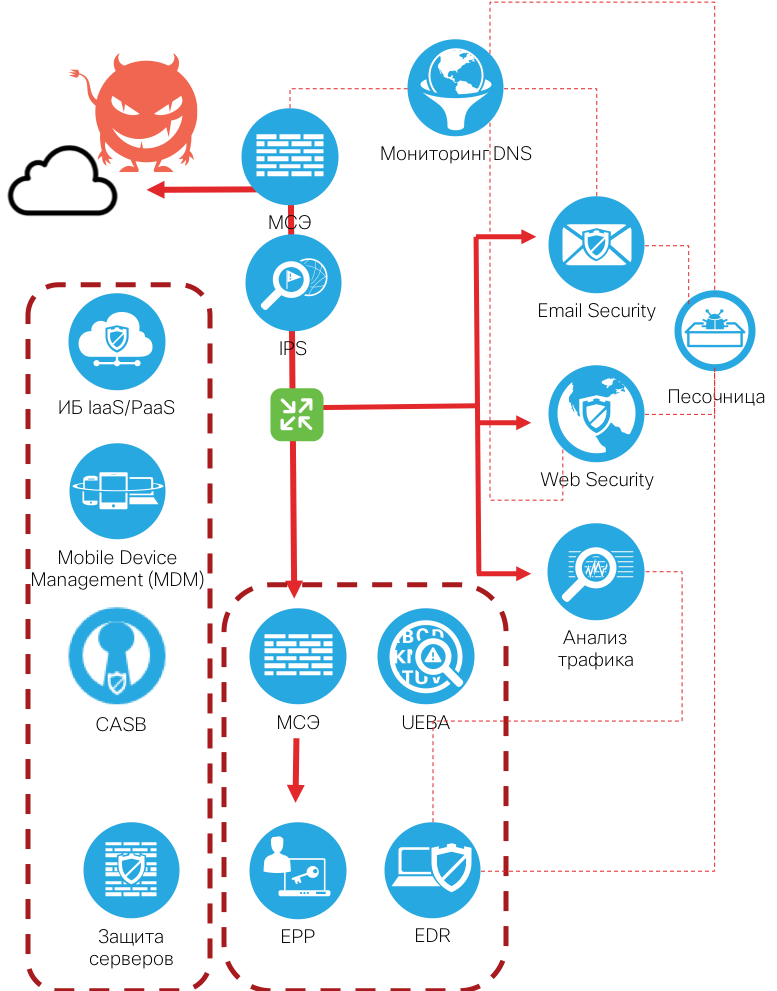

モバイルユーザーを保護する方法

ネットワーク境界を保護したと仮定しますが、モバイルユーザーはどうしますか? それらの周辺では、ITU、IPS、コンテンツゲートウェイ、サンドボックスから防御壁を構築することはできません。 MDMソリューションは目的が異なるため、悪意のあるコードへの対処にはあまり役立ちません。 モバイルウイルス対策? 彼は以前に説明したのと同じ問題を抱えています。 また、すべてのモバイルプラットフォームにマルウェア対策ツールが搭載されているわけではありません(たとえば、iPhone用)。 どうやって戦うの? 繰り返しますが、攻撃者の側に立ち、攻撃者がどのように作成物を作成するかを確認する必要があります。 原則として、これらは自律的に動作しませんが、管理サーバーとの通信を意味するクライアントサーバーアーキテクチャを使用します。これには、ほとんどの場合DNSプロトコルが使用されます。 検査できれば、モバイルプラットフォームの悪意のあるコードに関する問題のほとんどを解決できます。 この場合、GoogleまたはYandexのDNSサーバーアドレスを特殊なサービス( Cisco Umbrellaなど )のアドレスに置き換えるだけで、DNSサービスに加えて、C&Cサーバーとの相互作用からも完全に保護されます。 実際、Cisco Umbrellaでは、フィッシングリソース、マルウェアの拡散に使用されるDGAドメイン、クローンサイトの追跡、スイッチドメインの強制終了などを遮断することもできます。

NTAとEDRを見てみましょう

WannaCryの話に戻りましょう。 金曜日の夕方、大企業のCEOが自宅のコンピューターでWannaCryを拾いました。 ためらうことなく、土曜日の朝、彼は感染したラップトップを職場に持ち込み、それを企業ネットワークに接続し、同時にIT専門家に「数字を消し去った」。 彼らが仕事をしている間、WannaCryは、境界保護がかなり優れているにもかかわらず、内部ネットワーク全体に広がり始めました。 しかし、未知のウイルス、Wi-Fiのハッキング、請負業者のラップトップなどを搭載したフラッシュドライブはまだ存在します。 この状況で何をすべきか? 唯一の答えは、NTAおよびEDRテクノロジーを使用して内部インフラストラクチャを監視することです。 これらは、ネットワークトラフィック分析とエンドポイントの検出と応答という2つのクラスのセキュリティ機能を意味する略語です。

ネットワークトラフィックの分析(たとえば、 Cisco Stealthwatchを使用)により、端末デバイスに保護ツールがなくても、古くなったアンチウイルスがあっても、悪意のあるコードの兆候を識別することができます。 さらに、 ETAテクノロジーにより、暗号化されたトラフィックでも悪意のあるアクティビティの兆候を検出することが可能です。 次に、すべての100%脅威を防止するという原則に基づいて構築されていないEDRクラスのソリューション(たとえば、 Cisco AMP for Endpoint )とウイルス対策を交換します。この事実を検出し、それに反応します。

境界上のファイアウォールは、内部ネットワークに独自の類似点があります-それは、 何らかの方法で内部ネットワークに侵入した場合に、内部ネットワークのセグメンテーションと悪意のあるコードの拡散のローカリゼーションを提供するネットワークアクセス制御システム(たとえば、 Cisco ISE )です。 理想的には、悪意のあるコードを拡散させる最初の試みを検出するネットワークトラフィック分析ソリューションは、スイッチポートを無効にするか、ルーターのACLを変更して検疫サブネットに入ることにより、ネットワークアクセス制御システムにコマンドを送信し、感染したコンピューターをブロックできます。

もちろん、上記のすべての技術は個別にまたはオフラインで機能するのではなく、アラーム、セキュリティポリシー、コマンド、および侵害の指標を交換して互いに密接に連携する必要があります。 ところで、インジケーター(IoC)について。 また、外部ソースから定期的に取得する必要があり( Cisco Talosはそのようなソースの役割です)、絶えず変化する脅威に関する知識、すべての保護ツール(境界、クラウド、個人、または内部)を備えている必要があります。

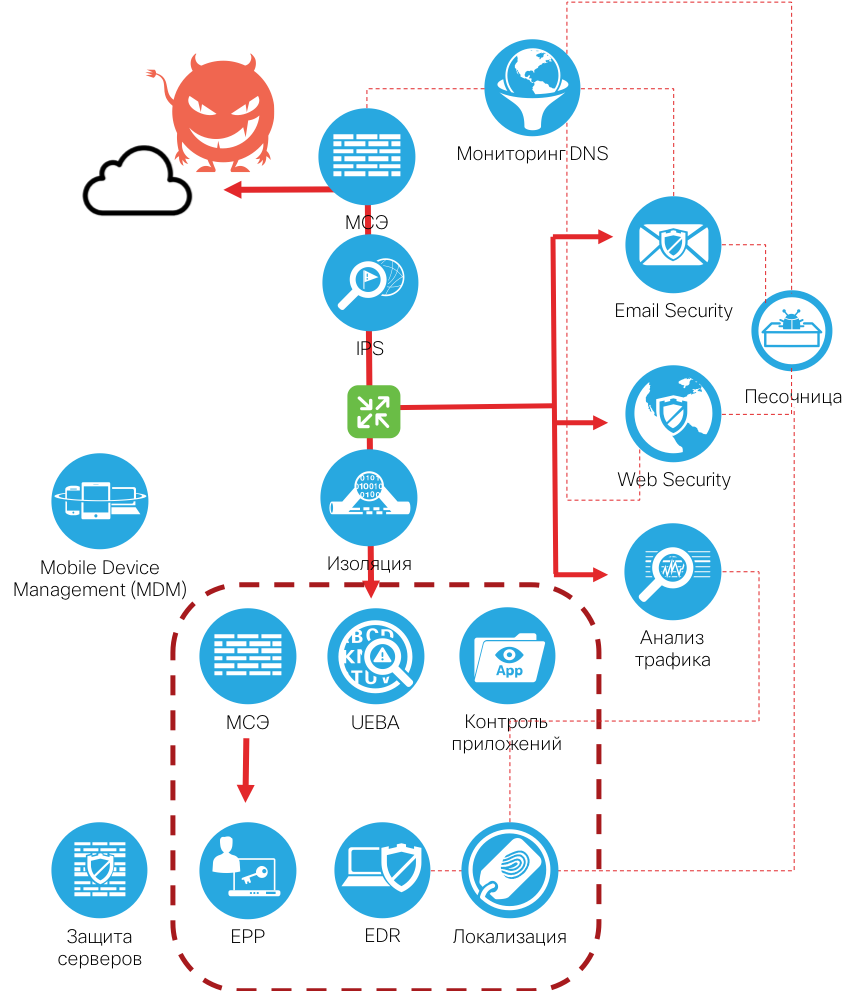

閉じたソフトウェア環境に戻り、外界から隔離する

上記の戦略は、悪意のあるコードの98%に対する保護に最適です。 大切な百に近づくことで、この価値を高めることができますか? 実際には可能ですが、この場合、ネットワークの運用特性を大幅に低下させ、ユーザーの使いやすさを低下させる必要があることを理解する必要があります。 これは、ブラックリストパラダイムを拒否し、「既知のもののみが許可される」というルールへの移行によって実現されます。 許可されたアプリケーション、IPアドレス、ユーザーなど 私たちが理解しているように、このアプローチには実生活において大きな制限がありますが、悪意のあるコードの動作を著しく制限する可能性があります。 分離技術、仮想化、リモートブラウザー、TPM、OS整合性制御、リモート検証、電子メール署名により、追加の保護レベルが実現されます。

まとめとして

悪意のあるコードから保護するためのいくつかの戦略を説明しました-最小から最大まで。 これは、内部ネットワークとモバイルユーザーの感染を完全に防ぐことができるということですか? ああ。 100%の保護を保証できる人はいません。 しかし、このメモのタスクは異なっていました-ウイルス対策だけで最新のマルウェアから保存できるという観点はまだ長い間「腐敗」しており、統合アプローチのみが問題を解決でき、ユースケースから使用する必要があることを示すため私たちがすでに書いたこと 。

追加情報:

Ciscoネットワーク上のCisco Stealthwatchアプリケーションの説明

暗号化されたトラフィックの悪意のあるコードを検出する技術の説明

ネットワーク上のクリプトマイナーを検出するアプローチの説明

ユースケースに基づいたセキュリティシステムの構築

暗号化プログラムと戦うための戦略の説明

WannaCryと戦うための戦略の説明

CiscoネットワークでのCisco ISE の使用の説明