情報のこの時代では、使用する技術はすべて攻撃に使用される可能性があります。 電話番号も例外ではありません。

以下のケースでは、オンラインで使用されるすべてのアカウントに単一の電話番号のバインドを使用することの危険性を示します。 これにより、個人番号を確認する方法を示します。

以下に説明する状況は、たとえばT-Mobileユーザーに関連して最近説明されたような脆弱性の背景に対して些細なように見えるかもしれません。 この場合、攻撃者は単に電話番号に基づいて、T-Mobileサブスクライバーの個人データに完全にアクセスする可能性があります。 このデータには、登録の番号と日付のステータス、IMSIコード、電子メールアドレス、秘密の質問への回答、さらにアカウントにアクセスするためのパスワードの最終変更の日付に関するデータが含まれていました。

これらすべての情報により、SIMカードの交換プロセスを簡単に開始でき、その後、攻撃者は電話へのほぼ完全なアクセスを受け取り、電話をかけたり、メッセージを送受信したりすることができます。

いいえ、このような大きなギャップを持つ攻撃は、以下で説明する方法では考慮されません。 より簡単になり、実際の生活に近くなります。

知能

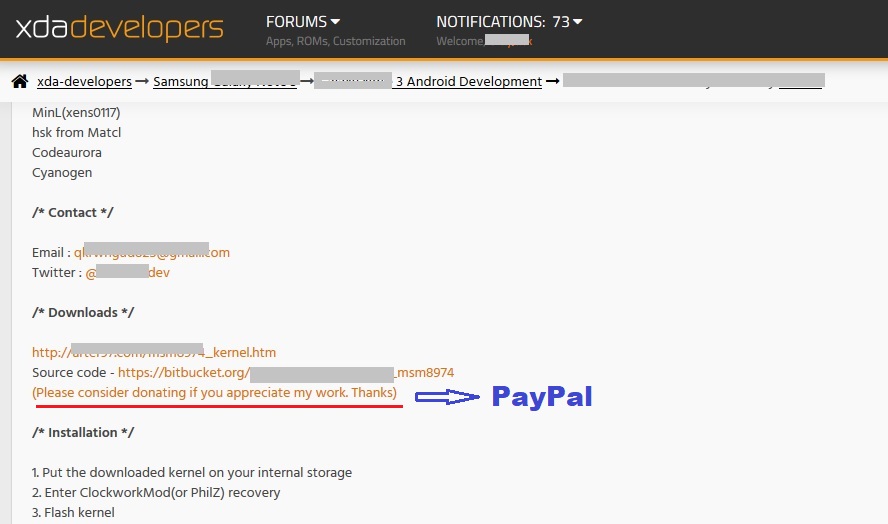

人気のあるXDA Developersリソースの若い開発者の1人が、この脆弱性を実証するために選ばれました。 このリソースのフォーラムで、著者はしばしば自分自身に関する多くの情報を投稿します。 今後は、この記事を書く前に、開発者が最終的に負傷したことはなく、安全性に関する問題が通知されたとすぐに言います。

この脆弱性は、米国居住者でもテストされ、記事を書く前に通知されました。

最初に、攻撃者は被害者の場所を特定します。 この部分は非常に単純です-多くの人々は、Facebookを含むソーシャルメディアのプロフィールに自分の国や都市を書きます。 私たちの場合、開発者は彼が韓国出身であり、それを誇りに思っているという事実を隠さず、アメリカの居住者はニューヨークでの生活の特徴を積極的に描きました。

さらに、攻撃者は被害者のメールアドレスを必要としますが、これもほとんどの場合問題ではありません。

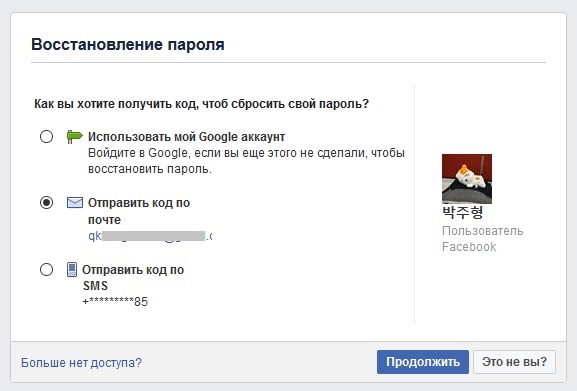

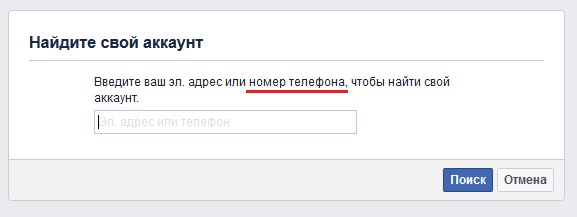

これらの準備のいくつかの後、クラッカーはFacebookの「Lost Password」ページにアクセスし、被害者のメールアドレスまたはユーザー名を示します。 このデータがソーシャルネットワークの既存のユーザーと一致し、被害者がパスワード回復の手段として電話番号を示した場合、この番号の下2桁が表示されます。

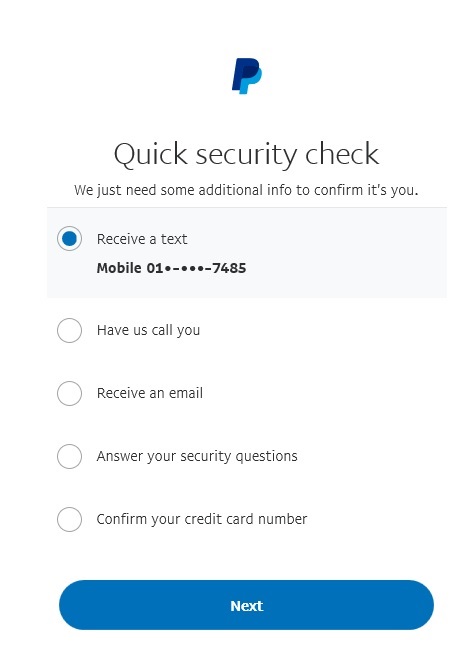

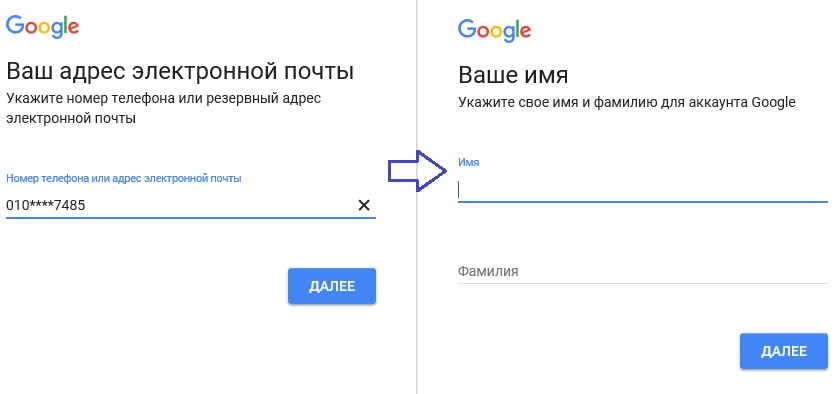

被害者は、PayPalがXDAに関する彼の仕事の励ましの源の1つであると特定しました。 ニューヨークを拠点とする被害者は、FacebookでeBayショッピング体験を積極的に共有し、PayPalアカウントも持っていました。 このサイトにアクセスし、被害者のメールアドレスを入力してパスワードの回復を試みます。

さらに4つの数字を取得しました。

XDAで被害者の活動を注意深く研究した結果、彼女は最新の4Gネットワークを使用した開発に非常に積極的であることがわかりました。 オープンソースに基づいて、被害者番号は010から始まると結論付けています。

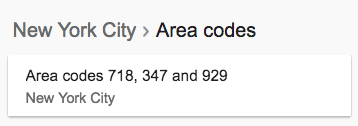

米国居住者の場合、都市の知識-被害者の場所は、最初の数字がわかっている場合、可能なコードの数を大幅に減らしました。

作業の結果、電話番号の3桁のみを取得することは残りました。最初の3桁は何ですか。 通常、このような組み合わせのリストはそれほど大きくなく、場合によっては、特に米国に関しては公開されています。

最後に、攻撃者は、犠牲者の氏名が見つかるか、目的のメールアドレスが表示されるまで、Facebookログインページの受信リストから電話番号を手動で送信して確認する必要があります。

Pythonスクリプトを使用して、プロセスのこの部分を自動化できることに注意してください。

したがって、攻撃者は被害者の個人の電話番号を見つけることができます。

また、オープンソースを使用する他のさまざまな方法を使用して、受信した電話番号が被害者のものであるかどうかを追加で確認することもできます。

たとえば、特定のパラメータがFacebookで設定されていない場合、「ロストパスワード」ページでメールアドレスまたは電話番号を送信するすべての人にフルネームとプロフィール写真が表示されます。 同様に、「メールアドレスを忘れた」機能 mail?」を使用すると、名前が電話番号と一致するかどうかを確認できます。

結論

このように

- 攻撃者はFacebookを使用して、被害者の位置と電話番号の下2桁を特定します。

- 次に、Paypalを使用して電話番号の余分な数字を決定します。 PaypalはFacebookデータも検証します。

- ロケーションコードと番号の1桁目は、地域コード、またはこのコードの変形を決定します。

- 残りの欠落数値は、特定の演算子の数をコンパイルするためのルールに従って削減できる単純な網羅的検索によって決定されます。 これらの番号は、被害者の名前または既知のメールアドレスが表示される前に、Facebookフォームの「Lost Password」に置き換えられます。

上記のサイトは、電話番号を検索および選択する機能を示すためにのみ選択されています。 実際、このような情報源は数多くあり、キャプチャの自動ソートの可能性には限りがありません。したがって、スクリプトを使用すると、かなり短時間でソートして一致を見つけることができます。

上記の攻撃スキームからの保護は、異なるリソースに登録するときに異なる電話番号を使用するか、電話番号を使用してパスワードを回復したり、リソースにアクセスしたりする能力などを制限することです。

PS誰かが第2部を習得するのに十分興味深い資料を見つけた場合-インターネットリソースに登録するときにSMSを受信するために仮想番号サービスを使用するリスクについては、 ここにようこそ。