ありがとうElasticweb

背景

脆弱性が発見されるずっと前に、このホスティングから移行した1つのサイトがあります。これは、

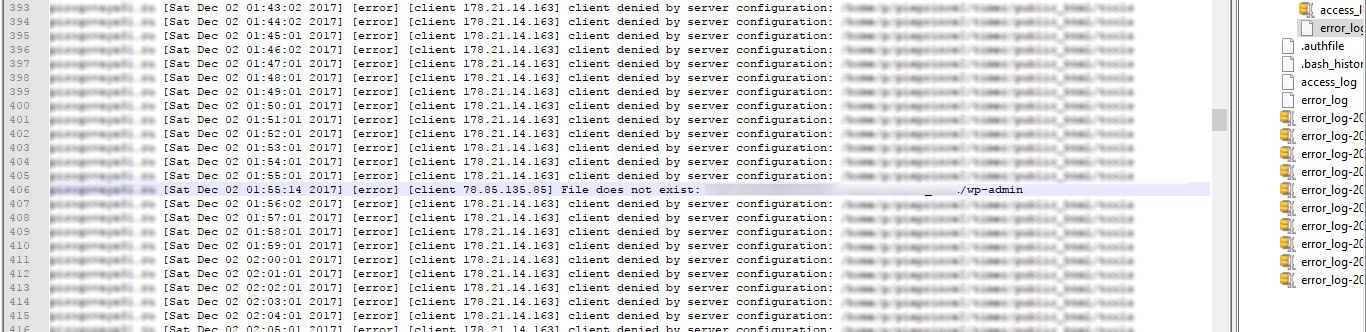

同じIPから1分間隔で特定のディレクトリへのリクエストを突然受け取ったとき、サイトはそれ自体の生活を送っています。 さらに、サイトの管理パネルを見つけることを目的とした、異なるIPからのまれなリクエスト。 もちろん私はipをブロックしましたが、彼は自分で主張し続けました。

エラーログとアクセスを確認した後、これがどの種類のIPで、誰のものであるかを確認することにしました。 短い操作で、ipは以前のバージョンのサイトがあったホスティングプロバイダーサービスを提供する会社であるElasticwebに属していることがわかりましたが、アカウントは非アクティブで放棄されました。

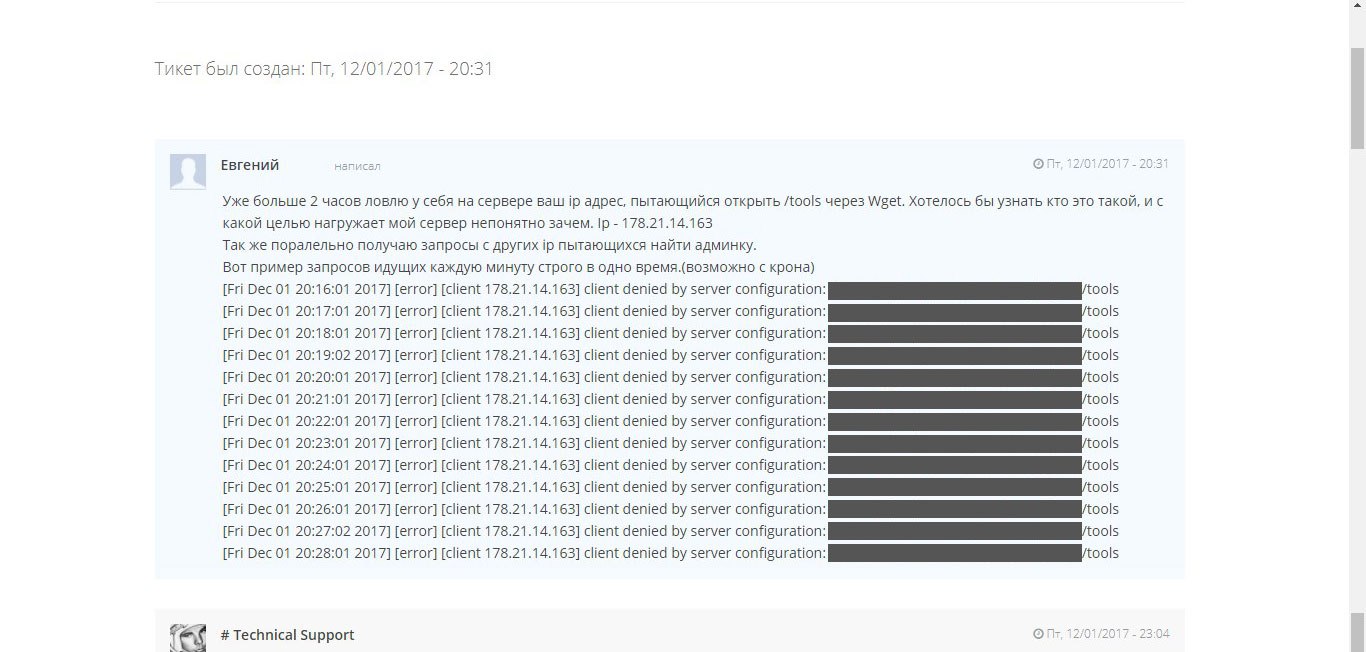

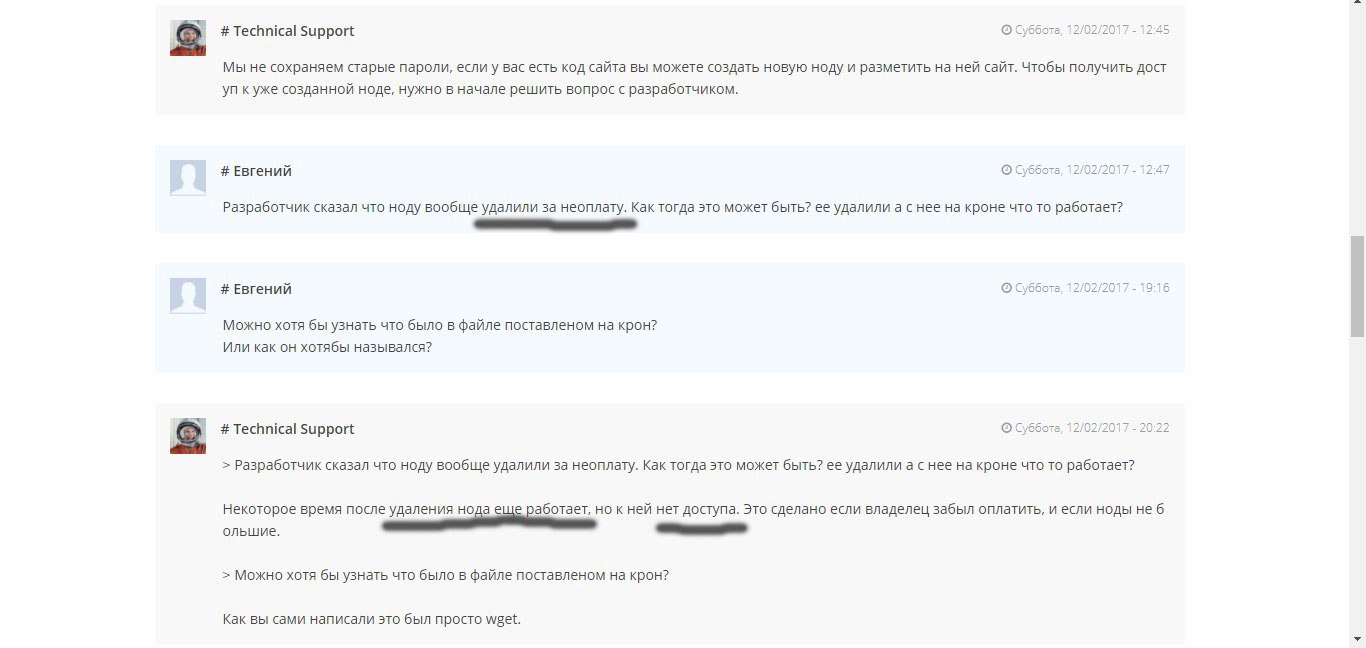

考え直さずに、テクニカルサポートに電話して、問題の内容、リクエストの作成者が誰で、どのくらい時間がかかるかを調べました( 12時間以上続きました )。 残念ながら、この会社のウェブサイトやオープンソースで電話番号を見つけられなかったため、テクニカルサポートへのチケットを作成するよう促されました。

ネクタイ

最初に目を引いたのは、最初のメッセージの後に、状況を完全に理解し、チケットを閉じるだけのサポートをためらうことでした。

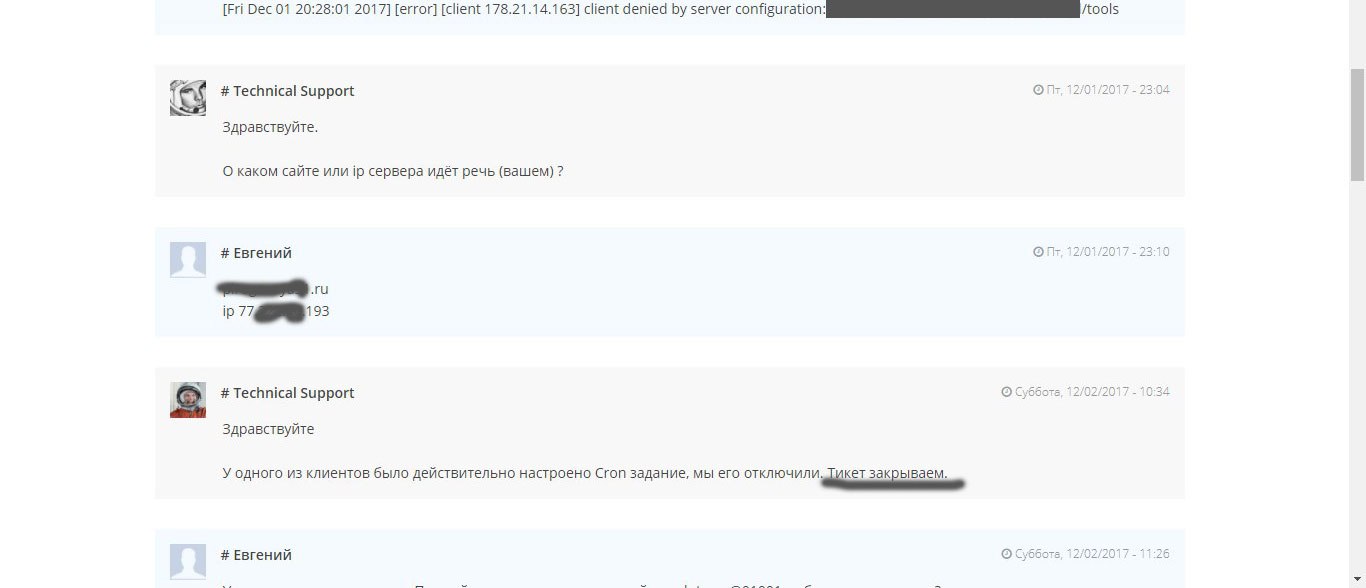

私はこの行為の背後にいるのではないかと疑っていたので、特定のアカウント( かつてサイトがあった同じアカウント)について技術サポートに確認することにしました。

私は前の開発者に連絡し、彼からアカウントへのアクセスに関する情報を取得することにしました。これに対して、ホスティングの不払いによりアカウントが削除されたという明確な回答を受け取りました。

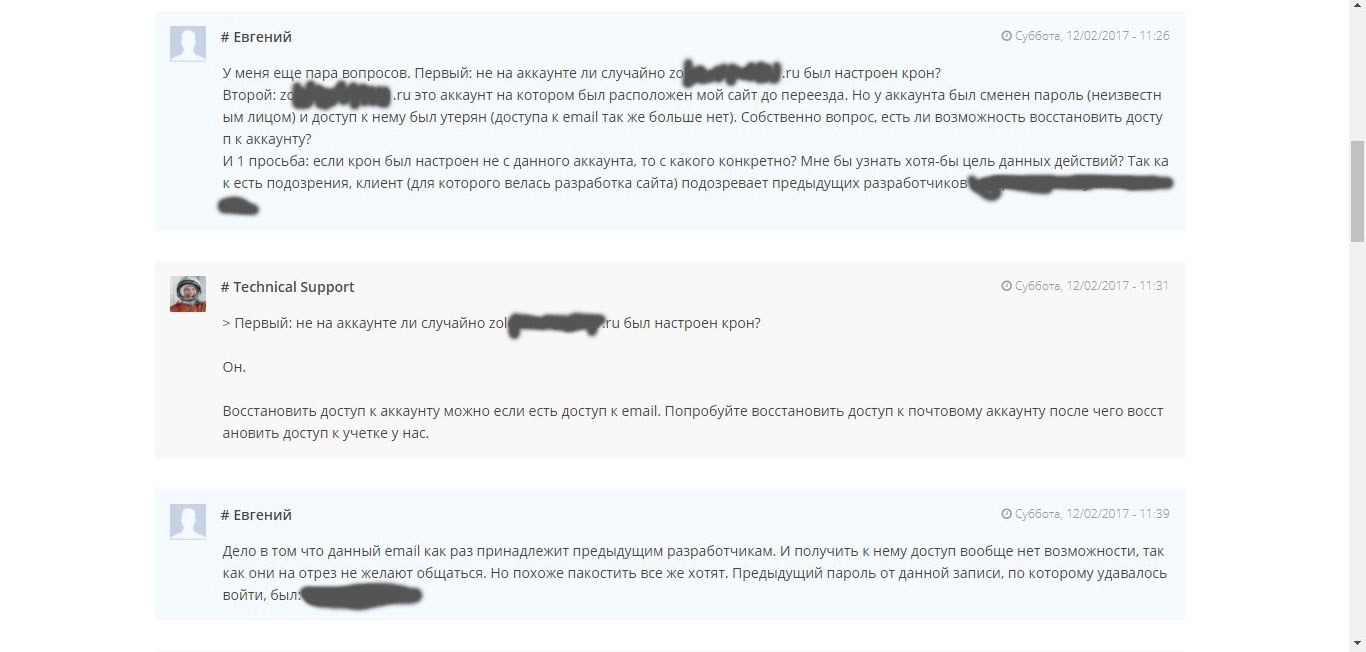

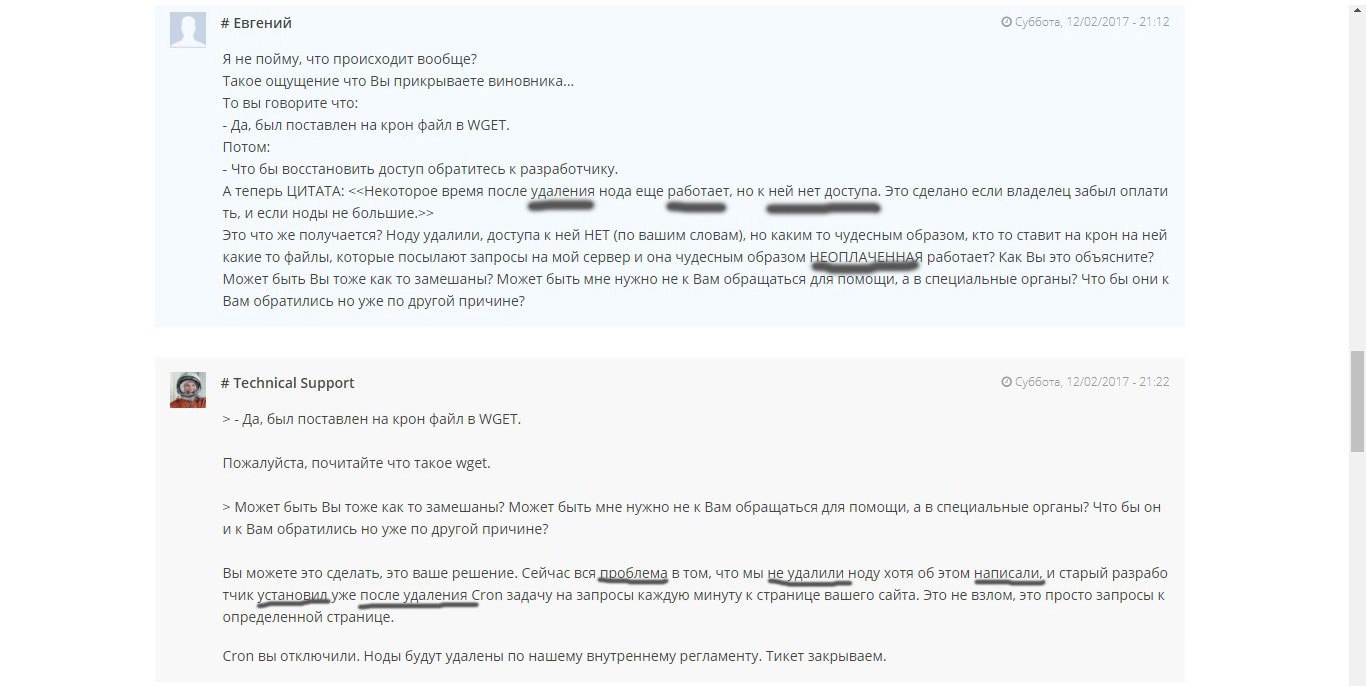

「アクセス権がないため」というトピックに関する技術的なサポートを少し説明した後、アカウントは非支払いのために削除されたようで、アクセス権がないことが判明しましたが、まだ存在し、バックアップバージョンとして機能し続けています(以前の回答とは完全に矛盾しています)。

アカウントが削除された可能性があることを明確にすることにしました。Webバージョンからはアクセスできませんが、それでも誰かがCronにタスクを置くことができました。

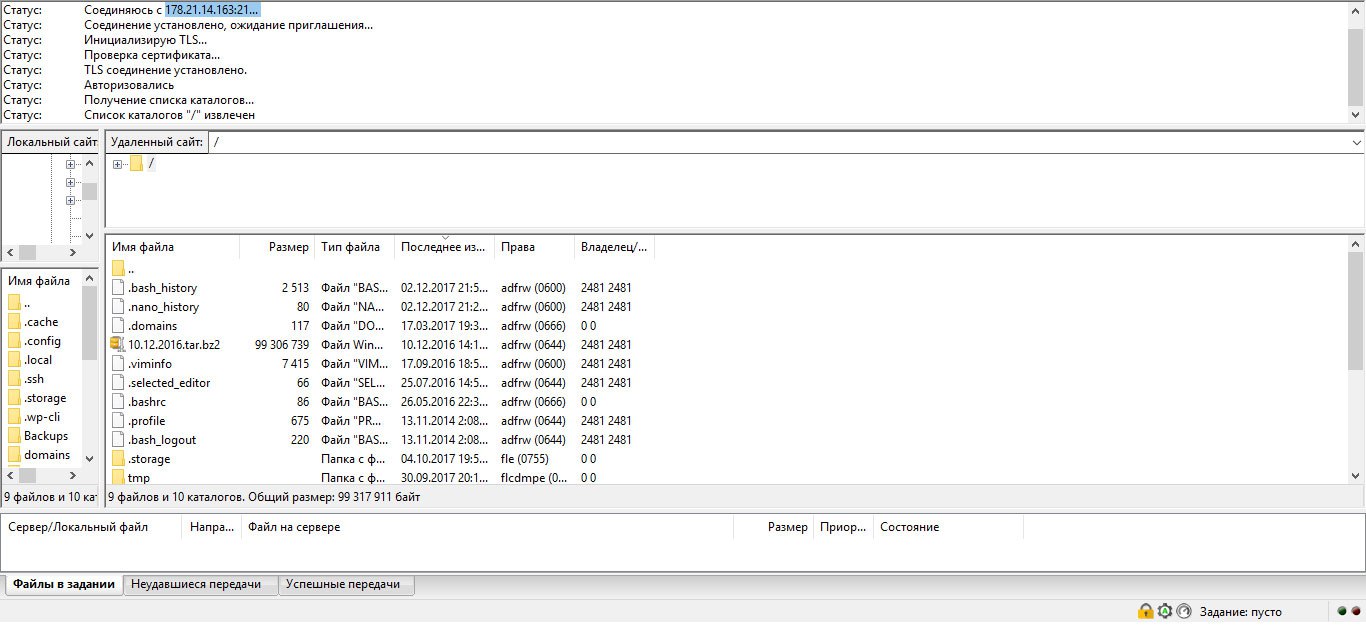

通信履歴を検索した後、このアカウントのこのホスティングのFTPアクセスが見つかりました。

冗談ではありませんが、私は考えてFTPクライアントを立ち上げました。

ルートディレクトリとバックアップファイルの内容を画面で見たとき、私は驚きましたか? 何も言わずに驚いたと言って。 おそらく削除されたアカウントとそれにアクセスできないことで、なんとなく奇跡的に、私はアカウントのすべてのコンテンツを取得し、それをコンピューターに簡単に転送することができました。 最後に記録されたログを分析すると、判明しました。 FTPが機能するだけでなく、SSHも公然と機能し、この脆弱性を介してCronが起動しました。

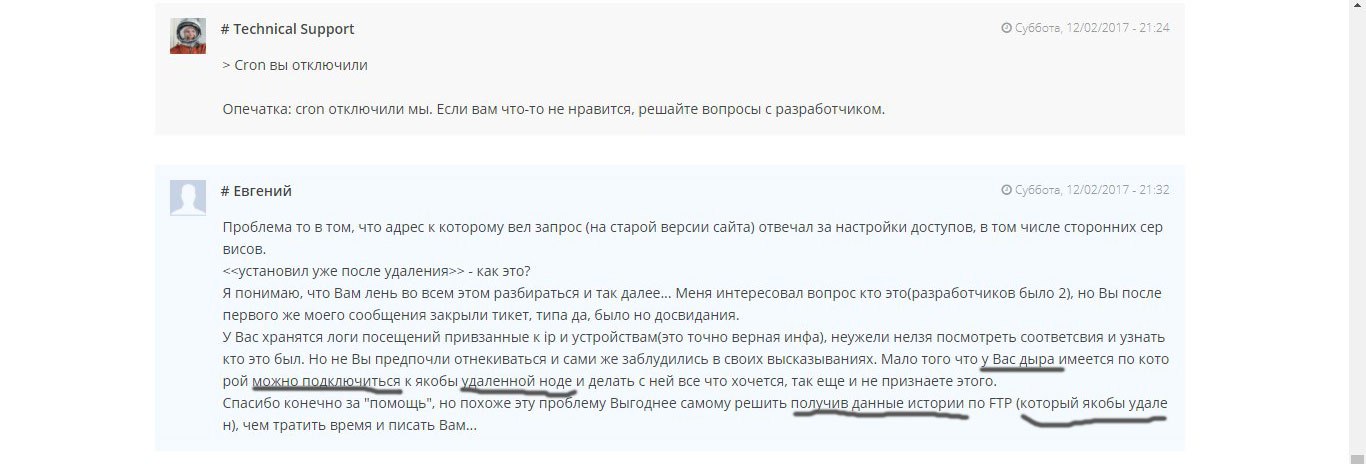

技術サポートを求める別のリクエストを書いたところ、非常に興味深い回答を受け取りました。 ホストによると、前の開発者はすべて削除した後にCronタスクをインストールしましたが、これに問題はなく、チケットを閉じます。

言い換えると、次のものが得られます。

- ブロックされた、未払いの非アクティブなアカウントに接続し、それを操作して非常に有効な結果を得ることができる穴があることを知っています。 しかし、私たちはそれで何もしません。 あなた自身を理解してください、そして私たちはチケットを閉じて、あなたにもう聞きたくありません。

実際、これでテクニカルサポートとのコミュニケーションが完了し、チケットは強制的に完了しました。

原因と結果

この話に基づいて、私は次のことを自分で見つけました。

- サイトを転送するとき、所有者、開発者を変更する、または単にホストを変更するときは、すべてのアクセス、パスワード、ディレクトリ名を変更し、IPなどでコントロールパネルにアクセスし、可能であれば制御システムをさらに変更するようにしてください。 攻撃者がアクセスしたパスに沿って、設定ファイルが最後のホスティングにあり、場合によっては以前の開発者が残したリモートアクセス用の有線シェルにあったため、制御システムの変更がデータの保護を提供してくれました。

- 言葉でホストを信頼しないでください。 自分で脆弱性をチェックし、レビューを読んでバックアップを作成してください! 最後の点は明らかですが、誰もがそれを満たしているわけではありません。

- 必要に応じて、少なくとも一定期間SSHにアクセスできるホストを選択してください。 FTP、SSH、sFTP、およびその他のアカウントに異なるデータを入れて、このアプローチがデータを保存するだけでなく、もしあれば、どのアカウントで操作が実行されたかを判断するのに役立つと考えています。

PSこの記事は、決して誰かの権利を軽視することを意図したものではありません。 上記のすべてには場所がありました。この記事を読んでいるすべての人に警告したいと思います。 バックアップが一緒に来るかもしれないことに注意してください!