暗号化トークン/スマートカードは、今日非常に一般的になっています。 ますます多くの人々が証明機関(CA)にアクセスし、特定のサービスを受けるためにさまざまなサイトにアクセスするためのキーと電子署名を求めます。 パスポートとの類推によって証明書が発行され、 秘密鍵を使用して自分で電子署名を行うことを説明しようとして、ほとんど何も納得しません。

暗号化トークン/スマートカードは、今日非常に一般的になっています。 ますます多くの人々が証明機関(CA)にアクセスし、特定のサービスを受けるためにさまざまなサイトにアクセスするためのキーと電子署名を求めます。 パスポートとの類推によって証明書が発行され、 秘密鍵を使用して自分で電子署名を行うことを説明しようとして、ほとんど何も納得しません。

魔法の言葉があります-キー、そしてそれにデータを税に送る、入札に参加するなどを可能にする何かがあります そしてCAは、市民と組織に証明書と秘密鍵を「鍵」として与えます。 今日、これらのキーの大部分はトークンです。 したがって、ロシアの暗号化とPKCS#11インターフェースをサポートする暗号化トークンを言いたいと思います。 残念ながら、これは事実とはほど遠い。 メーカーとトークンの量が増えているという事実にもかかわらず、ほとんどの場合、通常のフラッシュドライブとして使用されますが、PINコードを介してアクセスします。

それでも、 GOST暗号化をサポートするPKCS#11トークンは、証明書所有者の間でますます人気を集めています。 そして、より多くのポータルと電子プラットフォームは、MS-CSPインターフェースではなく、PKCS#11を介して動作しますが、奇妙なことに、インポート置換はより速くなります。

そのため、証明書が保存されるPKCS#11トークン、セキュリティ用のPINコードを持つプライベートキーがあり、フラッシュドライブとは異なり、データを保存できるだけでなく、暗号化操作も実行できます。

トークン/スマートカードの各所有者は、もちろん、秘密鍵へのアクセスに関して自身を保護しようとします。 これを行うには、ユーザーPINだけでなくSO-PINも変更する必要があります。 トークンに保存されているオブジェクト(公開/秘密キー、証明書、その他のオブジェクト)を知ることは自然な願いです。 さらに、CAで証明書とキーを受け取った場合、トークンで最終的に何が得られたのかを自分で確認できると便利です。 したがって、トークンの管理(初期化、PINコードの変更など)、オブジェクトの表示などを行うことができる簡単なユーティリティがあれば便利です。 そして今、証明書トークンからのエクスポート操作は、キー、つまり証明書を閉じるためではなく、依然として大きな需要があります。

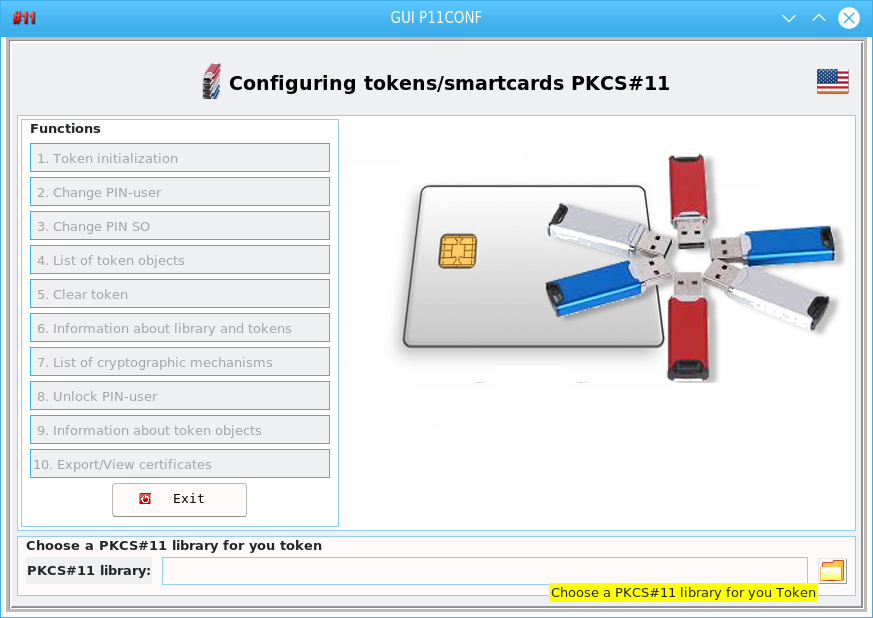

p11confユーティリティはそのようなユーティリティです:

bash-4.3$ /usr/local/bin64/p11conf usage: /usr/local/bin64/p11conf [-hitsmIupPredf] -A APIpath [-c slotID -U userPin -S SOPin -n newPin -L label] -h display usage -i display PKCS#11 library info -s display slot(s) info (-c slotID is optional) -t display token(s) info (-c slotID is optional) Others must use -c slotID -m display mechanism list -I initialize token -u initialize user PIN -p set the user PIN -P set the SO PIN -e enumerate objects -d dump all object attributes (additional to -e and to -f) -r remove all objects -e -r remove enumerated objects with prompt -f enumerate certificates and write them to DER-files with promp t Version 5.7 bash-4.3$

このユーティリティの特徴は、Tcl / Tkにグラフィカルシェルが存在することです。これも利用可能です。

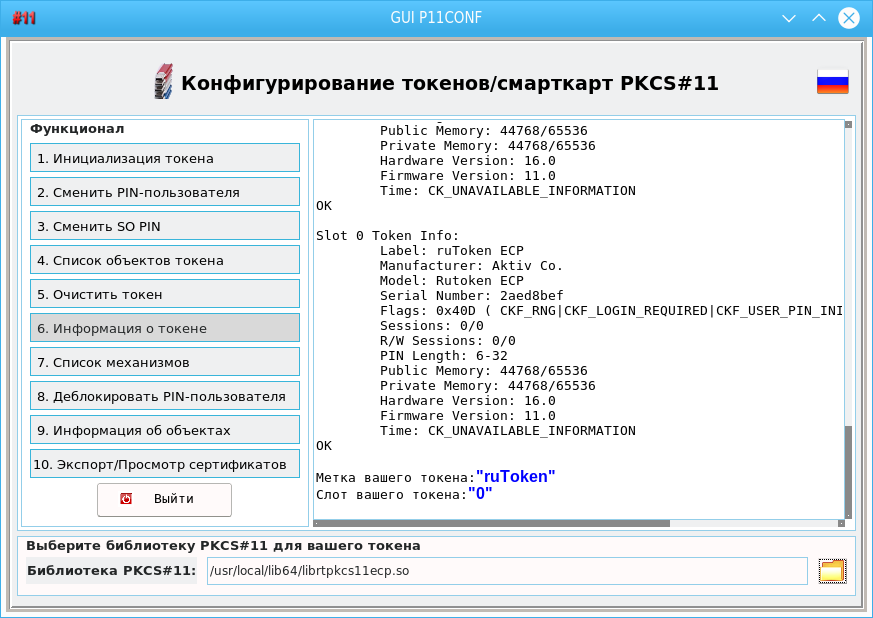

PKCS#11ライブラリを選択すると、情報ウィンドウにライブラリに関する情報(ここで最も重要なのはサポートされているPKCS#11標準のバージョン)とトークン(トークンラベル、それが配置されているスロット)が表示されます。

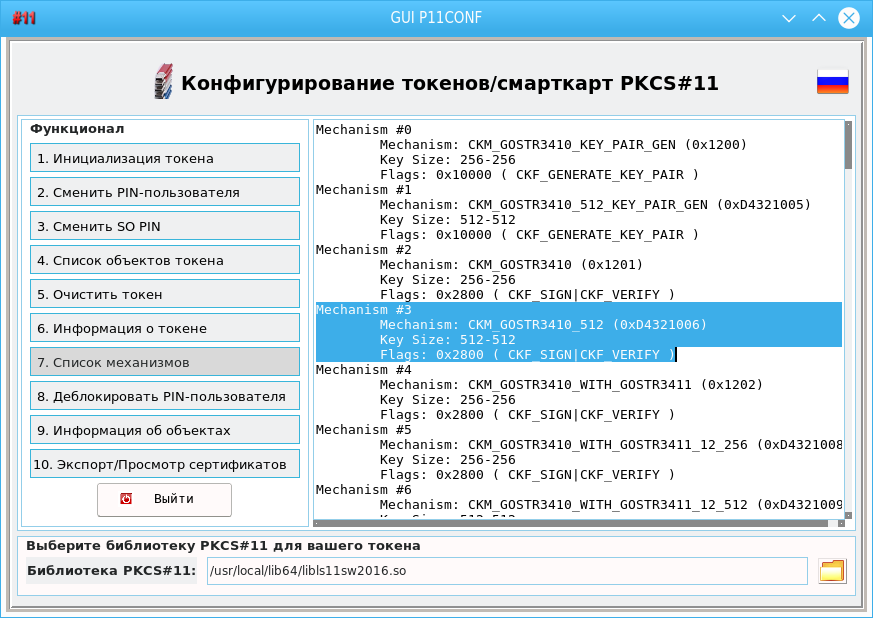

これらのユーティリティ(p11conf、GUITKP11Conf)の少なくとも1つが手元にあるため、ユーザーはPKCS#11トークン/スマートカードを管理および表示するための便利なツールを使用できます。 そのため、トークンでサポートされているメカニズムを調べると、たとえばGOST R 34.10-2012のサポートなど、必要な暗号化メカニズムでトークンを選択できます。

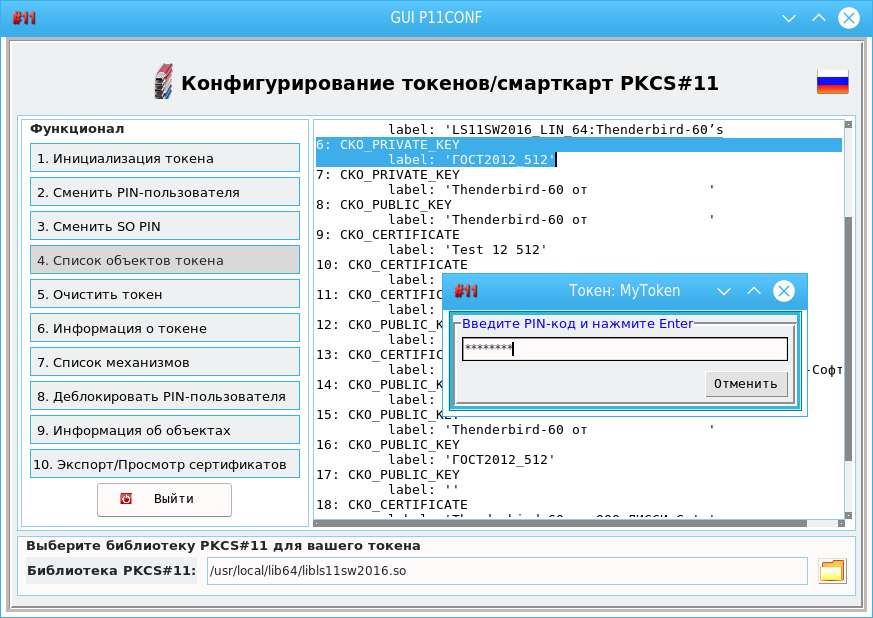

トークンにあるオブジェクトのリストだけでなく、詳細情報(属性、フラグ、各オブジェクトの値)も確認できます。

PINコードを入力すると、各オブジェクトに関する完全な情報が表示されます。

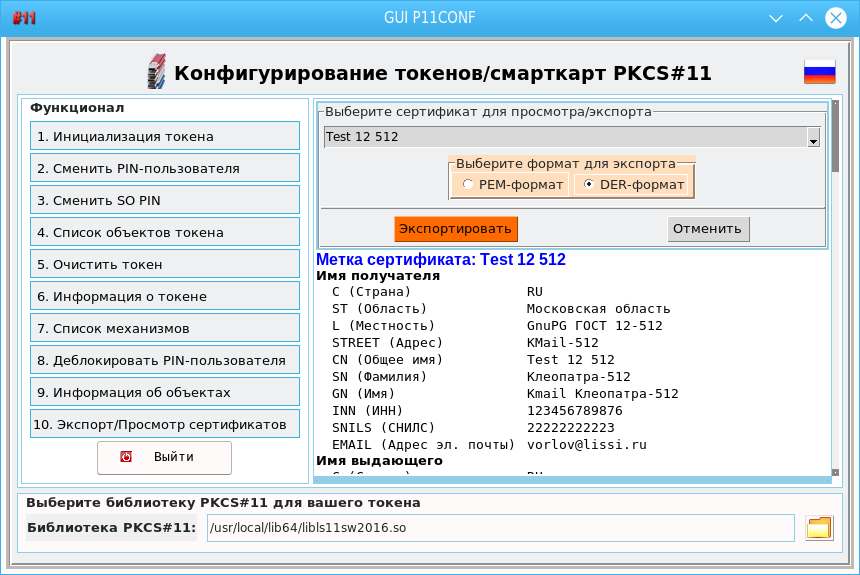

特に注目すべきは、証明書をエクスポートする機能です。 また、コマンドラインから証明書がDER形式(PKCS#11トークンの証明書ストレージ形式)でのみエクスポートされる場合、グラフィカルシェルを使用すると、DER形式自体とPEM形式の両方で証明書をエクスポートできます。

スクリーンショットは、証明書がエクスポートできるだけでなく表示も可能であることを明確に示しています。

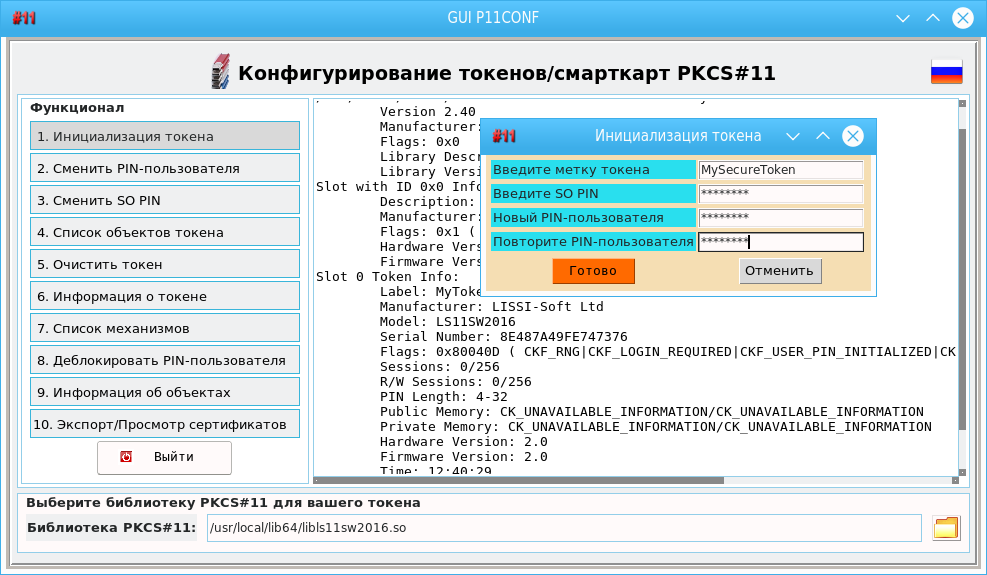

PKCS#11トークンの取得後、初期化してPINコードを設定し、誰もこれらのコードを知らないようにすることで、PKCS#11トークンの使用を開始することをお勧めします。

私の意見では、非常に便利で便利なユーティリティであり、企業や認証センターでトークンを配布する企業管理者、そしてもちろん普通の上級ユーザーでも使用できます。 明日は上級ユーザーはいませんが。