キー配布タスクは、多くの加入者向けの信頼できる通信ネットワークを構築する多くのタスクの1つです。 タスクは、2人の正当なネットワーク加入者が適切なタイミングで秘密セッション暗号化キー(およびメッセージ認証)を取得することです。 この問題の適切な解決策は、次の条件を満たすキー配布プロトコルです。

- プロトコルの結果として、2人のサブスクライバー間で秘密セッションキーを生成する必要があります。

- 鍵配布プロトコルが正常に完了すると、サブスクライバーの相互認証が正常に完了したことを意味するはずです。 プロトコルが当事者の1人の観点から正常に完了したのではなく、2番目の側は攻撃者によって表されます。

- 法的ネットワークユーザーのみがプロトコルへの参加を許可される必要があります。 外部ユーザーは、サブスクライバーと共有セッションキーを取得できません。

- ネットワークに新しいサブスクライバーを追加する(またはネットワークから除外する)場合、ネットワーク参加者全員に通知する必要はありません。

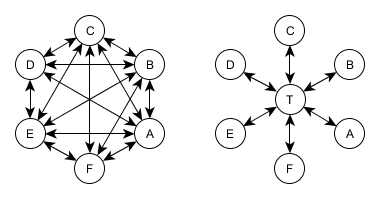

最後の要件は、各加入者が他の参加者との通信のマスターキーを知っているようなプロトコルオプションを直ちに削除します。 これらのオプションは、システムの成長とともに、マスターキーのペア「subscriber-subscriber」が参加者数の2乗として増加するため、良くありません。 したがって、検討されるソリューションの大部分は、1つまたは複数の信頼できるTセンター(英語のtrustの Trent )がネットワーク上に割り当てられ、すべての法的ネットワーク参加者とそのキーに関する情報を所有するという事実にあります。 セッションキーを生成するためのプロトコルの参加者の1つとして明示的または暗黙的に機能します。

専用の信頼できるセンターと専用の信頼できるセンターTのないネットワークオプション

この問題の解決策の分析における重要な点は、特定の時点で生成されたセッションキーは、セッションキーの生成に使用されるマスターキーよりも信頼性が低いことです。 特に、加入者間の通信中に攻撃者はセッションキーを取得できませんが、一定の時間(日、週、月)後にセッションキーを取得できると想定する必要があります。 また、このセッションキーの知識は攻撃者が古いメッセージを解読するのに役立ちますが、既に知っているセッションキーを使用して新しいセッションを編成することはできません。

対称プロトコル

秘密鍵で古典暗号化のみのプリミティブを使用するプロトコルは、対称として分類されます。 これらには、既知のブロック暗号、暗号的に堅牢な擬似乱数ジェネレーター(CPSPS)、およびハッシュ関数が含まれます。

プロトコルを検討するときは、次の表記法を使用します。

- アリス 、 ボブ -共通セッションキーが生成される正当なネットワークサブスクライバー。 アリスはイニシエーターです。

- トレントは信頼できるネットワークハブです。

- 、 -アリスとボブの合法的な加入者の識別子。

- 、 -それぞれアリスとボブのネットワークの合法的な加入者の秘密鍵を使用したデータのブロックの暗号化の結果。 このような暗号化は、正当な加入者自身によって、またはすべての秘密鍵を知っている信頼できるセンターによって行われます。

- 、 、 -アリス、ボブ、トレントがそれぞれ生成した乱数。

- 、 、 -アリス、ボブ、トレントがそれぞれ生成したタイムスタンプ。

- -秘密のセッションキー。その受信はプロトコルの目標の1つです。

広口カエルプロトコル

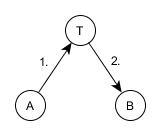

広口カエルプロトコルは、おそらく最も単純な信頼できるセンタープロトコルです。 著者はマイケル・バロウズと考えられています(1989年、英語のマイケル・バロウズ )。 プロトコルは、次の手順で構成されます。

- アリスは新しいセッションキーを生成します タイムスタンプ、Bob ID、および暗号化されていない識別子とともに、信頼できるセンターに送信します。

- 受信した暗号化されていない識別子を使用する認定センター 、法的な加入者のデータベースでアリスの秘密鍵を見つけ、それらのデータパケットを解読します。 タイムスタンプをチェックします(パッケージが非常に古くないこと)。 次に、彼は同様のデータパケットをボブに送信し、プライベートキーで暗号化します。

パケットを解読することに加えて、ボブは信頼できるセンターのタイムスタンプもチェックします。

プロトコルWide-Mouth Frogにおける加入者と信頼できるセンターとの間の相互作用のスキーム

プロトコルの最後に、アリスとボブは共有セッションキーを持っています 。

このプロトコルには多くの欠点があります。

- キージェネレーターが開始サブスクライバーです。 Bobが何らかのサービスを提供するサーバーであり、Aliceがこのサービスを要求するシンクライアントであると想定した場合、信頼できるセッションキーを生成するタスクは、電力が最も低いサブスクライバーの肩にかかっていることがわかります。

- このプロトコルでは、呼び出された加入者との通信は、信頼できるセンターを通じて行われます。 その結果、2番目のサブスクライバーは、リフレクションを伴うDDOS攻撃(英語の分散型サービス拒否攻撃 )の標的になり、攻撃者が信頼できるセンターにパケットを送信し、新しいパケットを作成してサブスクライバーに送信します。 サブスクライバーが複数のネットワーク(複数の信頼済みセンター)に接続されている場合、攻撃者はサブスクライバーを無効にすることができます。 ただし、それに応じて信頼できるセンターを設定することにより、このような攻撃から防御することは非常に簡単です。

ただし、最も深刻なプロトコルの問題は、次の攻撃を使用する可能性です。

1995年に、Ros AndersonとRoger Needham( Ross Anderson、Roger Needham )は、攻撃者(Eve)が特定のセッションキーの有効性を際限なく拡張できるプロトコルに対する攻撃の変形を提案しました。 攻撃の考え方は、プロトコルの終了後、攻撃者が信頼できるセンターにパケットを送り返し、開始したと思われる加入者の識別子でパケットを補完することです。

- 復号化に必要な時間が経過するまで、手順3と5を繰り返します 。

信頼できるセンターから見ると、ステップ1、3、および5は、加入者同士の通信を開始する正しいパケットです。 それらのタイムスタンプは正しいです(Evaがこれらのパケットを時間通りに送信する時間がある場合)。 正当な加入者の観点から見ると、各パッケージは、通信を開始するための別の加入者の招待です。 その結果、次の2つのことが起こります。

- 各サブスクライバーは、新しいセッションキーを作成するためのプロトコルが終了したこと、2番目のサブスクライバーが信頼できるセンターに対して正常に認証されたことを確認します。 そして、次の通信セッションを確立するために、新しい(実際には-古い)キーが使用されます 。

- 攻撃者のイブがセッションキーを解読する時間が経過した後 Eveは、サブスクライバー間のすべての通信を読み取り、両方のサブスクライバーになりすますことができます。

1997年のGavin Loweの2回目の攻撃は実装が簡単です。 この攻撃の結果、ボブは、アリスが信頼できるセンターの前で自分自身を認証したことを確認し、2回目の会話を開始したいと考えています。 もちろん、2番目のセッションは攻撃者によって開始されたため、これは事実ではありません。

同じ仕事で、ロウは、ランダムなラベルを使用して加入者の明示的な相互認証を導入するプロトコルの修正を提案しました そして、アリスが加入者の共有セッションキーで暗号化されたラベルでパケットを復号化できることを確認します 。 ただし、この変更により、プロトコルが他のプロトコルよりも最も重要な利点を失うという事実につながります-単純さ。

ニーダム—シュレーダープロトコル

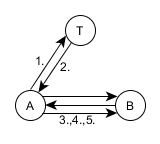

Needham — Schroederプロトコル( Eng。Roger Needham、Michael Shroeder 、1979)は、修正済みのWide-Mouth Frogプロトコルに似ていますが、プロトコルの主要部分の動作中に信頼できるセンター(Trent)が2番目のサブスクライバーと通信しないという点で異なります。 最初の加入者は、信頼されたセンターから特別なパッケージを受け取り、それを変更することなく、2番目の加入者に送信します。

加入者とニーダムの信頼できるセンターとの間の相互作用のスキーム—シュレーダープロトコル

このプロトコルは、当事者の双方向認証の両方を提供し、再送信による攻撃(eng。Replay attack )に対する保護のように思われます。 後者は、変更されたWide-Mouth Fromプロトコルですでに知られているランダムなラベルを導入することによって行われます。 そして 。 確かに、キーを知らないと、攻撃者はボブの前でアリスになりすますことができません(暗号化されたラベルでパケットを解読できないため) ) ただし、この章の前半で合意したように、セッションキー自体は長期間信頼できるとは見なされません。 ある時点で攻撃者が以前に使用したセッションキーを取得した場合 、彼はアリスであり、これが新しいセッションキーであることをボブに確信させることができます。 これを行うには、オープンチャネルで以前に送信されたプロトコルのパラグラフ3のパッケージが必要になります。

-

...しばらくして...

このプロトコルの比較的小さな欠点は、2番目のパケットで、信頼できるセンターが暗号化された形式で送信するという事実にあります。 )

タイムスタンプをプロトコルに追加して、セッションキーの使用可能時間を制限し、二重暗号化による軽微な欠陥を修正すると、ローカルネットワーク用の一般的なKerberos認証ツールの基礎となるプロトコルを取得できます。

Kerberosプロトコル

このセクションでは、単一の信頼できるセンターを持つ関係者の認証プロトコルについて説明します。 Kerberosネットワークプロトコルは、信頼性とフォールトトレランスのために複数の信頼できるセンターを単一のネットワークに接続するときにこれらのアイデアを使用します。 Kerberosネットワークプロトコルの詳細については、セクション12.1を参照してください。 「ローカルネットワーク用のKerberosシステム。」

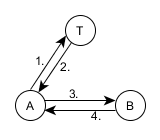

Needham –Schröderプロトコルと同様に、開始サブスクライバー(Alice)は専用の信頼できるセンターとのみ通信し、暗号化されたセッションキーを持つ2つのパケットを受け取ります。1つは自分用、もう1つは着信者(Bob)用です。 ただし、Needham –Schröderとは異なり、検討中のプロトコルでは、暗号化されたパケットにはタイムスタンプも含まれます。 およびセッションキーの有効性 (英語から。 生涯 -寿命)。 これにより、まず、前のセクションで検討した攻撃を繰り返して防御できます。 そして、第二に、それはある意味で信頼できるセンターが加入者を管理することを可能にし、所定の時間後に新しいセッションキーを受信することを強制します 。

加入者とKerberosプロトコルの信頼されたセンターとの間の相互作用のスキーム

3番目のステップは、信頼できるセンターからのタイムスタンプを使用することです。 ボブからのランダムなタグの代わりに Needham –Schröderプロトコルと比較して、プロトコルを1ステップ減らすことができます。 また、タイムスタンプが存在するため、アリスがランダムマークを事前に生成し、最初のステップで転送する必要がなくなります。

パッケージが興味深いことに注意してください そして 形式は同じです。 ある意味では、これらはアリスとボブのセッションキー証明書と呼ばれます。 さらに、そのようなパッケージのすべてのペアを事前に生成し(たとえば、一日の初めに)、パブリックリソースを使用し、無料で使用できるようにし、トラステッドセンターをオフにします(これらのパッケージを生成することで、彼はすでに仕事をしました)。 そして、その時点まで これらの「証明書」を使用できます。 ただし、加入者の有効なペアの1つである場合のみ。 もちろん、この考えは実用的ではありません-そのようなペアの数は、サブスクライバーの数の2乗として増加するためです。 ただし、このようなパケットを事前に生成できることは興味深いことです。 このアイデアは、 公開キー基盤(PKI)を検討する際に役立ちます)。

(次は非対称暗号化を使用するプロトコルの考慮事項です)

シュナイアーとウィキペディアを読んだ人への追記。 このセクションは主に、書籍「Applied Cryptography」(2002年版)の第3章に基づいています。情報は講義形式で提示され、プレゼンテーションに基づいてロシア語セクションの記事をデザインした学生に読まれました(書籍とその他の情報源の両方)ウィキペディア。 記事からの情報(たとえば、攻撃に関する情報)は、講義やマニュアルでさらに使用されました。 Schneierが個々のプロトコル間の接続を追跡し始めなかったことは興味深いですが、方法論的な観点からは、単純なソリューション(Wide-Mouth Frog)から複雑な(Kerberos)への進化を追跡することは常に興味深いです。 同じ目的で、穿刺Yaholomは考慮から除外されました。 彼は良いです-彼は単に「進化」チェーンに適合しません。 そして、単に「別のプロトコル」のために学生にそれを与えることは間違っているように思えます。