/写真アンディウェイランド CC

/写真アンディウェイランド CC

今年の初め、IntelはすでにIntel MEの危険な脆弱性に直面していました。 その後、この問題はIntel Active Management Technology(AMT)、Intel Standard Manageability(ISM)、Intel Small Business Technology(SBT)に影響し、権限のない攻撃者が機器制御にリモートアクセスできるようになりました。 ITの巨人の開発者がパッチを適用したCVE-2017-5689と呼ばれる脆弱性。

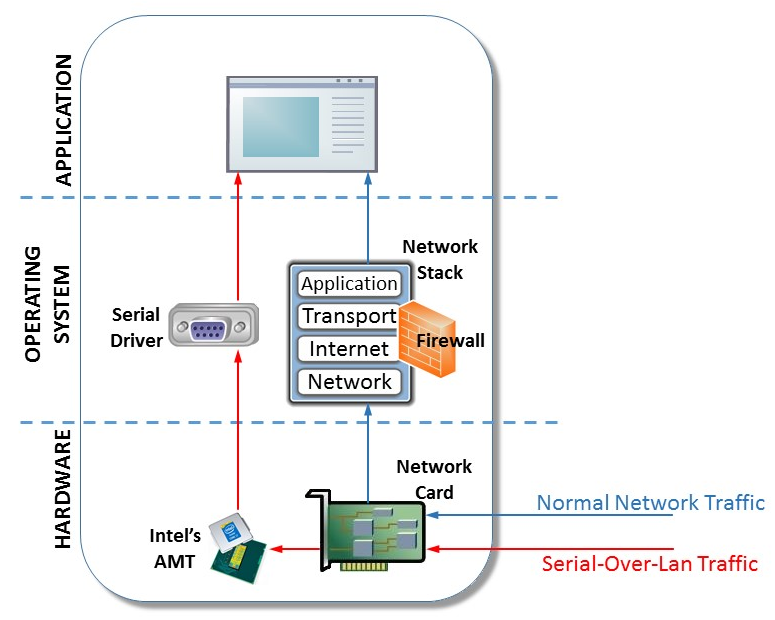

そして、これは新しい状況ですが、すでにIntel Serial-over-LANの機能に関連しています。 AMT SOLはIntel Management Engine(ME)の一部です。IntelManagement Engine(ME)は、Intel CPUに組み込まれ、独自のオペレーティングシステムで実行される別個のプロセッサです。 このテクノロジーは、多数のステーションを持つネットワークを管理する大企業のシステム管理者の作業を簡素化するために導入されました。

AMT SOLインターフェースはIntel ME内で動作するため、メインのオペレーティングシステム、つまり、ファイアウォールとウイルス対策ソフトウェアが実行されている環境から分離されています。 さらに、AMT SOLはコンピューターの電源が切れていてもネットワークに物理的に接続されている場合でも機能します。これにより、TCPを介してデータをブロードキャストでき、攻撃者に特定の機会を与えます。

AMT SOLコンポーネント( ソース )

AMT SOL機能はデフォルトで無効になっており、システム管理者のみがそれらをアクティブにできるため、リスクのレベルが低下します。 ただし、大企業では、SOLが意図された目的に使用されることがよくあります。 ソリューションの機能を試したハッカーのグループは、SOLを介してデータを盗むことを許可する悪意のあるコードを作成しました。

Microsoftの専門家によると 、SOLを使用してデータを盗むマルウェアの背後には、数年前から南アジアと東南アジアで活動しているプラチナグループがあります。 このグループは2009年に初めて発見され、それ以来多くの攻撃を行ってきました。 プラチナは 、ホットパッチテクノロジを使用してマルウェアをインストールすると報告されました。ホットパッチテクノロジとは、Microsoftがコンピュータを再起動せずに更新プログラムをインストールできるメカニズムです。

Platinumツールに実装されたSOLプロトコルは、Redirection Library API(imrsdk.dll)を使用します。 情報は、IMR_SOLSendText()およびIMR_SOLReceiveText()の呼び出しを使用して転送されます。これらは、send()およびrecv()に類似しています。 使用されるプロトコルは、TCPプロトコルと同じですが、データ送信のエラーを追跡するための可変長ヘッダーが追加されています(CRC-16など)。 このビデオは、Platinumツールを使用してマルウェアをシステムに送信する方法を示しています。

このような攻撃の可能性については以前に説明したことは注目に値しますが、これまでのところ、Intel AMT SOLを使用してデータを出力する試みはありませんでした。

「これは、ユーザーまたはシステム管理者の生活を簡素化するように設計されたテクノロジーが仮想脆弱性に変わる典型的な例です」 と 、SEC-ConsultのセールスディレクターであるKsenia Shilak氏は述べています。 -実際、これは悪いニュースです。何らかの脆弱性が使用された場合、修正することができます。 そして、この場合、アーキテクチャ機能の使用があります。」

PSブログのその他の関連資料: