ここでは汚水溜めとして少し仕事をしました。

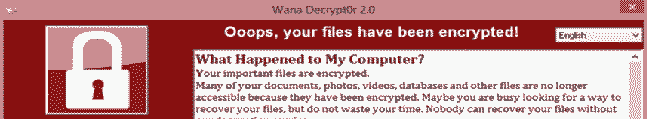

最初の波の攻撃の約66%がロシアのネットワークに落ちました。 そして、ここには大きな誤解があります。何らかの理由で、誰もが特定のドメインの検索エンジンをキルスイッチと呼んでいます。 だから、多分そうではない。 ロシアの国有企業、金融、生産のネットワークの場合、これはサンドボックスをバイパスする仕組みです。 防護境界線の入り口にあるメインのサンドボックスには多くのテストがあります。 特に、サンドボックス内から特定のサイトをリクエストすると、たとえば200 OKまたは404を与えることができます。同様の回答が届くと、マルウェアはすぐに無効になり、動的コードアナライザーはパスします。 いくつかの圧縮暗号化畳み込みにより、静的分析から保護されています。 したがって、これはキルスイッチではなく、新しいサンドボックスバイパスメカニズムの1つです。

これについても説明しますが、もう1つの実用的な質問はもっと興味深いものです。なぜトロイの木馬の多くの車が死んだのでしょうか。 より正確には、なぜ誰もが時間内に破損したり、SMB 1.0をオフにしないのですか? 2バイトを送信するようなものですよね?

Xチーム旅行

最初の訪問は感染時でした。 状況は非常に急速に発展し、再び家族旅行の代わりに不安になりました。 しかし、今回は楽しいです。 金曜日に、顧客は私たちに連絡し始めました-土曜日と日曜日に、彼らは顧客の保護システムのチームと専門の専門家をつないで事件を調査しました。 他の顧客(まだ感染していない)は、予防策を検討し始めました。

オペレーターが支店の1つで手紙を開いた銀行を想像してください(サンドボックスはDMZの入り口で完全に通過しました)。 さらに、おそらく、ネットワークセグメント全体が影響を受けます。 管理者は最初にブランチをバックアップからロールアウトし、マルウェアの拡散を制御できないという事実に直面します。「ブランチごとに車を降ろし、昨日のバックアップから展開しました。 これを2回行う必要があり、2回目は追加の技術ウィンドウを開いて、セグメント全体を一度に破壊しました。 展開後6分-イメージは既に破損しています。 または:「更新前に手動で感染の兆候を検出し、感染したマシンにバックアップをロールバックしました。 朝になると、ハードウェアターミナルの1つが夜になってオフになり、すべてが最初から始まりました。」 SMBを介してファイルスフィアと交換された多くのセグメントは、重要なセグメントを含む他のセグメントの一部でした。 ある会社では、作業スケジュールを持つネットワークセグメントが消滅しました(生産内のロジスティクスを含む)。 実際、管理者は境界内の脅威を検索するための明確なツールを持っていませんでした。どのマシンとセグメントが侵害されたかをすぐに明確に伝えることは不可能でした。

大量の企業向けメールが従業員に送信されるようになりました。「不明確な人からの手紙は公開せず、以前に話した人からのみ読んでいます。」 ある企業では実際に機能しました-アーカイブがありましたが、従業員は誰もそれらを開きませんでした。 これにより、管理者はネットワークルールのレベルでパッチを適用する時間ができました。

そして、サーカスが行きました。 そのような出来事に対して多くの人が一生懸命に反応することが判明しました。 情報セキュリティとITの間には多くの矛盾があります。たとえば、ITエンジニアが機械的に行う正確な手順はありません。セキュリティガードはこう言います。私の管轄は、月曜日の会議で決定します。 拡散を根本的に止めるには、3つのオプションがありました。

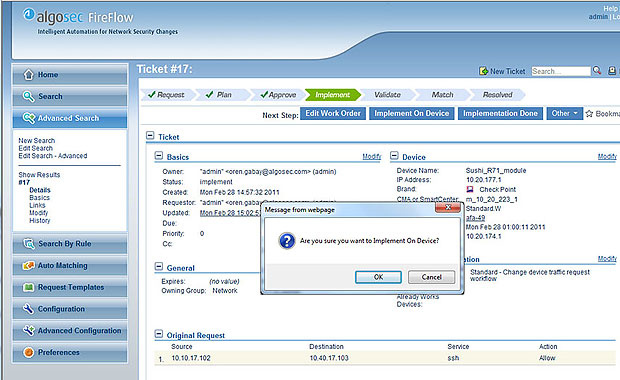

1. SMB 1.0トラフィックを拒否します。 最も簡単な方法。 問題の1つ目は、それがお尻で使用されることです(大規模な物流ネットワークでのデータソースと交換を含むファイルボール)。 はい、一部の場所では最新バージョンに切り替えることができました。 しかし、これはすべて大変な努力であり、それぞれが戦闘システムで松葉杖の落下を引き起こす可能性があります。 ただし、SMBを閉じようとしても、既に問題が発生しています。 最も顕著なものの1つは、ネットワークのコントロールセンターにソフトウェアがない場合、異なるファームウェア、異なる管理コンソールなどを備えた異なるメーカーの150台のデバイスを手動でバイパスすることです。 「手動で」とは、各デバイスの重要な設定にアクセスするためのセキュリティ制裁を受けることを意味します。

単一のコンソールからマルチベンダーポリッジのすべてのデバイスにポリシーを適用する方法のスクリーンショット。 手で歩く人に痛みを引き起こすように設計されています。

2. Win-machinesを更新します。 MSは驚くほど迅速にシステムファミリ用のパッチをリリースしました。 思い出させてください。SMB1.0は、同じ2012serverでの下位互換性のためにデフォルトでサポートされています。 賢明なヨーロッパでのこのようなパッチの平均ローリング時間は1か月です。 ロシアでは、平均して2つです。 なんで? 戦闘システムにパッチを適用できないためです。 テスト環境での完全なコピー、完全なテスト実行、技術ウィンドウ検索(土曜日から日曜日など)、および更新が必要です。 ヨーロッパでは、このような状況に対応できるテスト環境が用意されています。 私たちと一緒に-常にではありません。 さらに、認証の問題が発生します。すべてのシステムを取得および更新できるわけではなく、すぐに証明書が失われます。 ロシアの国家安全保障は警戒しており、潜在的な敵のブックマークが誤ってパッチで重要なシステムに侵入することを望んでいません。 つまり、パッチは将来にとって素晴らしい選択肢ですが、今すぐ何かをする必要があります。 はい、いくつかのケースでは、管理者は重要な実稼働システムでテストを行わずにパッチを積極的に展開しました(認証の問題はありませんでした)。 幸いなことに、何も落ちませんでしたが、警備員は彼らの内臓を森にほとんど掛けました。 そして、もし他の何かが落ちていたら、両方とも生き残っていなかっただろう、と私には思える。

3.ユーザーのマシンにアンチウイルスを導入し、それらを更新します。 そして、これが行われたとしても、マルウェアは既に境界内にあります。 ストリーミングアンチウイルスはこれに対して機能しません。配布キットはアーカイブでユーザーに配信され、職場で解読されます。 マルウェアは、生存に非常に役立つ「キルスイッチ」機能のおかげでサンドボックスを通過します。

結果-ネットワークセグメントを強制終了(分離)するか、ワークプロセスの一部を失ってSMBを停止することにより、多くの問題を解決する必要がありました。

管理者が何かをロールバックする場所では、「以前の」インフラストラクチャのバックアップが常に作成されていました。 それらを別の鉄片で実行し、メインネットワークから切り離すことをお勧めします。バックアップファイルも暗号化されているそれほど大きな会社ではない例があります。

Wannacryをほぼすぐにどこで止めましたか?

- ネットワークマイクロセグメンテーションを使用した2つのインストールでは、これがDMZ境界がネットワークの主要な構築材料である場所です。 これは、イベントの前に書かれた同僚の投稿です 、彼は多くを示しています。 このようなネットワークでは、ウイルス対策システムと異常検出システムがハイパーバイザー内で機能し、さらに権限が非常に厳密に規定されています。 問題ありません。マルウェアは1台のワークステーションに展開され、その後はどこにも残されません。

- ネットワークの異常を検索するための適切なサンドボックスと適切に実装されたシステムを使用したケースは、12個未満でした。 マルウェアはイベントのツリーを作成します-1台のマシンから次の数個にジャンプし、開発を続けます。 2番目のステップでは、このツリーが完全に検出されます(UBAソリューションとSIEMソリューション)。 アラームによって、セグメント全体(ほとんどの場合、たとえば銀行支店)が隔離され、感染するまで管理者によって手動でロールバックされます。 次に、設定を更新したMaxPatrolがネットワーク経由で開始されます。 ちなみに、彼はすべてのマシンでこのパッチの存在をチェックし、すべてのルーティングノードでSMBマルウェアパッケージの侵入を確認します。

- マルウェアは、Torを使用してペイロードをダウンロードし、コマンドを受信しました。 一部のネットワーク保護システム(特にNGFW)はTorトラフィックを検出できます(より正確には、ある程度の確率でそれを判断します)。そのため、「tor-connection」サインはネットワークマシンを分離するための最も単純な署名として機能します。

- 管理者は、フォレンジックが組み込まれたネットワークで美しく働きました。 アラームの瞬間に感染したすべてのマシンを正確に列挙し、各トランザクションを確認してロールバックするか、前のケースを確認できます-これは、フォレンジックとネットワーク異常検索がシステムに接続されている場所です。

- 非常に成熟した2人のIT顧客が、緊急パッチをテストするための特別な領域を持っていたことに満足しました。 1人は数時間で応答し、2番目は1日半で応答しました。

突破できなかったサンドボックスは何ですか?

CheckPointのSandboxおよびエンドポイント保護、 Palo Altoの Sandboxおよびエンドポイント保護は非常にうまく機能しました。 おそらく、彼らの開発者は「盾と剣の競争」に精通しているでしょう。

実際、最初の保護サンドボックスから、悪意のあるプログラムがハイパーバイザーモードとワークステーションの現実を判断しようとします。 最初のレベルは、メモリの物理アドレス指定を調べるか、文書化されていない方法でプロセッサアーキテクチャの機能を取得することです。 ハイパーバイザーは、特殊なIntelハードウェアモードに対してわずかに高く(正確には低く)なり、そのようなトリックがロールを停止しました。 そして同時に、そのような行動は極めて疑わしいと特定しました。 その後、マルウェアはワークステーションでのユーザーの実際の生活を調べ始めました。 サンドボックスマシンのイメージは古く(最近変更されたファイルはない)、すべてのファイルの日付がほぼ同じであると想定されていました。 サンドボックスはランダムなユーザーを選択し始め、マシンのイメージをテスト用として使用するようになりました。さらに、ファイルをポーリングするためのこのようなアクションを疑わしいと判断しました。 マルウェアは、実行中の最新のアプリケーションとその時間を調べ始めました。 別のラウンド。 (ドメイン調査の前の)人間の心の最後の達成は、デスクトップ上のアイコンの配置のランダム性の評価です。 Srachが存在する場合、それはライブユーザーを意味し、次のレイヤーを展開できます。

次は?

次に、まずスタッフ間で情報セキュリティブリーフィングを実施し、一般にコンピューターリテラシーを向上させる必要があります。 手紙が開かれていない場所では、警備員は、火災避難のために、ある種の訓練用アラームを配置しました。 実践が示すように、実を結びます。 フィッシングメールを開く割合は減少しています。 不審なアクティビティの場合、ユーザー自身がIT部門に電話します。 ちなみに、同じ場所の企業では、おばあさんの会計士がいるので、彼女はスターリンの下で育ちました。 コンピュータリテラシーはありませんが、彼女は警報を発した最初の人物の1人でした。 しかし、これに先立ち、彼女はかつて自己紹介をせず、自分のコンピューターで何かを始めたエンジニアに警察を呼びました。 彼らは彼を縛り、夕方まで彼を飼った(彼は馬鹿だった、彼は入ってルールで自己紹介し、論文を見せなければならなかった)。

NextGenFirewall、より高価なフォレンジック、および分析の一部を取得する準備ができている管理者を待っています-安価ですが、マイクロセグメンテーションを実装するのは困難です。

現在、私たちは「準備万端」モードから国のさまざまな地域のソファーで寝るモードから「週末は飲まない」モードに切り替えました。 その後、通常のデューティモードに従います。 数か月後、すべてが汚れる方法。