Bitdefender HVIは、ゲスト仮想マシンと低レベルのリアルタイムメモリスキャンを監視する最初のソリューションです。 その助けにより、さまざまなマルウェアを追跡し、それらを検出してブロックすることができます。 このシステムは、Carbanak、Turla、APT28、NetTravelerなどの標的型攻撃など、さまざまな脅威に効果的に対処できます。

機能とは

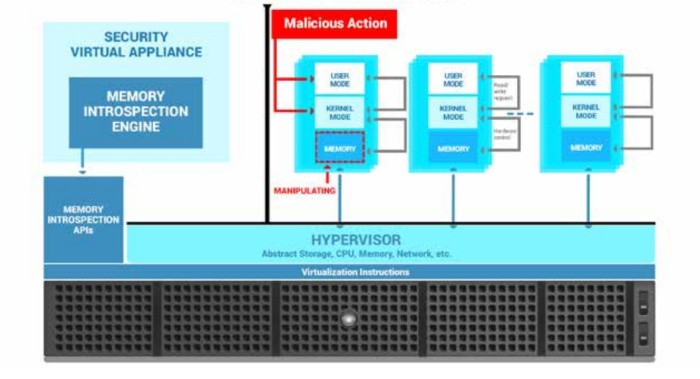

ゲスト仮想マシン内にあるルートキットまたはエクスプロイトがその痕跡を隠している場合、高度なセキュリティ機能でさえそれらを見つけることが困難になります。 解決策は、この仮想マシンを外部から表示し、可能であれば内部のプロセスを制御することです。

Bitdefenderが提供するツールは、仮想マシンから隔離されたまま仮想マシンをスキャンできるベアメタルハイパーバイザーです。 したがって、彼はあなたのインフラストラクチャで起こっているすべてを見ることができますが、マルウェアはそこに到達して動作を妨げることはできません。 セキュリティ機能を作成するために、以前は同様のアプローチは使用されていません。

ハイパーバイザーはプラガブルな仮想マシンから隔離されており、マルウェアによる攻撃を受けません。

仕組み

ハイパーバイザーは、各仮想マシンが使用するメモリの詳細な低レベルスキャンを提供します。 この概念を実装するために、CitrixはXenServerで新しいAPIを開発しました。 特定の仮想マシンで使用されるすべてのメモリに関するハイパーバイザーからのデータを処理します。 これにより、Hypervisor Introspectionは、悪意のあるプログラムの痕跡を、それらを隠すことが単に不可能なレベルで検出することができます。

したがって、Bitdefender HVIを使用すると、数か月間は感じられなかった隠れた脅威を検出できます。 同じことがゼロデイ脅威にも当てはまります。 Bitdefender HVIは、オペレーティングシステムレベルでは認識されないメモリ内の特定のアクションによって脅威を検出します。

もちろん、セキュリティを確保するための従来のオプションがあります。システムの変更を監視し、マルウェアが検出された場合に対処するエージェントを仮想OSに配置します。 しかし、問題は、数十および数百の仮想マシンがある場合、そのようなタスクを完了するために非常に大きなリソースが必要になることです。 いずれにせよ、他のセキュリティソリューションがITインフラストラクチャで機能する場合があります。 Bitdefender HVIと競合せず、通常モードで機能を実行します。

ところで、Bitdefenderには、仮想マシン内にエージェントをインストールするという従来のセキュリティ機能もあります。 VMware、Citrix、Microsoft Hyper-V、KVM、Oracleなど、あらゆるプラットフォームの仮想環境のセキュリティを確保し、ファイルシステム、プロセス、メモリ、レジストリのリアルタイムスキャン機能を提供します。 これらのツールの詳細については、 こちらをご覧ください 。

仮想マシンのメモリでマルウェアアクティビティが検出されると、HVIは、関連するプロセス、違反の種類、攻撃のタイムラインなど、攻撃チェーンに関する詳細なレポートを提供します。 さらに、HVIツールは、システムに接続されている仮想マシンにマルウェア削除ツールを直接挿入できます。 これにより、サードパーティの保護装置は仮想マシンに注意を払わずに正常に動作し続け、時間とリソースを節約し、セキュリティシステム全体の信頼性を高めます。

マルウェア活動のスキームと攻撃の反映

Bitdefenderが使用するテクノロジー(HVIおよび独自の機械学習モデルを含む)の有効性の優れた例は、最近のWannaCryの大規模な感染によって実証されました。 Bitdefender保護を使用したエンドポイントがこの感染を検出したことはありません。 そのため、Hypervisor Introspectionは、Microsoftがパッチをリリースする前であっても、EternalBlueエクスプロイトをその出現の最初から無効にすることができました。

アクション制御

Bitdefender Gravity Zoneシステムインターフェイスを使用して、Bitdefender Hypervisor Introspectionの動作を制御および構成できます。 そこで、セキュリティポリシー管理にアクセスし、特定のサーバーと仮想マシンを保護し、特定のプロセスとサーバー全般のHVI操作モードを決定し、ファイアウォール、マルウェア対策ツールを構成し、デバイス、アプリケーション、コンテンツを監視し、セキュリティツールのアクティビティに関する詳細な統計を取得できますとマルウェア。

Gravity Zoneを使用したHVIの管理の詳細については、 ビデオをご覧ください。

システム要件

Bitdefender HVIが機能するには、次の条件が必要です。

ホスト

-Intel Virtualization TechnologyをサポートするIntel Sandy Bridgeプロセッサ以上。

-BIOS拡張VT-xまたはVT-dで有効化。

-XenServer 7以降。

ゲストOS

Windowsデスクトップファミリ:

-Windows 10;

-Windows 8.1;

-Windows 8;

-Windows 7。

Windowsサーバーファミリ:

-Windows Server 2012 R2;

-Windows Server 2012;

-Windows Server 2008 R2。

Linuxファミリーのオペレーティングシステム

-Debian 8.2、64ビット。

-Ubuntu 16.04 LTS、64ビット;

-Ubuntu 15.04、64ビット。

-Ubuntu 14.04 LTS 64ビット。

-CentOS 7、64ビット。

-Red Hat Enterprise Linux 7、64ビット。

ご覧のとおり、Bitdefender HVIは現在、Citrix仮想化スタックであるXenServerでのみ動作します。 ただし、XenServerはオープンソースであり、世界最大のクラウドサービスのいくつかで動作するXenに基づいていることに注意してください。 これに基づいて、XenServerの「排他的な」位置の状況が変化し、他のメーカーの間でBitdefender HVIが表示されることが予想されます。 さらに、Bitdefenderは、このツールの開発に対するIntelとLinux Foundationの多大な貢献を発表しました。

あとがきの代わりに

Bitdefender Hypervisor Introspectionは、マルウェアを検出して中和するための新しい方法をユーザーに提供します。 EternalBlueエクスプロイトとWannaCryランサムウェアに対抗する場合、これは非常に効果的であり、実際にその価値をすでに証明しています。 現時点では、その主な欠点の1つは、XenServerでの収監です。 しかし、HVIはすでにその高い効率を実証しているため、他の製品の下に現れることが予想されます。 他のすべての点で、このシステムはサイバー犯罪者の生活を著しく複雑にし、ITインフラストラクチャのセキュリティを向上させます。