2017年5月12日に、以前に修正された脆弱性を使用してワームのように広がる新しい恐mailプログラムを発見しました。 ほとんどのコンピューターでは、セキュリティ更新プログラムが自動的にインストールされますが、一部のユーザーおよび企業はインストールを遅らせます。 残念ながら、 WannaCryptとして知られる恐mail者は、これらの脆弱性を修正するパッチを持たないコンピューターを攻撃します。 攻撃が継続するにつれて 、 MS17-010セキュリティ更新プログラムをまだインストールしていない場合はインストールするようユーザーに通知します。

Microsoftのウイルス対策テレメトリシステムは、攻撃の兆候をすぐに検出しました。 弊社のエキスパートシステムにより、開発中にこの新しい攻撃のコンテキストを認識および判別することが可能になり、 Windows Defenderがリアルタイム保護を提供できるようになりました。 自動化された分析、機械学習、および予測モデリングを使用することで、このマルウェアに対する保護を迅速に整理することができました。

このブログでは、この攻撃の予備分析の結果を紹介します。 この脅威の調査を続けていることに注意してください。 攻撃は継続され、攻撃者が防御策に対抗しようとする可能性が残ります。

攻撃ベクトル

恐mailプログラムは通常すぐに配布されません。 WannaCrypt(WannaCry、WanaCrypt0r、WCrypt、およびWCRYとも呼ばれます)などの悪意のあるプログラムでは、通常、ソーシャルエンジニアリング技術と電子メールが主な攻撃ベクトルとして使用され、ユーザーがマルウェアをダウンロードして実行することが期待されます。 しかし、この異常なケースでは、ブラックメールプログラムの作成者は、公開されているエクスプロイトコードを使用して、特別に作成されたパッケージをターゲットSMBv1サーバーに送信するときに現れるEternalBlue SMBサーバーの脆弱性( CVE-2017-0145 )を解決しました。 この脆弱性は、2017年3月14日にリリースされたセキュリティ情報MS17-010で修正されました。

WannaCryptの配布メカニズムは、 有名なオープンソースSMBエクスプロイトから借用され、セキュリティ更新プログラムが表示された後も更新されないマシンへのエントリポイントを作成することにより、この恐blackプログラムにワーム機能を提供しました。

WannaCryptエクスプロイトコードは、更新されていないWindows 7およびWindows Server 2008システム(またはOSの以前のバージョン)のみを対象に設計されているため、Windows 10を実行しているマシンではこの攻撃は無害です。

どの入力ベクトルが攻撃に関与したかを示す証拠は見つかりませんでしたが、この恐mailプログラムの広がりを説明する非常に可能性の高いシナリオが2つあります。

- ソーシャルエンジニアリングテクニックに従って開発された電子メールメッセージの配信。ユーザーがメッセージを開き、悪意のあるコードを起動し、SMBエクスプロイトを使用してワームの配信機能を有効にします。

- 他の感染マシンから更新されていないコンピューターにアクセスする際のSMBエクスプロイトによる感染。

スポイト

悪意のあるソフトウェアは、2つのコンポーネントで構成されるドロッパートロイの木馬の形をとります。

- 他のコンピューター上のSMBサーバーのCVE-2017-0145脆弱性を悪用しようとするコンポーネント。

- WannaCryptとして知られる恐mailコンポーネント。

ドロッパーは、InternetOpenUrlA()API関数を使用して次のドメインへの接続を試みます。

- www [。] iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [。] com

- www [。] ifferfsodp9ifjaposdfjhgosurijfaewrwergwea [。] com

ドメインへの接続が成功した場合、ドロッパーはシステムへのblackmailerコンポーネントのさらなる感染を停止し、さらなる配信に脆弱性を使用しようとしません。 彼はただ仕事をやめる。 しかし、接続に失敗した場合、ウイルスは恐mailコンポーネントをダンプし続け、システムにサービスを作成します。

つまり、他のほとんどのマルウェア感染とは異なり、 IT管理者はこれらのドメインへのアクセスをブロックしないでください 。 このウイルスはプロキシを介した作業をサポートしていないため、ローカルDNSに適切なエントリを作成する必要がある場合があります。 このエントリは、インターネット上のサーバーを指す必要はありません。TCPポート80で接続を受け入れる利用可能なサーバーにリダイレクトするだけで十分です。

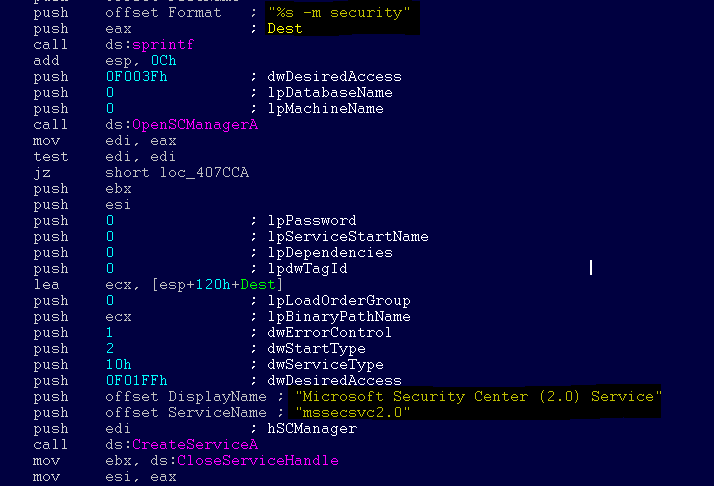

このウイルスはmssecsvc2.0というサービスを作成します。その役割は、感染したシステムからアクセス可能な他のコンピューターのSMB脆弱性を悪用することです。

サービス名:mssecsvc2.0

サービスの説明:(Microsoft Security Center(2.0)Service)

サービスオプション:「-m security」

Blackmailer WannaCrypt

blackmailerは、リソースセクションにパスワードで保護されたZIPアーカイブを含むドロッパーです。 ドキュメントの暗号化手順とZIPアーカイブ内のファイルには、補助ツール、復号化ユーティリティ、および身代金要求メッセージが含まれています。 分析のために私たちに届いた例では、ZIPアーカイブはWNcry @ 2ol7パスワードで暗号化されていました。

作業の過程で、WannaCryptはレジストリに次のパラメーターを作成します。

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run \\ <ランダムな文字列> =“ <blackmailerコンポーネントの作業ディレクトリ> \ tasksche.exe "

- HKLM \ソフトウェア\ WanaCrypt0r \\ wd =“ <blackmail component working directory>”

このコンポーネントは、次のレジストリ値を変更することにより、デスクトップの壁紙を身代金要求画像に置き換えます。

- HKCU \コントロールパネル\デスクトップ\壁紙:「<blackmailerコンポーネントの作業ディレクトリ> \ @ WanaDecryptor @ .bmp」

彼女は、blackmailerコンポーネントの作業ディレクトリに次のファイルを作成します。

- 00000000.eky

- 00000000.pky

- 00000000.res

- 274901494632976.bat

- @ Please_Read_Me @ .txt

- @ WanaDecryptor @ .bmp

- @ WanaDecryptor @ .exe

- b.wnry

- c.wnry

- f.wnry

- m.vbs

- msg \ m_bulgarian.wnry

- msg \ m_chinese(簡体字).wnry

- msg \ m_chinese(従来の).wnry

- msg \ m_croatian.wnry

- msg \ m_czech.wnry

- msg \ m_danish.wnry

- msg \ m_dutch.wnry

- msg \ m_english.wnry

- msg \ m_filipino.wnry

- msg \ m_finnish.wnry

- msg \ m_french.wnry

- msg \ m_german.wnry

- msg \ m_greek.wnry

- msg \ m_indonesian.wnry

- msg \ m_italian.wnry

- msg \ m_japanese.wnry

- msg \ m_korean.wnry

- msg \ m_latvian.wnry

- msg \ m_norwegian.wnry

- msg \ m_polish.wnry

- msg \ m_portuguese.wnry

- msg \ m_romanian.wnry

- msg \ m_russian.wnry

- msg \ m_slovak.wnry

- msg \ m_spanish.wnry

- msg \ m_swedish.wnry

- msg \ m_turkish.wnry

- msg \ m_vietnamese.wnry

- r.wnry

- s.wnry

- t.wnry

- TaskData \ Tor \ libeay32.dll

- TaskData \ Tor \ libevent-2-0-5.dll

- TaskData \ Tor \ libevent_core-2-0-5.dll

- TaskData \ Tor \ libevent_extra-2-0-5.dll

- TaskData \ Tor \ libgcc_s_sjlj-1.dll

- TaskData \ Tor \ libssp-0.dll

- TaskData \ Tor \ ssleay32.dll

- TaskData \ Tor \ taskhsvc.exe

- TaskData \ Tor \ tor.exe

- TaskData \ Tor \ zlib1.dll

- taskdl.exe

- taskse.exe

- うん

WannaCryptは、次のファイルも作成できます。

- %SystemRoot%\ tasksche.exe

- %SystemDrive%\ intel \ <ランダムなディレクトリ名> \ tasksche.exe

- %ProgramData%\ <ランダムなディレクトリ名> \ tasksche.exe

blackmailerコンポーネントは、ランダムな名前とイメージへの次のパスを持つサービスを作成することもあります: “ cmd.exe / c” <blackmailerコンポーネントの作業ディレクトリ> \ tasksche.exe”” 。

コンポーネントは、コンピューター全体で次の拡張子を持つファイルを検索します。

.123、.jpeg、.rb、.602、.jpg、.rtf、.doc、.js、.sch、.3dm、.jsp、.sh、.3ds、.key、.sldm、.3g2、.lay .sldm、.3gp、.lay6、.sldx、.7z、.ldf、.slk、.accdb、.m3u、.sln、.aes、.m4u、.snt、.ai、.max、.sql 、. ARC、.mdb、.sqlite3、.asc、.mdf、.sqlitedb、.asf、.mid、.stc、.asm、.mkv、.std、.asp、.mml、.sti、.avi、.mov、 .stw、.backup、.mp3、.suo、.bak、.mp4、.svg、.bat、.mpeg、.swf、.bmp、.mpg、.sxc、.brd、.msg、.sxd、.bz2 .myd、.sxi、.c、.myi、.sxm、.cgm、.nef、.sxw、.class、.odb、.tar、.cmd、.odg、.tbk、.cpp、.odp 、. tgz、.crt、.ods、.tif、.cs、.odt、.tiff、.csr、.onetoc2、.txt、.csv、.ost、.uop、.db、.otg、.uot、.dbf、 .otp、.vb、.dch、.ots、.vbs、.der”、.ott、.vcd、.dif、.p12、.vdi、.dip、.PAQ、.vmdk、.djvu、.pas 、。 vmx、.docb、.pdf、.vob、.docm、.pem、.vsd、.docx、.pfx、.vsdx、.dot、.php、.wav、.dotm、.pl、.wb2、.dotx、 .png、.wk1、.dwg、.pot、.wks、.edb、.potm、.wma、.eml、.potx、.wmv、.fla、.ppam、.xlc、.flv、.pps、.xlm .frm、.ppsm、.xls、.gif、.ppsx、.xlsb、.gpg、.ppt、.xlsm、.gz、.pptm、 .xlsx、.h、.pptx、.xlt、.hwp、.ps1、.xltm、.ibd、.psd、.xltx、.iso、.pst、.xlw、.jar、.rar、.zip、.java .raw。

WannaCryptは、ファイル名に.WNCRY拡張子を追加することにより、見つかったすべてのファイルを暗号化し、名前を変更します。 たとえば、blackmailコンポーネントがpicture.jpg.WNCRYに暗号化して名前を変更するpicture.jpgファイル。

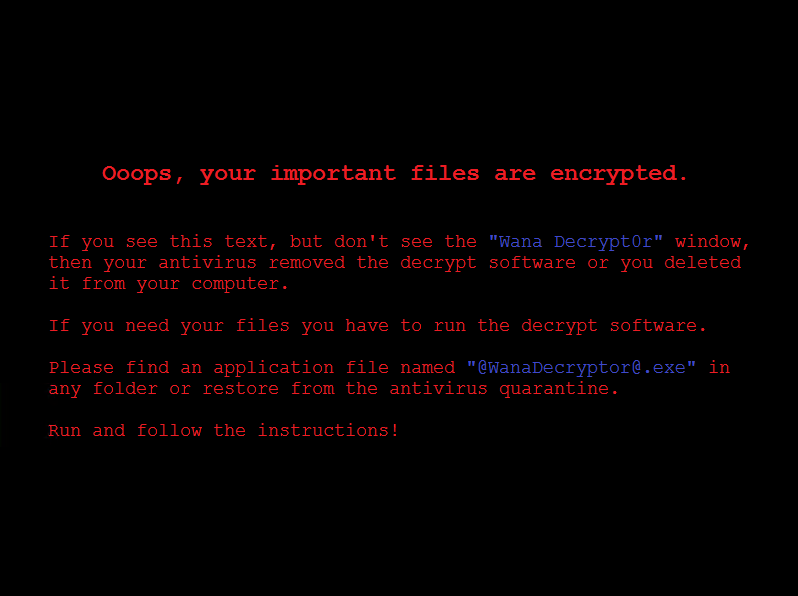

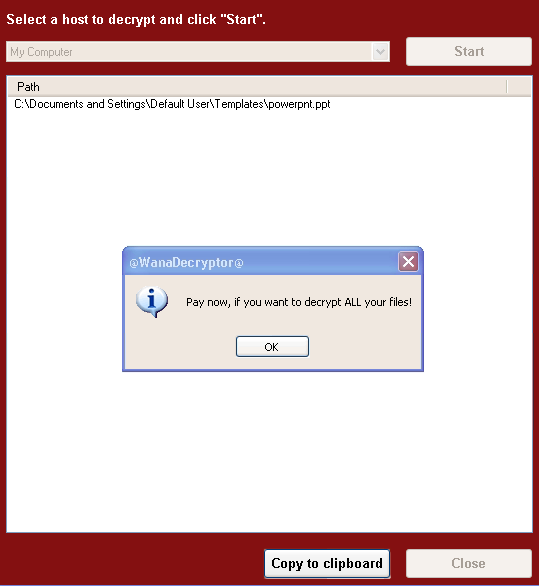

また、暗号化されたファイルを含む各フォルダーで、ファイル@ Please_Read_Me @ .txtを作成します。 後者には、スプーフィングされたデスクトップの壁紙にあるものと同じ身代金要求メッセージが含まれています(下のスクリーンショットを参照)。

暗号化が完了すると、WannaCryptは次のコマンドを使用してボリュームのシャドウコピーを削除します。

cmd.exe / c vssadmin delete shadows / all / quiet&wmic shadowcopy delete&bcdedit / set {default} bootstatuspolicy ignoreallfailures&bcdedit / set {default} recoveryenabled no&wbadmin delete catalog -quiet

その後、デスクトップの背景が画像に置き換えられ、次のメッセージが表示されます。

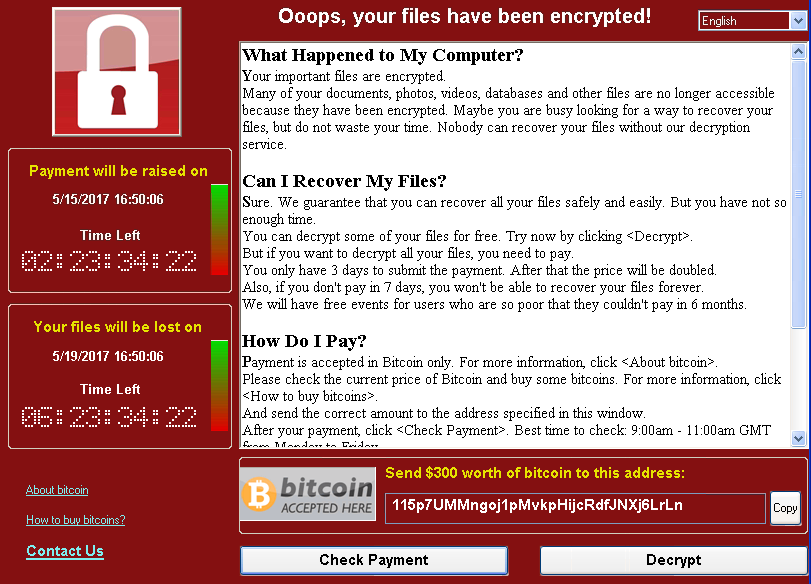

ビットコインで300ドルの買戻し要件とタイマーを表示する実行可能コンポーネントも起動されます。

テキストは、ブルガリア語、中国語(簡体字および繁体字)、クロアチア語、チェコ語、デンマーク語、英語、フィリピン語、フィンランド語、フランス語、ドイツ語、ギリシャ語、インドネシア語、イタリア語、日本語、韓国語、ラトビア語、ノルウェー語、ポーランド語、ポルトガル語、ルーマニア語、ロシア語、スロバキア語、スペイン語、スウェーデン語、トルコ語、ベトナム語。

blackmailerコンポーネントは、暗号化されたファイルを解読する機能も示し、ユーザーはいくつかのランダムなファイルを無料で解読できます。 その後、彼はすぐに、残りのファイルを解読するために身代金を支払う必要があることを思い出します。

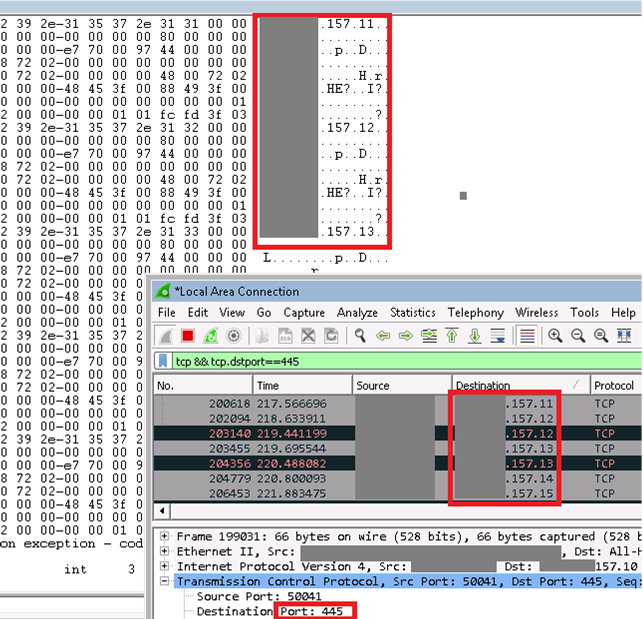

広がる能力

ワームは、ローカルネットワーク上にある更新されていないWindowsマシンに感染しようとします。 同時に、インターネットIPアドレスの大量スキャンを実行して、他の脆弱なコンピューターを見つけて感染させます。 以下に示すように、これにより、セキュリティの専門家が気付くように、感染したホストから大量のSMBトラフィックが作成されます。

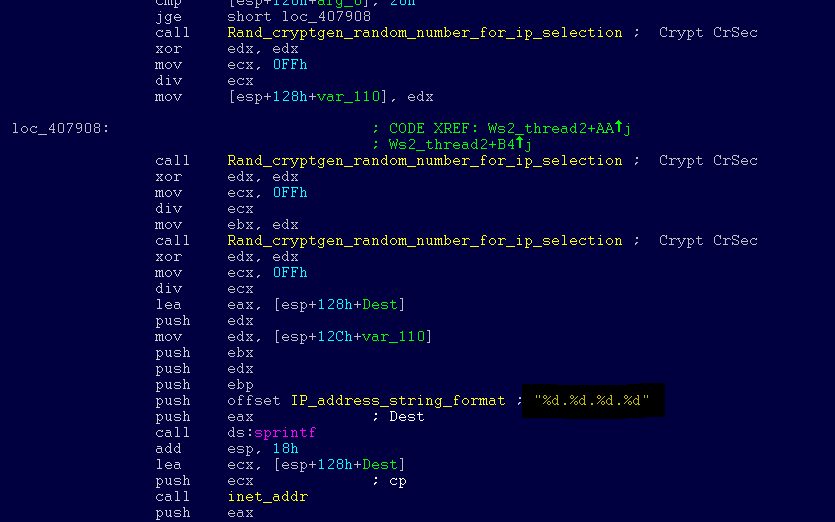

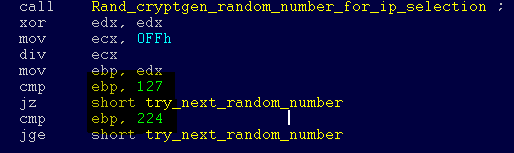

インターネットスキャン手順は、IPv4アドレスで収集されるランダムオクテットを生成します。 その後、マルウェアはアクセス可能なIPアドレスにあるコンピューターを攻撃し、脆弱性CVE-2017-0145を悪用しようとします。 このプログラムは、IPv4アドレスの最初のオクテットが127以上または224より大きいコンピューターには感染しないため、ローカルループバックアドレスへの接続に時間を浪費することはありません。 脆弱なマシンが検出されて感染すると、他のマシンの次の感染源になります。 保護されていないコンピューターが検出されると、感染サイクルが続きます。

脆弱なコンピューターへの感染に成功した後、悪意のあるプログラムはカーネルレベルでシェルレベルのコードを実行します。これは、DOUBLEPULSARバックドアを使用するオープンなトロイの木馬からコピーされているようですが、32ビットおよび64ビットシステムのブラックメールコンポーネントをリセットおよびリセットするためのいくつかの変更が加えられています。

WannaCrypt攻撃からの保護

Microsoftから最新の保護を取得するには、 Windows 10にアップグレードします 。 コンピューターを最新の状態に保つことで、Windowsの最新バージョンに存在する最新の機能とアクティブな保護メカニズムを活用できます。

MS17-010セキュリティ更新プログラムをまだインストールしていないお客様は、 できるだけ早くこれを行うことをお勧めします。 現時点でこの更新プログラムをインストールする機会がない場合、感染の規模を縮小する2つの可能な解決策をお勧めします。

- マイクロソフトサポート技術情報2696547の指示および以前の推奨事項に従ってSMBv1を無効にします。

- ポート445で着信SMBトラフィックをブロックするルールをファイアウォールまたはルーターに追加することを検討してください。

Windows Defender Anti-Virus (Windows Defender)は、この脅威をアップデート1.243.297.0 以降のRansom:Win32 / WannaCryptとして定義しています。 Windows Defenderウイルス対策は、最新の脅威から保護するクラウドベースの保護を使用します。

企業では、 Device Guardを使用してデバイスをロックし、仮想化に基づいてカーネルレベルのセキュリティを提供することをお勧めします。これにより、信頼できるアプリケーションのみが実行され、マルウェアの実行が効果的に防止されます。

脅迫プログラムなどの危険なメール添付ファイルをブロックする機械学習機能を備えたAdvanced Threat Protection Office 365を使用します。

Windows DefenderのAdvanced Threat Protection(ATP)を使用してネットワークを監視します。これは、疑わしいアクティビティについてセキュリティチームに警告します。 このパンフレットをダウンロードして、Windows Defender ATPがネットワークからブラックメールプログラムを見つけ、調査し、排除する方法を確認してください。 Windows Defender Advanced Threat Protection-ランサムウェアレスポンスプレイブック 。

資源

- 英語システムのセキュリティ更新プログラムをダウンロードします: Windows Server 2003 SP2 x64 、 Windows Server 2003 SP2 x86 、 Windows XP SP2 x64 、 Windows XP SP3 x86 、 Windows XP Embedded SP3 x86 、 Windows 8 x86 、 Windows 8 x64

- ローカライズされたシステムのセキュリティ更新プログラムをダウンロードします: Windows Server 2003 SP2 x64 、 Windows Server 2003 SP2 x86 、 Windows XP SP2 x64 、 Windows XP SP3 x86 、 Windows XP Embedded SP3 x86 、 Windows 8 x86 、 Windows 8 x64

- セキュリティ更新プログラムMS17-010: https ://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- WannaCrypt攻撃を検出したときの動作に関するお客様への推奨事項: https ://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

- ブラックメイラーに関する一般情報: https : //www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx

侵略の兆候

分析された例のSHA1コード:

- 51e4307093f8ca8854359c0ac882ddca427a813c

- e889544aff85ffaf8b0d0da705105dee7c97fe26

ブラックメイラーによって作成されたファイル:

- %SystemRoot%\ mssecsvc.exe

- %SystemRoot%\ tasksche.exe

- %SystemRoot%\ qeriuwjhrf

- b.wnry

- c.wnry

- f.wnry

- r.wnry

- s.wnry

- t.wnry

- うん

- taskdl.exe

- taskse.exe

- 00000000.eky

- 00000000.res

- 00000000.pky

- @ WanaDecryptor @ .exe

- @ Please_Read_Me @ .txt

- m.vbs

- @ WanaDecryptor @ .exe.lnk

- @ WanaDecryptor @ .bmp

- 274901494632976.bat

- taskdl.exe

- Taskse.exe

- 「.wnry」拡張子を持つファイル

- 「.WNCRY」拡張子を持つファイル

ブラックメイラーによって作成されたレジストリキー:

- HKLM \ソフトウェア\ WanaCrypt0r \ wd

翻訳に誤りがある場合は、プライベートメッセージで報告してください。