Dmitry Poskrebyshev-エンジニアリングデータ管理システム開発部長。

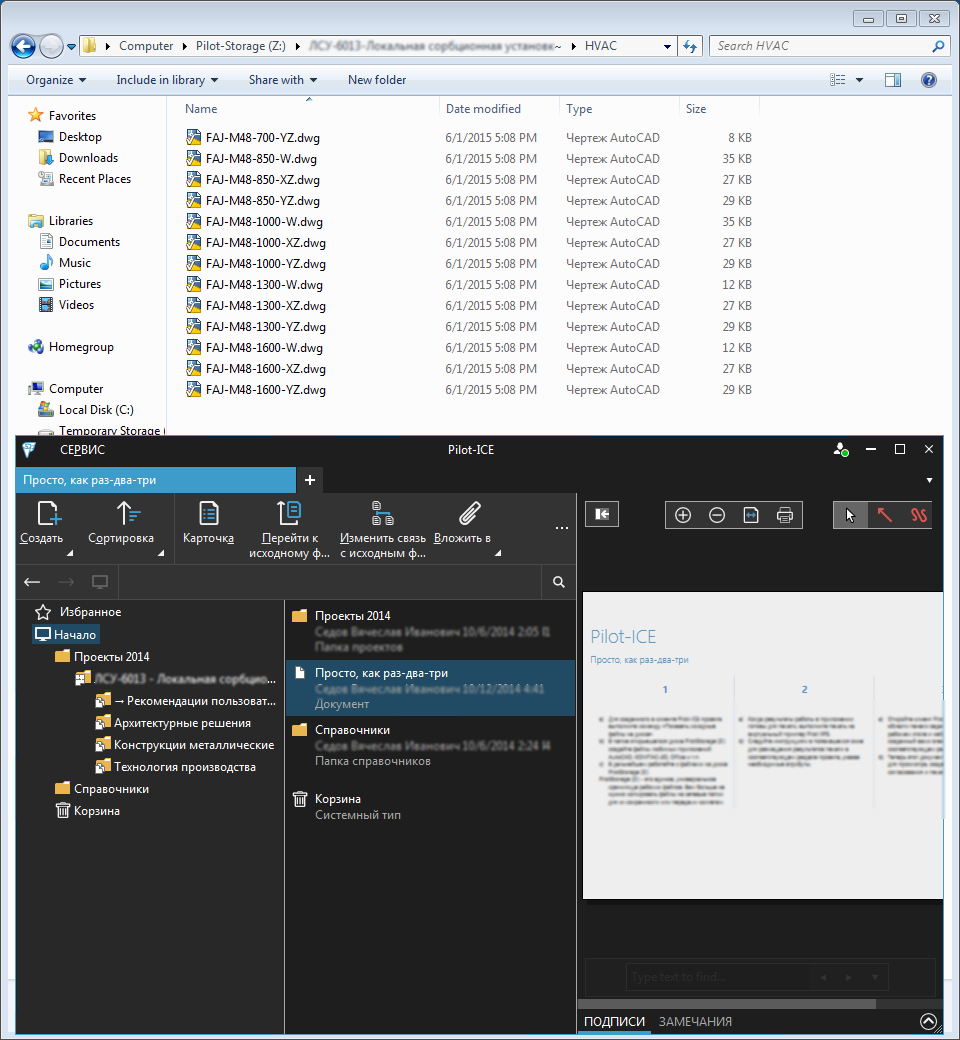

Pilot-ICEは企業システムですが、独立した展開の容易さ( サーバー、管理モジュール、およびクライアントへのアクセスは10分以内になります )に加えて、任意のファイルのパーソナルネットワークストレージの整理など、フリーモードの使用が可能になります。 Pilot-Serverをインストールし、ほとんどの暗号化ランサムウェアの潜在的なターゲットであるDWG、DOCX、PDFなどのドキュメントを含むデータベースに接続します。Pilot-ICEクライアントをユーザーアカウントからデータベースに接続します。 Pilot-ICEでは、ファイルシステムでのすべての操作を制御する特別なPilot-Storage仮想ディスクでファイル管理が実行されます。 ディスクに表示されるファイルごとに、データベースにオブジェクトがあります。 ファイル情報、属性、通信、アクセス権を保存します。 ディスクデータはユーザープロファイルにキャッシュされます。 キャッシュが存在することにより、サーバーの負荷が軽減され、接続がない場合は自律的な動作が保証されます。

ファイル本文は、NTFSスパースファイルテクノロジ(スパースファイル)を使用して保存されます。 ファイルの内容を読み取ると、サーバーからストリーミングされ、スパースファイルのゼロがサーバーからのデータに徐々に置き換えられます。 これにより、クライアントシステムに完全にダウンロードすることなく、大きなファイルを含むPilot-Storageで巨大なプロジェクト構造を即座に開くことができます。 これにより、ユーザーのディスクスペースが節約され、ネットワークインフラストラクチャの負荷が軽減されます。 このテクノロジーは、 Smart Files OneDriveおよびDropBox Smart Syncに似ています 。

データベースには数千のプロジェクトが存在する場合がありますが、ユーザーは現在の作業に必要なものだけをPilot-Storageにマウントします。 Windowsエクスプローラーは、マウントされたプロジェクトの構造を表示し、ここでプロジェクトファイルが暗号化ウイルスに利用可能になります。

Wana Decrypt0rサーバーとクライアントシステムにウイルスを感染させます。 暗号化が完了したというウイルスメッセージを待っています。

その結果、マウントされたプロジェクトのファイルは暗号化され、現在のユーザーアカウントに編集アクセス権が与えられ、元のファイルは削除されます。 クリプトウイルスは、そのexeファイルを暗号化されたドキュメントの各フォルダに書き込み、Pilot-Storageはこれらのファイルをサーバーと同期し、ウイルス本体はパイロットデータベースに入ります。

Pilotシステムは、データが物理的に削除されないように設計されていますが、「Deleted」状態のみを取得するため、Pilotシステムバスケットに入り、ウイルスはこれを回避できません。 ファイル本文を保存するサーバーには、各パイロットデータベースにファイルアーカイブがありますが、ファイルアーカイブにはファイルタイプに関する情報が含まれていないため、これらのファイルがOSの一部であると仮定すると、クリプトウイルスはそれらを暗号化しません。 また、システムの障害は、暗号化ランサムウェアが必要とするものではありません。

サーバーとクライアントシステムをウイルスから修復し、必要に応じて、パイロットデータベースを感染したシステムからクリーンなシステムに転送します。 Pilot-ICEクライアントを管理者アカウントからデータベースに接続します。 Pilot-Storageバスケットに入ると、管理者はシステムのすべてのユーザーの削除されたファイルを確認します。 「元の場所に復元」コマンドでそれらを復元します。

データが回復しました。

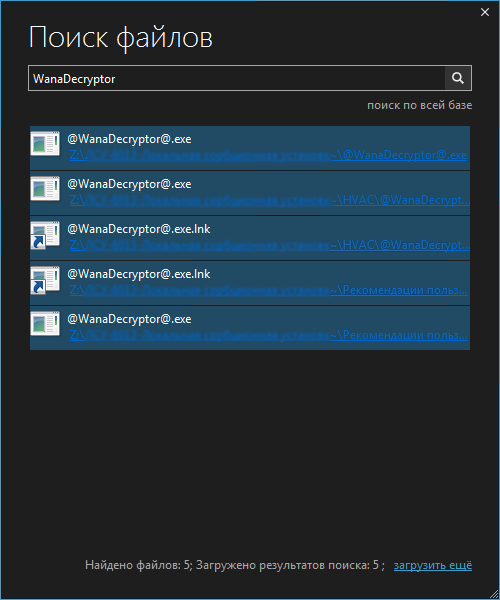

データベースからウイルス本体を削除することは残っています。 すべてのデータベースファイルの検索ウィンドウを呼び出し、WanaDecryptor、@ Please_Read_Me @ .txt、WNCRYの形式のクエリを実行します。 見つかったファイルを削除します。これらのファイルはPilotシステムビンにあります。

バスケットに行きます。 管理者アカウントから接続されているため、ウイルスの痕跡を完全に削除する権利があります。 これで、Pilot-ICEベースが初期化されました。

ファイルを使用したチームワークでPilotを使用する場合は、編集が簡単なクライアントである3Dストレージ(Pilotダウンロードセンターにあります)にも注意することをお勧めします。 サーバー部分はLinuxにインストールすることもでき、インストール後すぐに最大5つの同時接続が利用可能になります。

Dmitry Poskrebyshev、PDMシステム開発部長。

Dmitry Poskrebyshev、PDMシステム開発部長。