これまでのところ、すべてのシステム管理者が暗号ロッカーの知識を十分に楽しんでいるわけではありませんが、多くの人が試しています。 この記事では、暗号化機能がインフラストラクチャに侵入し、最も壊滅的な結果をもたらすために何をする必要があるかを説明します。

世界観と気分に応じて、書かれた文字は文字通りにも創造的にも知覚できます。

攻撃ベクトルと境界防御

ほとんどの場合、暗号化は2つの方法でインフラストラクチャに入ります-電子メールを介して、または外部からRDPを介して。 メールではすべてが明確です。「税から」および「銀行から」という文字は、スパムフィルターを介しても受信者に届きます(もちろん、それらを完全にオフにする方がよいでしょう)。 しかし、2番目の方法では、さらに詳しく説明します。

まず、外部でRDPを開く必要があります。不便なVPNがなくても従業員が作業しやすくなります。 上司が情報セキュリティを強化したい場合は、外部RDPポートを別のポートに掛けるだけです。 これはスキャナーを傷つけず、ボスは落ち着くかもしれません。

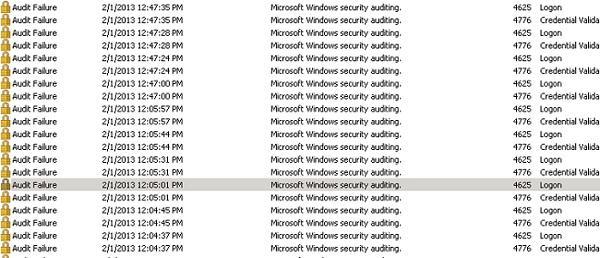

失敗したログイン試行の監査を有効にしたBruteforce

ウイルスは、パスワードを推測してサーバーに到達しようとします。 このタスクを簡単にするために、次の「調整」を実行します。

ターミナルサーバーで、アカウントのロックアウトを無効にします。これは、ログインの試行が数回失敗した後にトリガーされます。

fail2banアナログがTs_block 、 EvlWatcherまたはRdpGuardなどのターミナルサーバーで動作している場合は、すぐに削除します。 このようなサービスは、接続試行が失敗した後、IPアドレスのファイアウォールをロックします。 ハッキングに干渉したくありませんか?

- ユーザーと管理者のパスワードは、できるだけ短く、シンプルにする必要があります-理想的には、数字のみで構成されます。 突然管理者がアクションを実行するように指示した場合、パスワードの複雑さの要件を含めます。 長さに制限を設定しない場合、これは暗号化を妨げません。 長さの制限がない場合、ユーザーは辞書パスワードを使用します。これは、複雑な組み合わせよりも便利で選択しやすいためです。

RDPが外部に公開されている場合、すべてのユーザーに単純なパスワードが与えられ、アーカイブへのリンクを含む文字が定期的にメールに送信されるため、ウイルスはそれほど長くかかりません。 管理者の次のタスクは、新規参入者にインフラストラクチャへの適切な供給を促進することです。

インフラストラクチャを最適化します

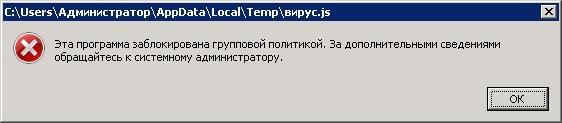

ランサムウェアが「検察官」からの手紙の形であなたに「ノック」するとき、システムは警戒するかもしれません。 ここで、ユーザーはアーカイブをダウンロードし、実行可能ファイルを起動しましたが、起動するとメッセージが表示されます。

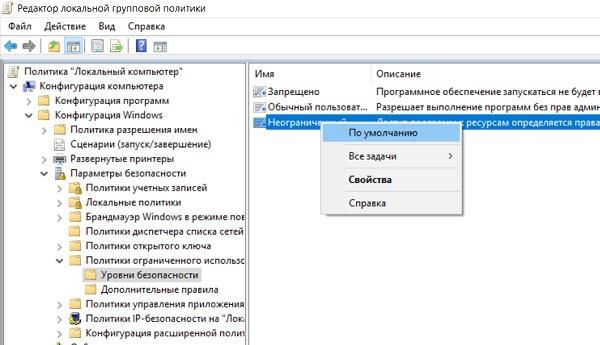

これは、システムにソフトウェア制限ポリシー (SRP)があることを意味します。 このテクノロジーはWindows XPの時代に登場し、その動作原理は非常に単純です。設定されたポリシーでは、許可されたもの以外の実行可能ファイルは起動されません。 そして、システムにとって本当に危険なのはエクスプロイトだけです。

暗号化者にとって幸いなことに、まれな管理者にこのポリシーが含まれています。 システムが「不運」で保護が機能する場合は、デフォルトのセキュリティレベルを「無制限」に設定して、ドメインまたはローカルグループポリシーを変更する必要があります。

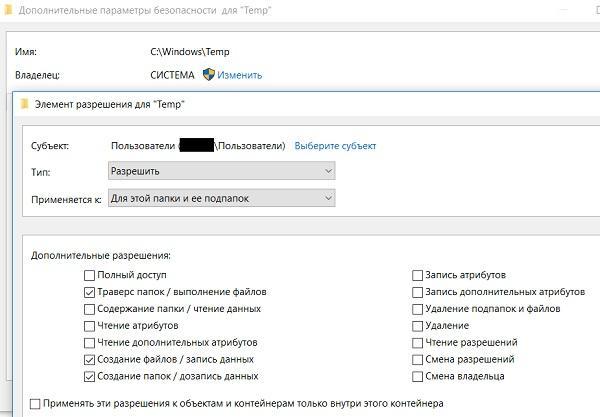

しかし、経営陣はポリシーを無効にすることに注意を払うかもしれません。 この場合、ウイルスに別の抜け穴を開けることができます。 通常、SRPを構成する場合、システムフォルダーから実行可能ファイルを実行できますが、1つのニュアンスは無視されます。システムフォルダーには、ユーザーがファイルを作成する権限を持つサブフォルダーがあります。 たとえば、パスC:\ Windows \ Temp:

セキュリティ設定で、ファイルの作成と実行を許可します

システムディレクトリ内のビジーなサブフォルダの完全なリストは、 PowershellまたはDumpSecなどのユーティリティを使用して取得できます。

Get–ChildItem C:\Windows\ –recurse | Get–Acl | export–csv filename.csv

もちろん、これはメールでシステムに入る暗号作成者を助けません。 ただし、ウイルスの作成者がサーバーへの非特権アクセスを受け取った場合、実行可能ファイルをこれらのフォルダーにドロップして、何でも暗号化できます。 暗号化の経験豊富な「マスター」は、パスワードハッシュ(特にシステムがNTLMを使用している場合)を取得し、それらを介してブルートフォースによってハッシュを開き、それ自体に対する特権アクセスを開きます。 安全なKerberosの代わりにNTLMが機能するには、名前ではなくIPアドレスでネットワークリソースに移動するだけです。

コンピューターの管理者特権は、ハッシュの取得にも役立ちます。 したがって、ユーザーが特定のアプリケーションにアクセスする必要がある場合は、別のVLANでコンピューターを選択しないでください。 最適には、ローカル管理者の権限とともに、すぐにドメインを発行します。

プログラムの使用制限のポリシーが無効になっている場合、ウイルス対策は残しておくことができます。とにかく、インストールされたアーカイバを使用する暗号化プログラムは、署名によってのみウイルス対策によってキャッチされます。 この場合、UACを無効にする必要があります。

現在、ウイルスはインフラストラクチャに侵入し、有用なデータを暗号化できることが保証されています。 ただし、これは最終的な勝利には十分ではありません。結局、機能をすばやく復元するバックアップコピーがあります。 なんで? そうです、私たちはバックアップ設定を調整します-干渉しないように...

バックアップを構成する

バックアップ全体をオフにしないでください-それはあなたが突然彼らの要求で削除されたファイルを復元できないとき、それは非常に精通していない従業員にとっても多くの質問を引き起こします。

暗号化攻撃の後のシステム回復を不可能にするよりエレガントな方法があります:

バックアップは同じサーバー上にある必要があります。暗号化プログラムはそれらを暗号化し、既存のシャドウコピーを削除します。

ファイルは、拡張子.zipまたは.bakでアーカイブする必要があります。 ビルゲートを保存します。.exeファイルまたは拡張子はありません。「動物」はそれらをスキップできます。

クラウドまたは別のユーザー名で接続されたネットワークリソースにバックアップすることは望ましくありません。これにより、ウイルスがそれらに到達するのが難しくなります。

もう1つの優れたオプションは、「すべて-フルアクセス」の権利で共有フォルダーへのバックアップを構成することです。

バックアップを一定期間保存しないでください。毎日バックアップして、以前のバックアップを上書きすることをお勧めします。 また、リポジトリに独自のプロトコルを使用してバックアップ用のコピー設定を含める必要はありません。

- 忘れてはならないもう1つの点は、組み込みのWindowsバックアップツールを使用して、システムに表示されていないハードドライブにバックアップできることです。 これは、あなたと暗号作成者の両方にとって不便です。

暗号化攻撃の後、残念ながら、バックアップはないと自信を持って言うことができます。 これは勝利です!

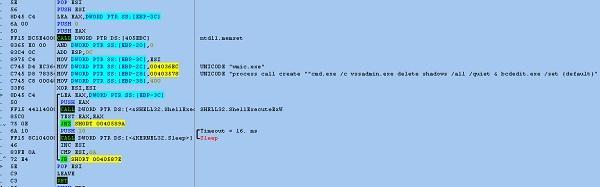

Sporaランサムウェアは、vssadmin.exeコマンドを使用してシャドウコピーを削除し、ブートローダーのリカバリを無効にします。 UACはこのアクションを停止できます。

そうではありませんが、最終的な和音を作成し、組織と暗号作成者の著者の間の仲介者になることができます。 これを行うには、恐ex者が支払う必要はないが、解読に関与している企業があることを上司に伝えます。 その後、恐from者から要求された金額に相当する金額を彼から受け取り、あなたの割合を投入します。そして、出来上がり、道徳的な喜びに加えられた静かな金銭的な喜びです。 あなたは自分を全身の陰謀の神と安全に考えることができます...そして、やめたほうがいいです。

今真剣に

この記事の執筆は、暗号作成者の行動の影響を受けた組織からの過去6か月間の11回目のアピールによって促されました。 攻撃ベクトルを調査する際、パスワード「1」でユーザー「1」のすぐに使用可能なRDPを開く、「銀行からの」手紙からの添付ファイルを開く、および隔離されたサンドボックスコンピューターをドメインマシンと混同した研究者などの素晴らしいものがありました。

最も単純なSRPセットアップと閉じた境界線が、もう少し真剣に、悲しい結果を避けられたことは残念です。 この資料が、誰かが企業の防衛をより合理的に組織するのに役立つか、少なくともそれについて考えることを願っています。