これらの攻撃には、ターゲットや感染ベクトルから悪意のある実行可能ファイルの特性まで、多くの興味深いものがあります。 最初の2つの側面がすでに調査されている場合、悪意のあるコードは詳細に調査されていません。 この投稿では、マルウェアの技術分析を実施します。

流通経路

ZaufanaTrzeciaStrona.plによると、ハッカーは水飲み場などの一連の攻撃を実行しました-潜在的な被害者が訪れるサイトに感染します。 侵害されたサイトは、ユーザーを感染したエクスプロイトページにリダイレクトします。 ポーランドでは、出発点は金融監督委員会(Komisji Nadzoru Finansowego)の公式ウェブサイトでした。

私たちのデータによると、メキシコでは、同様の機関(銀行システムおよび証券に関する全国委員会-コミシオンナショナルバンクリーイデバロレス)のウェブサイトが同じ目的で使用されました。 残念ながら、この情報はウェブ追跡サービスや機関自体によってまだ確認されていません。 ただし、リダイレクトはこのサイトから行われたと想定しています。

ステージ1:注入

エクスプロイトキットがトロイの木馬の配信に成功すると、被害者のコンピューター(64ビットコンソールアプリケーション)で悪意のある負荷が実行されます。 BAE Systemsで説明されている注入とは異なり、プログラムは-l、-e、または-a(次の図のセクション2)の3つの引数のいずれかを想定しています。

-lオプションには同じ意味がありますが、残りの2つは次のステージのリソースをアンパックし(セクション4)、そのうちの1つをサービスとして自動起動するために必要です(セクション5)。

セクション5では、インジェクションはシステムサービスを再構成して、ブートローダーをサービスとしてインストールしようとします。 この構成は、システムの起動時にサービス管理マネージャーによって自動的に起動されることを目的としています。 これには管理者権限が必要です。

攻撃の最初の段階では、脅威は後続の脅威ほど慎重に隠れません。 実行ステータスに関する情報を提供する長いステートメントも含まれています(この場合、暗号化されたリソースの抽出に関するものですが、元の関数の名前を含むデバッグ情報はありません)。

インジェクションでは、インポートテーブルのWindows関数の代わりに、APIの動的ロードを使用します(詳細については、34ページのLazarusハッカーグループに関するNovetta Operation Blockbusterレポートを参照してください)。 上の画像のセクション3は、この関数のシェルを示しており、システムライブラリを次々に起動します。

ハッカーは、第2段階を「ブートローダー」、第3段階をマルウェアの主要機能を含む「モジュール」と指定しているようです。 ブートローダーは復号化され、モジュールは変更されずに削除およびインストールされます。 偽装のために、ファイルはshlwapi.dllシステムから作成時間を借ります。

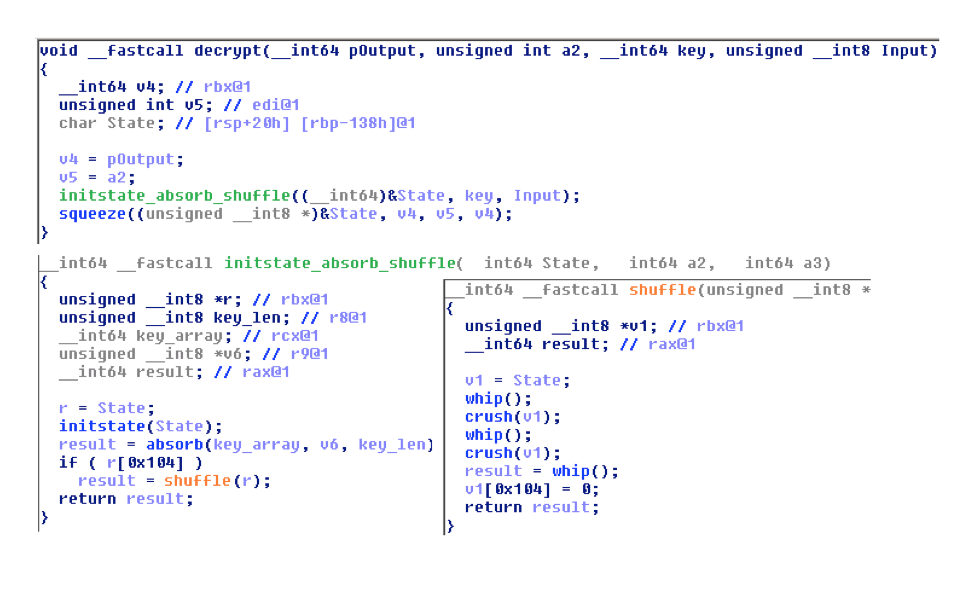

暗号化アルゴリズムの興味深い機能は、RC4を思わせる比較的新しいSpritzストリーム暗号です。 CおよびPythonプログラミング言語でのSpritz実装はすでに利用可能です;これは、インジェクションからの次のアンパックコードに対応しています。

ステージ2:ブートローダー

この脅威は、感染したシステムに存在を隠します。 ブートローダーはEnigma Protector有料ユーティリティによって保護されており、モジュールは暗号化されて保存されます。 予想通り、ハッカーは64ビットEnigma v1.31の未登録コピーを使用します。資格のある作成者が基本的な間違いを犯し、正式に登録されたコピーを使用して身元を危険にさらすのは奇妙です。 (それどころか、ハッキングまたは海賊版ソフトウェアが使用可能であれば、それを使用することは珍しいことではありません。)ボットネットの構築を計画しているハッカーは通常、商用のアーカイバを使用しません。 したがって、これにより、ボットネットの潜在的なサイズが制限されます。 しかし、標的型攻撃の場合、このような保護を使用することには利点があります。 その1つ-ソースバイナリの復元(マスキングプロセス前)がこれまでになく簡単になりました。

64ビットバージョンのWindowsのみが危険にさらされているようです。 影響を受けた施設のコンピューターでも32ビットのマルウェアの変更が見つかったため、印象は間違っています。 同様の構造にもかかわらず、32ビットバージョンは単なる64ビットコンパイルではなく、わずかに異なります:インジェクションとブートローダーの段階は1つのステップで結合され、Spritzの代わりに古典的なRC4暗号化が使用され、このステップのモジュールはファイルシステムではなくシステムレジストリに保存されます。 使用されるエニグマトレッドのバージョンは3.7であり、単一の開発ライセンスで、2017年1月11日にバイナリコードを保護するために明らかに使用されます。

ステージ3:モジュール

3番目の最終段階は比較的大きなモジュール(約730 Kb)で、これにはマルウェアの主な機能が含まれます。C&Cサーバーとの対話とオペレーター(ハッカー)からのコマンドの受信です。 このモジュールは、侵害されたWindowsシステムの現在のすべてのセッションに統合されます。

上の行は、バイナリコードのさまざまな部分を示しています。コードのセクションは青で強調表示され、データセクションはグレーイエローです。 青(ダークブルーとは対照的に)は、既存のライブラリに統計的にリンクされているコードです。 通常のCランタイムに加えて、オープンソースのクロスプラットフォームファイル転送ライブラリlibcurl(バージョン7.47.1、リリース日2016年2月8日)、およびOpenSSLとXUnzipプロジェクトのコードスニペットへのリンクが見つかりました。 行の色効果は自動的に生成されません。この場合、ライブラリコードで関連付けられていると考えられる部分を明示的にマークする必要があり、すべての関数名をインポートしました。 濃い青色のセクションは、攻撃者が作成したコードです。

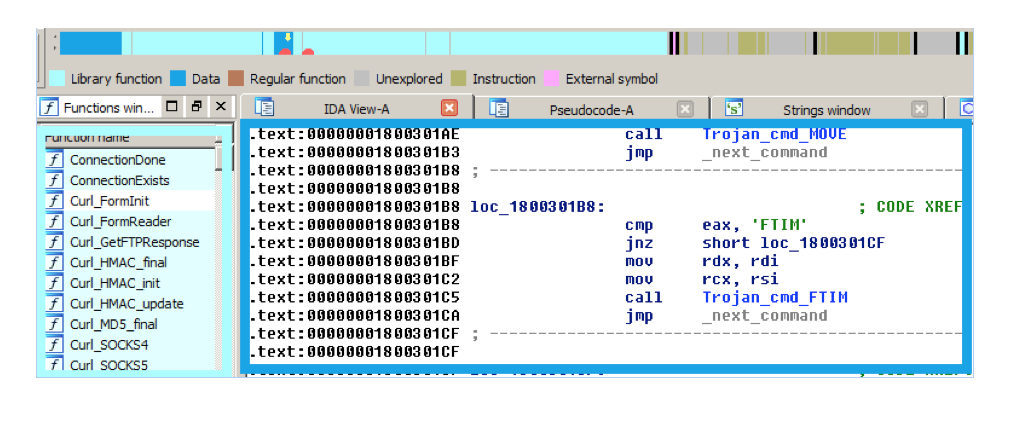

モジュールでは1つのURLのみがエンコードされます。 データ交換は暗号化されます。 リモートサーバーが分析中に応答しなかったため、相互作用を記録しませんでした。 このモジュールは、リモートアクセストロイの木馬として分類するのに十分なコマンドをサポートしています。 コマンドのセットは次のとおりです。「SLEP」、「HIBN」、「DRIV」、「DIR」、「DIRP」、「CHDR」、「RUN」、「RUNX」、「DEL」、「WIPE」、「MOVE」、「FTIM」 」、「NEWF」、「DOWN」、「ZDWN」、「UPLD」、「PVEW」、「PKIL」、「CMDL」、「DIE」、「GCFG」、「SCFG」、「TCON」、「PEEX」、 「PEIN」。 ほとんどのコマンドの目的は明らかです。SLEP-スタンバイモードに移行、PKIL-プロセスを強制終了、UPLD-ステルスデータ出力、DOWN-ダウンロード、DEL-ファイルの削除など 元のlibcurl関数がハッカーのタスクに適合した可能性があります。 ただし、libcurlは、数百の参加者、数万のコード行、数百のバージョンを持つ大規模プロジェクトです。 検証と分析が進行中です。

ラザロのようなツールキット

BAE Systemsの研究者は、エニグマによって保護された32ビットインジェクションについて次のように説明しています。「ソフトウェアは、開梱後、Lazarusハッカーグループのツールキットの一部に類似する既知のマルウェアのバージョンをリセットします。」 これは、シマンテックの専門家によって確認されています:「コードのいくつかの行は、Lazarusサイバーグループのマルウェアに似ています。」 接続はNovettaレポート、特に前述のAPIの動的ロードによって確認されます。 この証拠に基づいて、悪意のある攻撃ツールの主要な特性を次のように特徴付けました。

- カスケードされたマルチステージマルウェア。

- 最初の段階は、少なくとも1つのパラメーターが必要なコンソールアプリケーションです。

- WINAPIは自動的に起動します。

- 次のステップで復号化に使用されるRC4ストリーム暗号またはその他の同様のロングキーアルゴリズム。

- 次のステップは、SERVICE_AUTO_STARTスタートアップタイプのサービスとしてロードされるDLLです(管理者権限が必要です)。

私たちのデータは、ラザロのようなさまざまなプログラムの最近の野外活動を示しています。 ただし、インシデントを明確に把握するには、追加の情報を収集するのに時間がかかります。

奇妙な発見

調査の過程で、このマルウェアファミリの興味深い例が見つかりました。 これはfdsvc.exeコンソールアプリケーションであり、4つのパラメーター(特性のリストで確認します-2)を想定しており、段階(1)で実行されます。 さらに、アプリケーションはRC4と32ビットキーを使用して次のステップをデコードします(4)。 上記のリストの2つのプロパティ(3と5)がありません。 一方、ツールは実行中のすべてのWindowsセッションにペイロードを埋め込みます。 ペイロードは統計的にlibcurl v7.49.1に関連しています。

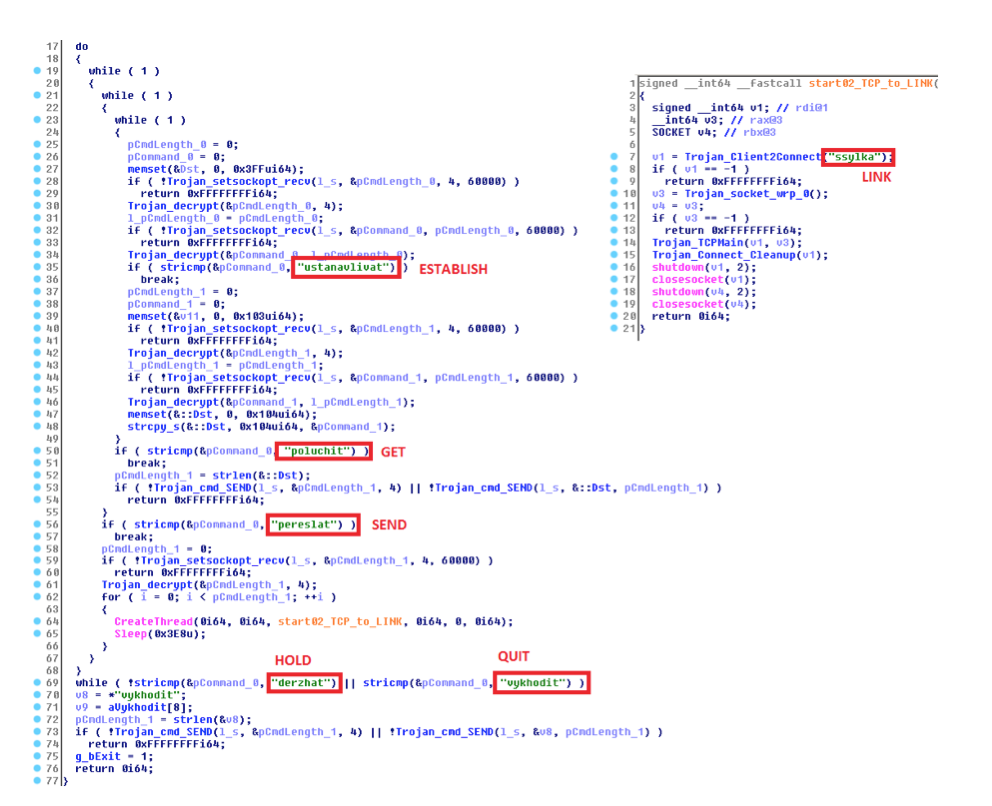

もう1つの興味深い機能は、最終段階のハッカーチームです。 チームは「ロシア語」で使用されます-キリル文字の音訳で書かれていますが、ロシア語を話す著者の作品とはあまり似ていません 。

このサンプルは、攻撃者の言語を決定する際の注意の重要性をもう一度思い出します。 壊れたロシア語でのこのような「餌」は、おそらくドラマ化されているかもしれません。 言葉の性質の詳細に入ることなく、マルウェアの作者はほとんどの場合、数字を使用してコマンドまたはラテン文字の縮小を示していることを思い出すことができます。 12文字のチームは、少なくとも非実用的です。

おわりに

サンプルを考慮すると、これはポーランドの銀行に対する攻撃のずっと前に存在していたコードの再利用ではなく、忘れられたプロジェクトや停止されたプロジェクトではないことを前提としています。 さらに、何週間にもわたって、「私たちの」サンプルに似たマルウェアの出現を観察しました。

事件の背後にいるハッカーは高い資格を持っているため、金融機関の情報セキュリティの専門家がリラックスすることはお勧めしません。 ちなみに、他のメーカーのソリューションからESETウイルス対策製品に切り替える場合、50%の割引を思い出してください 。詳細については、 ここをクリックしてください 。

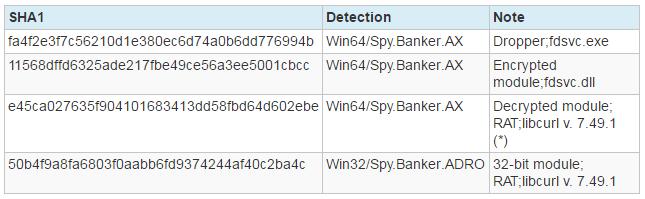

サンプル表と指標

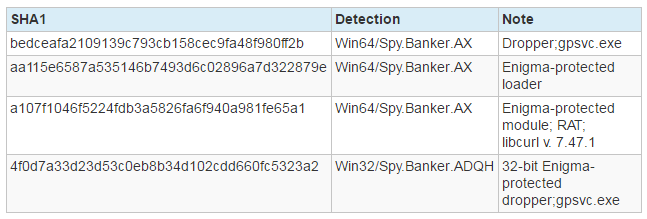

攻撃で使用されるサンプル:

コードで音訳を使用した悪意のあるソフトウェア: