こんにちは HunterXXIに触発されて、この記事を記事「 Two Providers at the Same Time」 または「Cisco上のVRFを備えたデュアルISP 」に書きました 。 私は興味を持ち、問題を研究し、実践しました。 シスコにデュアルISPを実装した経験を、2つのISPを同時に実際に使用し、さらにはロードバランシングで共有したいと思います。

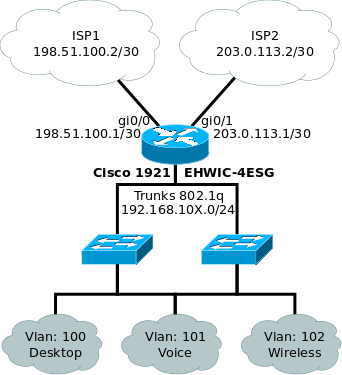

デモスキーム:

説明:

すべてのアクションは、EHWIC-4ESGモジュールがインストールされたCisco 1921 IOSバージョン15.5(3)M3で実行されます。

- ポートGigabitEthernet0 / 0およびGigabitEthernet0 / 1は、ISPの接続に使用されます。

- GigabitEthernet0 / 0/0およびGigabitEthernet0 / 0/1ポートはTRUNKで構成され、スイッチに接続されます。

- ローカルネットワークを使用するには、VLANインターフェイスが使用されます。

- このスキームは、VLAN 100、192.168.101.0 / 24 VLAN 101、および192.168.102.0/24 VLAN 102の3つのローカルIPネットワーク192.168.100.0/24を提供します。

- この例では、VLAN 100とVLAN 101は相互に接続されますが、101はインターネットにアクセスできず、VLAN 102はインターネットにのみアクセスできます。

したがって、VRF間のインポート/エクスポートの可能性を示すことが考えられます。

残りの物理ポートは関係しませんが、自分の判断でそれらを使用することを妨げるものは何もありません。

Gi0 / 0/0およびGi0 / 0/1の設定

interface GigabitEthernet0/0/0 description TRUNK=>sw-access-1 switchport mode trunk no ip address end interface GigabitEthernet0/0/1 description TRUNK=>sw-access-2 switchport mode trunk no ip address end

VRF設定

シスコエクスプレスフォワーディングテクノロジー(CEF)-VRFを機能させるには有効にする必要があります。

ISP用のVRFを構成する

ip vrf isp1 description ISP1 rd 65000:1 route-target export 65000:1 route-target import 65000:100 route-target import 65000:102 ip vrf isp2 description ISP2 rd 65000:2 route-target export 65000:2 route-target import 65000:100 route-target import 65000:102

VLAN 101に割り当てられる構成には65000:101インポートがないことに注意してください。したがって、isp1およびisp2仮想ルーターには、ネットワーク192.168.101.0/24へのルートがありません。

VLANのVRFを構成する

ip vrf 100 description VLAN_Desktop rd 65000:100 route-target export 65000:100 route-target import 65000:1 route-target import 65000:2 route-target import 65000:101 ip vrf 101 description VLAN_Voice rd 65000:101 route-target export 65000:101 route-target import 65000:100 ip vrf 102 description VLAN_Wireless rd 65000:102 route-target export 65000:102 route-target import 65000:1 route-target import 65000:2

VRF 101に再び注意してください。VRF101はISPとルートを交換せず、VRF 100と交換します。

私自身の経験から、ISPのVRFという名前はisp1およびisp2として使用すると便利であると確信しました。VLANのVRFという名前はVLAN番号に対応する必要があります。VRFを識別するものはすべて説明です。 これは、たとえば、プロバイダーの1つを変更すると、再構成全体がインターフェイスと説明のIPアドレスの変更に減るという事実によるものです。

インターフェイス構成

IPアドレスを割り当てる前に、インターフェイスでip vrf forwardingコマンドを使用する必要があります。 そうでない場合、IPアドレスは削除され、再割り当てが必要になります。

ワン

interface GigabitEthernet0/0 description ISP1 ip vrf forwarding isp1 ip address 198.51.100.1 255.255.255.252 ip nat outside interface GigabitEthernet0/1 description ISP2 ip vrf forwarding isp2 ip address 203.0.113.1 255.255.255.252 ip nat outside

LAN

interface Vlan100 description VLAN_Desktop ip vrf forwarding 100 ip address 192.168.100.254 255.255.255.0 ip nat inside interface Vlan101 description VLAN_Voice ip vrf forwarding 101 ip address 192.168.101.254 255.255.255.0 ip nat inside interface Vlan102 description VLAN_Wireless ip vrf forwarding 102 ip address 192.168.102.254 255.255.255.0 ip nat inside

適切なVLANを作成することを忘れないでください。

vlan 100 name Desktop exit vlan 101 name Voice exit vlan 102 name Wireless exit show vlan-switch VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active 100 Desktop active 101 Voice active 102 Wireless active

Vlan1は使用されません。インターフェイスを無効にすることは理にかなっています。

interface Vlan1 shutdown

BGP設定

router bgp 65000 bgp log-neighbor-changes address-family ipv4 vrf 100 redistribute connected maximum-paths 2 exit-address-family address-family ipv4 vrf 101 redistribute connected exit-address-family address-family ipv4 vrf 102 redistribute connected maximum-paths 2 exit-address-family address-family ipv4 vrf isp1 redistribute connected redistribute static route-map BGP_Filter default-information originate exit-address-family address-family ipv4 vrf isp2 redistribute connected redistribute static route-map BGP_Filter default-information originate exit-address-family

各BGPアドレスファミリはVRF用に個別に構成され、接続されたルートを再配布します(接続を再配布します)。 デフォルトでは、VRF isp1を通るルートとisp2を通るルートの2つのルートがあります。 maximum-paths 2オプションを使用すると、両方のデフォルトルートをVRF 100および102にインポートできます。

次のようになります。

show ip route vrf 100 B* 0.0.0.0/0 [20/0] via 203.0.112.2 (isp2), 0d01h [20/0] via 198.51.100.2 (isp1), 0d01h

Ciscoルーターは、同じコストで同じ方向のルートのトラフィックを自動的に分散します。

VRF、isp1およびisp2では、接続された再配布に加えて、静的およびデフォルト情報発信を再配布できるようにする必要があります。これにより、デフォルトゲートウェイを他のVRFに転送できます。 静的再配布は、ルートマップBGP_Filterを介して行われることに気付くかもしれません。 これは、8.8.8.8および80.80.80.80へのルートがVRFルーティングテーブル100および102に分類されないように、ローカルネットワークで定義されたVRFルーティングテーブルの外観上の理由だけで発生します。

ルーティング設定

ルーティングを設定しましょう。 設定を複雑にするVRFを使用する機能の1つは、特定のVRFですべてを定義する必要があることです。

ip route vrf isp1 0.0.0.0 0.0.0.0 198.51.100.2 tag 100 track 100 ip route vrf isp2 0.0.0.0 0.0.0.0 203.0.112.2 tag 100 track 200

- タグ-ローカルVRFへの送信のためにこれらのルートのみをフィルタリングするのに役立ちます

- track-ルートのパフォーマンスを担当するオブジェクトを示します

route-map BGP_Filter permit 10 description Fix BGP static redistribution match tag 100

このルートマップを使用してVRF for ISPに適用すると、タグを持つルートのみが再配布され、残りはISP VRF内にのみ残ります。

ip route vrf isp1 8.8.8.8 255.255.255.255 198.51.100.2 ip route vrf isp1 80.80.80.80 255.255.255.255 198.51.100.2 ip route vrf isp2 8.8.8.8 255.255.255.255 203.0.112.2 ip route vrf isp2 80.80.80.80 255.255.255.255 203.0.112.2

ホスト8.8.8.8と80.80.80.80への個別のルートが必要であるため、トラックが機能し、デフォルトゲートウェイを切断するときに、これらのアドレスの可用性を確認する機会があります。 タグを割り当てないため、ルートマップに分類されず、再配布されます。

NATセットアップ

NATが機能するためには、内部、外部インターフェイスを指定する必要があります。 外部と同様に、ip nat outsideコマンドを使用して、ISPが接続されているインターフェイスを定義します。 LANに関連する他のすべてのインターフェイスは、ip nat insideコマンドによって内部として示されます。

インターフェイスisp1およびisp2が定義されている2つのルートマップを作成する必要があります

route-map isp1 permit 10 match interface GigabitEthernet0/0 route-map isp2 permit 10 match interface GigabitEthernet0/1

NATルールは、各ISPを介して各VRFに指定する必要があります。 この状態では、Vlan 101にはインターネットへのアクセス権がないため、ルールを指定する必要はありません。ルールを指定しても、ルーティングがないため機能しません。

ip nat inside source route-map isp1 interface GigabitEthernet0/0 vrf 100 overload ip nat inside source route-map isp2 interface GigabitEthernet0/1 vrf 100 overload ip nat inside source route-map isp1 interface GigabitEthernet0/0 vrf 102 overload ip nat inside source route-map isp2 interface GigabitEthernet0/1 vrf 102 overload

少しのNAT理論

シスコには多くの種類のNATがあります。 シスコの用語では、使用するものはオーバーロードまたはPATを使用したダイナミックNATと呼ばれます。

NATが機能するには何が必要ですか?

単純なNAT構成では、ローカルネットワークを定義し、変換規則を適用するアクセスリストを作成するだけで十分です。

したがって、私たちは、その中にブロードキャストを含める、つまり必要なすべての要件を満たしていることを示します。

これは単純な構成設定であり、追加の詳細がなくても明白で理解しやすいものです。

構成に適用するルールはそれほど明確ではありません。 思い出してください、ルートマップisp1はGigabitEthernet0 / 0インターフェイスを定義します。 コマンドを言い換えると、同様のもの

どのGigabitEthernet0 / 0のソーストラフィックを変換する必要があることがわかりました。

これを理解するには、ルーター内でパケットを渡すメカニズムに突入する必要があります。

NATが機能するには何が必要ですか?

- 内部および外部インターフェイスを定義する

- 放送したいことを示す

- 何を放送したいかを示してください

- ブロードキャストを有効にする

単純なNAT構成では、ローカルネットワークを定義し、変換規則を適用するアクセスリストを作成するだけで十分です。

ip access-list extended NAT permit ip 192.168.0.0 0.0.0.255 any ip nat inside source list NAT interface GigabitEthernet0/0 overload

したがって、私たちは、その中にブロードキャストを含める、つまり必要なすべての要件を満たしていることを示します。

これは単純な構成設定であり、追加の詳細がなくても明白で理解しやすいものです。

構成に適用するルールはそれほど明確ではありません。 思い出してください、ルートマップisp1はGigabitEthernet0 / 0インターフェイスを定義します。 コマンドを言い換えると、同様のもの

ip nat inside source GigabitEthernet0/0 interface GigabitEthernet0/0 overload in vrf 100

どのGigabitEthernet0 / 0のソーストラフィックを変換する必要があることがわかりました。

これを理解するには、ルーター内でパケットを渡すメカニズムに突入する必要があります。

- 内部としてマークされているインターフェイスに到着するトラフィックはブロードキャストされません。 おそらくブロードキャストとしてラベル付けされます。

- このトラフィックを処理する次のステップは、ルーティングテーブルまたはPBRに従ってルーティングすることです。

- 表に従って、トラフィックが外部としてマークされているインターフェイスに到達すると、ブロードキャストされます。

- トラフィックが外部以外のブロードキャストインターフェイスに落ちた場合は発生しません。

誤って、ルートマップLANマッチインターフェイスVlan100を実行できると考えるかもしれません。 これをソースルートマップLANなどのip natとして使用します。Ciscoの IlyaPodkopaev NATに感謝します。 パート1

この考えを回避するには、トラフィックがすでに外部インターフェイスにあり、このトラフィックがもはや何も生じないマッチインターフェイスにあるときに、この変換ルールがトリガーされることを理解する必要があります。

SLAセットアップ

ip sla auto discovery ip sla 10 icmp-echo 198.51.100.2 vrf isp1 frequency 5 ip sla schedule 10 life forever start-time now ip sla 11 icmp-echo 8.8.8.8 vrf isp1 frequency 5 ip sla schedule 11 life forever start-time now ip sla 12 icmp-echo 80.80.80.80 vrf isp1 frequency 5 ip sla schedule 12 life forever start-time now ip sla 20 icmp-echo 203.0.112.2 vrf isp2 frequency 5 ip sla schedule 20 life forever start-time now ip sla 21 icmp-echo 8.8.8.8 vrf isp2 frequency 5 ip sla schedule 21 life forever start-time now ip sla 22 icmp-echo 80.80.80.80 vrf isp2 frequency 5 ip sla schedule 22 life forever start-time now

構成には特別なものはありません。ICMPノード8.8.8.8 80.80.80.80および各ISP VRFからのプロバイダールーターを介したアクセス可能性がチェックされます。

トラックのセットアップ

track 100 list boolean and object 101 object 110 track 101 ip sla 10 reachability delay down 20 up 180 track 102 ip sla 11 reachability delay down 20 up 180 track 103 ip sla 12 reachability delay down 20 up 180 track 110 list boolean or object 102 object 103 track 200 list boolean and object 201 object 210 track 201 ip sla 20 reachability delay down 20 up 180 track 202 ip sla 21 reachability delay down 20 up 180 track 203 ip sla 22 reachability delay down 20 up 180 track 210 list boolean or object 202 object 203 track 1000 stub-object

仕事の論理:

ルーティングテーブルには、トラック100に関連付けられたroute ip route vrf isp1 0.0.0.0 0.0.0.0 198.51.100.2 tag 100 track 100があります。

- トラック100がUP状態の場合、テーブルにルートがあります。

- オブジェクト100はブール値です。つまり、すべてのオブジェクトがUP状態にある場合、UPと見なされます。

- オブジェクトのいずれかが100 DOWNの場合、メッセージオブジェクト100はDOWNになります。

- オブジェクト101と110が含まれています。

- オブジェクト101はSLA 10に対応し、プロバイダーのゲートウェイをチェックします。

- オブジェクト110は、102または103をブール値として結合します。つまり、UPオブジェクトの少なくとも1つがUPになると、オブジェクトはUPになります。

- オブジェクト102および103は、それぞれ8.8.8.8および80.80.80.80をチェックします。これらは、誤検知を排除するために2つ必要です。

したがって、プロバイダーのデフォルトゲートウェイが外部アドレスの少なくとも1つを満たす場合、接続は機能していると見なされます。

トラック1000

track 1000 stub-object default-state down

このオブジェクトのデフォルトはDOWNです。

この設定では、ISPの1つを強制的に切断し、接続しないために、このオブジェクトが必要です。 これを行うには、トラック1000をオブジェクト100または200に追加する必要があります。ブール値に基づき、オブジェクトの1つがDOWNの場合、オブジェクト全体がDOWNと見なされます。

EEMセットアップ

EEM-Embedded Event Managerを使用すると、特定のイベントに従ってアクションを自動化できます。

この場合、ISPの1つが動作を停止すると、ルーティングテーブルから除外されます。 ただし、NAT変換ルールは残ります。 このため、タイムアウトによってNAT変換がクリアされるまで、すでに確立されているユーザー接続はハングします。

このプロセスを高速化するには、clear ip nat translation *コマンドを使用してNATテーブルをクリアする必要があります。これは自動的に行うのが最適です。

event manager applet CLEANNAT-100 event track 100 state down action 10 cli command "enable" action 20 cli command "clean ip nat translation *" event manager applet CLEANNAT-200 event track 200 state down action 10 cli command "enable" action 20 cli command "clean ip nat translation *"

オブジェクト100または200がDOWN状態になると、アクションコマンドが順番に実行されます。

ヒントとコツ

VRFを使用したいくつかの機能に注目したいと思います。

たとえば、NTP設定:

ntp server vrf isp1 132.163.4.103

VRFを使用するため、ネットワーク操作はすべて仮想ルーターに割り当てる必要があります。これは、この構成を構成してshow ip routeを実行すると、ルーティングテーブルにエントリが表示されないためです。

ping vrf isp1 8.8.8.8

注意してください。

この構成の利点には、その柔軟性が含まれます。 1つのISPを介して1つのVLANを、2番目のISPを介して別のVLANを簡単に引き出すことができます。

短所。これは、ISPの1つが脱落した場合に、尊敬されている大衆の質問であり、clear ip nat translations *コマンドは、動作中のISPを含むすべての接続を切断します。 実践が示しているように、プロバイダーが脱落した場合、ユーザーはこの「崖」に気付かないか、重要ではありません。

変換テーブルを部分的にクリアする方法を誰かが知っていれば、感謝します。

PS>

プライベートサブネットへのNAT変換を無効にすることを忘れないでください。

ip access-list extended NO_NAT deny ip any 192.168.0.0 0.0.255.255 deny ip any 172.16.0.0 0.15.255.255 deny ip any 10.0.0.0 0.255.255.255 permit ip any any

route-map isp1 permit 10 match ip address NO_NAT match interface GigabitEthernet0/0