Windows Server 2016のリリースに伴い、Active Directoryには3つの重要な新機能が追加されました。 この記事では、アクセス管理、Azure AD Join、およびMicrosoft Passportについて説明します。

Windows Server 2016の革新のほとんどの基調は、セキュリティです。 これは、すべての役割とサービスで確認できます。 Hyper-VのシールドされたVM、アプリケーションサーバーのコード整合性、Active Directoryドメインサービスの特権アクセス管理。

ただし、Active Directoryの新しいすべてがセキュリティに関連しているわけではありません。 特に2つの新機能が際立っています。 そのうちの最初の1つであるAzure Active Directory Joinについては、今後数か月のうちに(特に中小規模の組織をサポートする場合)聞くことになります。 2番目に重要な機能は、Microsoft Passportです。 これを主張するのは時期尚早ですが、Microsoft Passportはユーザーをパスワードに関連する頭痛(およびIT専門家の問題)から救う可能性があります。 十分な紹介。 ビジネスに取り掛かろう!

特権アクセス管理

Privileged Access Management(PAM)は、Active Directoryと同等のPrivileged Access Workstation(PAW)です。 PAWはワークステーションとサーバーに使用されますが、PAMはフォレスト管理、セキュリティグループ、およびグループメンバーシップ用に設計されています。

カーネルとして、PAMはMicrosoft Identity Manager(MIM)を使用し、フォレストの機能レベルが少なくともWindows Server 2012 R2である必要があります。 マイクロソフトは、組織がPAMを必要とする場合、そのActive Directoryフォレストは既に侵害されていると考えています。 したがって、PAMを構成すると、新しいADフォレストが作成されます。 特権アカウントを操作するために分離されており、MIMが作成したばかりなので、サードパーティのアクションはありません。

Azure Active Directoryに関するメモを使用してAD DSを構成する

この安全なフォレストにより、MIMはアクセス要求を管理できます。 AGPMなどの他の権限管理アプリケーションと同様に、MIMは要求の承認に基づいて管理アクセス権を管理するプロセスを実装します。 ユーザーが追加の管理者権限を取得すると、そのユーザーは新しい信頼されたフォレストのシャドウセキュリティグループのメンバーになります。

期限切れのリンクを使用することにより、意味のあるグループのメンバーシップは時間内に制限されます。 ユーザーが追加のアクセス権のリクエストを1時間承認された場合、1時間後にこれらの権利は自動的に削除されます。

これらはすべて、ユーザーがまったく気付かないうちに発生します。 フォレストと新しいフォレスト内の追加のセキュリティで保護されたアカウント間の信頼を使用することにより、ユーザーはログインしなくても高いアクセス権を取得できます。 キー配布センター(KDC)はこれらの複数の一時グループを考慮し、複数のシャドウグループのメンバーであるユーザーは、最小制限時間に対応する期間、Kerberosチケットを受け取ります。

Azure Active Directory Joinとは何ですか?

Azure AD Joinは、ADドメインサービスに対してIntune for SCCMと同じ役割を果たします。AzureAD Joinは、主にまだActive Directoryインフラストラクチャを持っていない小規模組織向けです。 マイクロソフトは、これらの組織をクラウドファースト/クラウドのみと呼んでいます。

Azure AD Joinの主な目標は、所有権と管理の複雑さを伴うことなく、ローカルActive Directory環境の利点を提供することです。 Windows 10に同梱されているデバイスをAzure ADに含めることができます。これにより、完全なIT部門を持たない企業でも企業リソースを管理できます。

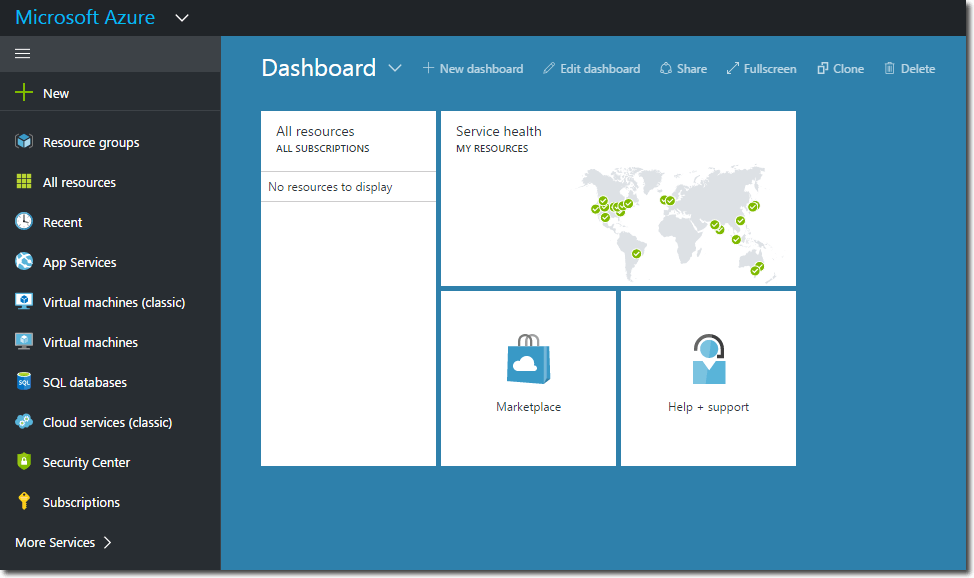

Microsoft Azure管理ポータル

既にOffice 365を使用している企業は、Azure AD Joinの利点を最大限に活用できます。Windows10がインストールされたデバイスから、ユーザーはログイン、メールのチェック、Windows設定の同期などを行うことができます。 同じアカウントで。 必要に応じて、ITサポートスタッフは、会社のMDMポリシーとWindowsストアをカスタマイズできます。 そして、ローカルにデプロイされたADドメインなしのすべて。

Azure AD Joinの重要な潜在市場の1つは教育です。 この市場における今日の主要製品は、GoogleのChromebookです。 ADドメインに含まれるモバイルデバイスは、Chromebookよりも多くのカスタマイズオプションを提供するという事実にもかかわらず、Windowsデバイスの価格とパフォーマンスはそれらに対抗しました。 現在、カスタマイズ可能なアプリケーションストアとOffice 365にアクセスできるAzure ADに含まれる非常に安価なデバイスは、Microsoftの地位を大幅に強化し、競合他社に追いつくことができます。

Microsoft Passportはパスワードの問題の解決に役立ちます

パスワードの更新は、ユーザーとの作業中に発生する主要なセキュリティ問題の1つです。 すべての管理者は、多くのサービスで同じパスワードを使用する人を知っていると思います。 メールアドレスなど、同じユーザー名を使用する場合、この脆弱性の悪用は非常に簡単になります。 攻撃者は1つのアカウントのデータを受信するとすぐに、それらすべてを受信しました。

Microsoft Passportはすべてを変更する必要があります。 2要素認証を使用すると、Passportは、スマートカードなどの従来のソリューションの複雑さを伴うことなく、通常のパスワードと比較してセキュリティを強化できます。 Windows Hello(Windows 10 Pro / Enterpriseの組み込みの生体認証システム)で使用するように設計されています。

認可設定

Microsoft Passportの2要素認証は、ユーザーアカウントと、使用されているデバイス(ユーザーに関連付けられている)の特別な資格情報で構成されています。 各デバイスユーザーには、特別な認証(helloと呼ばれる)またはPINがあります。 これにより、資格情報を入力する人が所有者であることを確認できます。

このテクノロジーは、従来のローカルActive Directory環境とAzure ADの両方で機能します。 一部のインストールオプションでは、Windows Server 2016がインストールされたドメインコントローラーが必要になります。MicrosoftPassportを使用する場合、IT管理者はユーザーパスワードの変更について心配する必要がなくなります。 Microsoft Passportが追加の保護を提供するようになったため、強力なパスワードポリシー(長いパスワードを要求するか、短い有効期限を設定する)を緩和することが可能になります。 認証プロセスを簡素化すると、企業のITに対するユーザーの満足度を大幅に高めることができます。

これらのActive Directoryの革新はそれぞれ、Windows Serverの増え続ける視聴者に焦点を当てています。 PAMを使用すると、ユーザーアカウントを保護できます。 Azure AD Joinは、完全なローカルソリューションのための資金やインフラストラクチャを持っていない小規模企業にADを活用する機会を提供します。 最後に、Microsoft Passportは認証の動作方法を変更する必要があります。 FIDOアライアンスと連携することにより、Microsoft Passportはさまざまなデバイスやプラットフォームで使用できます(さらに広く使用される可能性があります)。