初心者のシステム管理者としての経験を共有したいと思います。 たまたま私の最初のパンケーキはゴツゴツしたものでした-それは、ある小さな会社でインフラストラクチャを扱うという申し出でした。 状況は複雑です。 自動化は行われず、すべてが手動であり、原則に基づいています。動作する-触れないでください。動作せず、誰も気付いていない場合は、動作することを考慮してください。 前の従業員はほとんどドキュメントを残していませんでした。 サーバーへのアクセス、コーヒーマシンがあります-すべてがそこにあるようです...

体験1:大きな問題の小さな症状

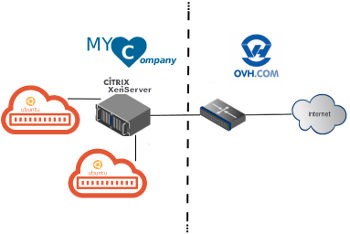

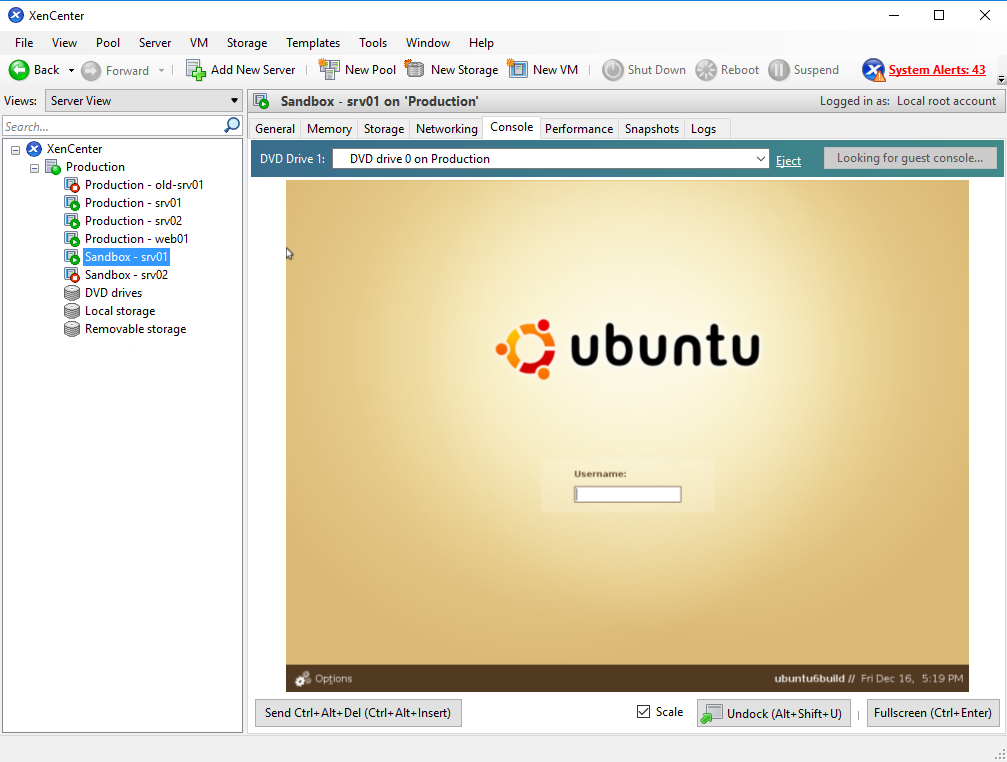

インベントリから始めることにしました。 すべてが主要な公共事業者によってホストされています。Xenハイパーバイザーが事前にインストールされたレンタルサーバー上の複数の仮想マシン:

専門家は私に反対するかもしれませんが、小企業のインフラストラクチャの基本的な仮想化には、XenよりもKVMの方がはるかに便利だと思います。 Xenは、グラフィカルコントロールインターフェイスを好む人を引き付けることができます。 しかし、残念ながら、このグラフィカルインターフェイスの可能性はかなり制限されており、仮想マシンの標準的な操作を超える必要がある場合、Xenコマンドライン管理インターフェイスはKVM / QEMUに比べて単純さにおいてはるかに劣っています。 しかし、この問題は、システムを最小限の労力で管理した私の前任者を本当に気にかけなかったようです。 結局のところ、すべてがデフォルトでインストールされました。つまり、サーバーはそのような目的のための通常のDebianではなく、古いUbuntu 12.4 LTSで実行されていました。

メンターとして、辞任したシステム管理者を置き換えるプログラマーを割り当てられました。 一緒に登り、エンタープライズサーバー上のファーム展開図を処理しました。

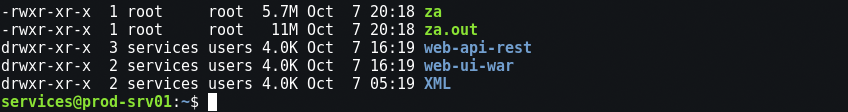

シャワーを浴びているシステム管理者は少し探偵にすべきだと言わなければなりません。 わずかな異常に気付く必要がありますが、その背後には大きな問題がある可能性があります。 この場合、root権限を持つ奇妙なファイルが私の注意を引きました。 「彼らはおそらく私たちをハッキングした」と同僚は肩をすくめ、心配を真剣に受け止めなかった。 単純な疑いでは十分ではありませんでしたが、これまでのところ、特別なことは何もしないことにしました。 疑わしいファイルをアーカイブし、ユーザーパスワードを変更し、インベントリを継続します。

体験2:怒らないで怒りハッカー

そして、あなたが怒っているなら、結果に備えてください。

「サーバーに関する何か...」は、おそらくシステム管理者が仕事に行く途中で取得できる最も不快なメッセージの1つです。 特に新作に関しては。 ステップをスピードアップして、電話から状況を確認します。

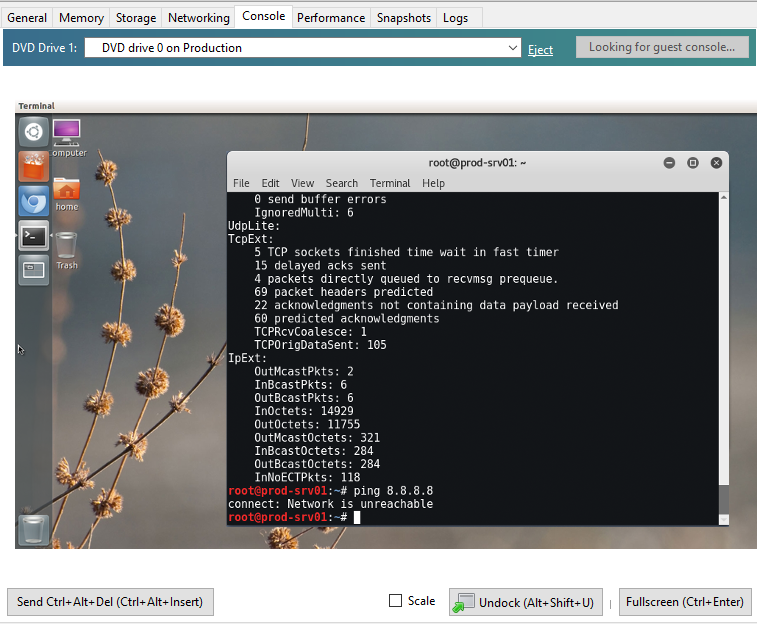

仕事に着くと、興奮した従業員の委員会に出会います。 状況は重大です。 サーバーは使用できませんが、そのハイパーバイザーはXenを介して使用できます。 サーバーが機能していることが明らかになりますが、インターネットへの接続は完全に失われています。

したがって、問題はルーティングです。 オペレーターに登ります:

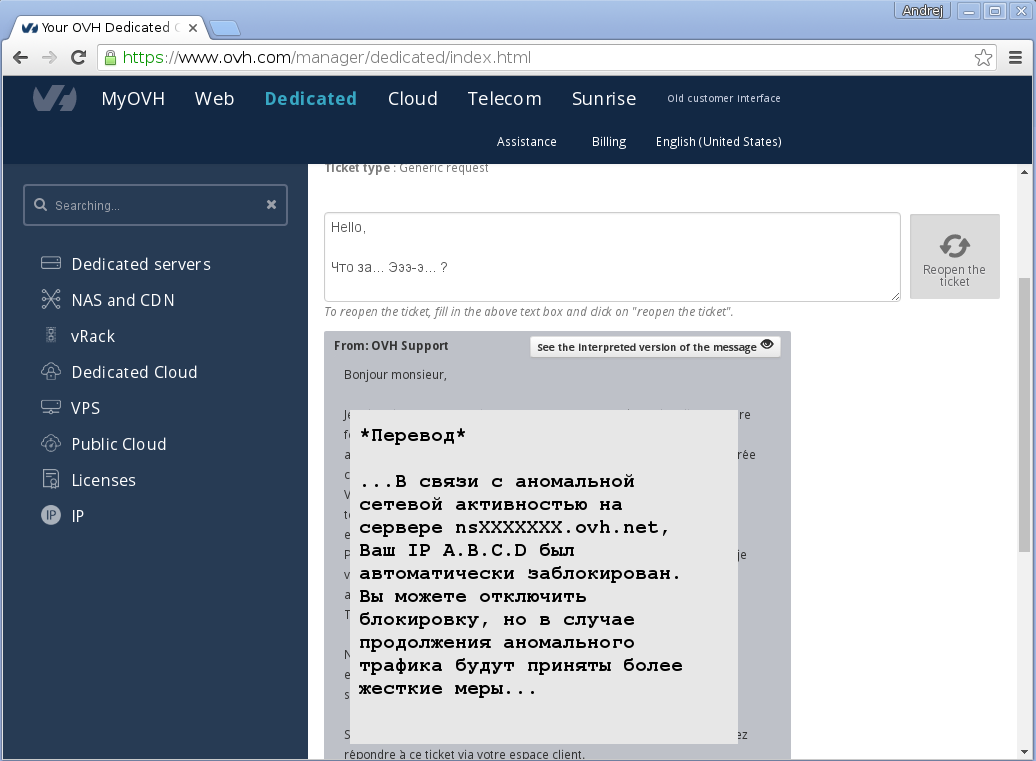

同時に問題自体を見つけます:

さて、今確かに:間違いなく-私たちはハッキングされました! そして、クラッカーは以前の介入に悲しみ、彼を見つけたら決定したようです-失うものは何もなく、サーバーをネットワーク攻撃に使用しました。 わかりましたが、今ではすべてを独自の方法で設定できます。

最初のものはファイアウォールです。

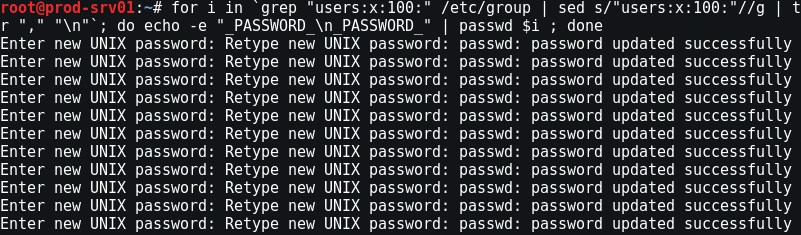

次に、全員のパスワードを変更します。

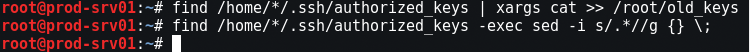

sshキーを3つ保存します。 後ですべてのユーザーに新しいものを生成するように依頼します。 比較のために保存します。特に怠zyなユーザーは、古い、おそらく侵害されたアクセスを使用できません。

ところで、パスワードアクセスはもうありません。sshキーだけです!

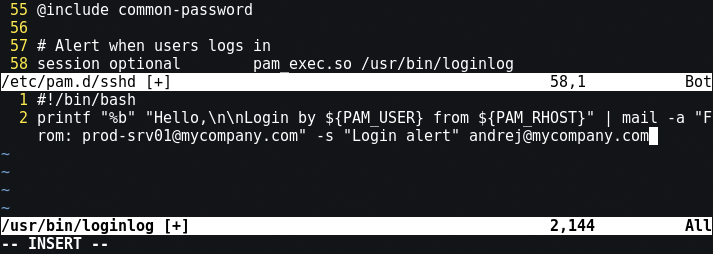

今、誰も私たちを驚かせません。 システムにログインしている人のために監視を設定します。 これを行うには、簡単な通知スクリプト(loginlog)を/etc/pam.d/sshdに追加します。

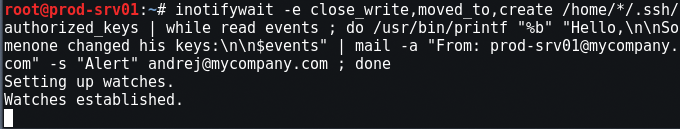

また、キーをのぞきます:

最後に、auditdをインストールできます。これは、サーバーで発生するすべてを監視できるデーモンです。 これには/etc/audit/audit.rulesの2行で十分です。

今日は以上です。 私たち