OSTサイトのミートミールームルームの1つ。

個人アカウント

DataLine-IX の個人アカウントは 、オープンソースプロジェクトIXP Managerに基づいています。 これは、メンバーのトラフィックに関する統計と他の参加者との接続に関する情報が収集される場所です。

アカウントのホームページ。

スクロールトラフィックの統計は、12時間、日、週、および月ごとにグループ化されます。 ビットレートだけでなく、パケットレート、エラー、ドロップされたパケットの数も分析できます。

ここでは、他のDataLine-IX参加者間のトラフィックの分布に関する統計も確認できます。

個人アカウントを介して、参加者は他のピアへの直接接続( プライベートピアリング )を要求できます。

「インターフェース」タブには、参加者をDataLine-IXに接続するためのパラメーターに関する情報が含まれています。

BGPコミュニティツール

BGPコミュニティは、ルートをマークする一種のタグです。 RSはコミュニティからルートを受信すると、属性の値に基づいて特定のアクションを実行できます。

通常、コミュニティはASN:VALUE、つまり トラフィックルーティングポリシーを決定する自律システム番号とコミュニティ値。 IXの場合、通常は異なる形式が使用されます:アクション:可変、つまり アクションと変数。 アクションとしての「0」は、アナウンスの禁止、AS DataLine-IX番号-許可を意味します。

IXのAS番号には注意点が1つあります:最初は203921ですが、BGP標準コミュニティはASNまたはValueとして2バイトのみを受け入れることができるため、4バイトASNから2バイトASNへのマッピング(変換)が使用されます。 したがって、AS DataLine-IX番号203921は64921にマッピングされます。

DataLine-IX参加者は、BGPコミュニティを使用して、アウトバウンドおよびインバウンドルートアナウンスメントを管理し、DDoS攻撃を撃退できます。

アウトバウンドおよびインバウンドルートアナウンスを管理します。 RS DataLine-IXには、インバウンドとアウトバウンドのアナウンスを制御するためのフィルターが既に構成されています。 参加者は、アナウンスでトラフィック交換ポイントに向けた適切なコミュニティのみを登録できます。

RIPE NCCの DataLine-IXのコミュニティ情報。

コミュニティを使用してアウトバウンドアナウンスをフィルタリングする例を次に示します。

DataLine-IXの参加者-AS 49063-は、参加者AS 35297を除くキエフのすべての参加者へのルートをアナウンスしたいと考えており、ウクライナ全体のすべての参加者へのアナウンスを禁止しています。

発表されたプレフィックスのBGPコミュニティは次のようになります。

0:35297-AS 35297の参加者のルートのアナウンスの禁止。

64921:64611-キエフのすべての参加者に発表が許可されます。

0:64610-ウクライナ全体の発表の禁止。

着信アナウンスは簡単です。 すべてのルートは、特定のコミュニティですでに到着しています。 それぞれが都市と地域に対応しています。 彼の側の参加者は、単にそれらを受け入れるかどうかを決定します。

64921:64700-ロシアからのルートのお知らせ。

地理的所有権は、RSとのBGPセッションを確立する参加者の機器の場所によってのみ決定されることに注意してください。

良い例として、CiscoルーターのBGP構成の断片を取り上げます。 上記のルールに基づいて、設定は次のようになります。

BGPブラックホールを使用したIXでのDDoS攻撃に対する保護。 BGPブラックホールを使用すると、参加者がASに入る前、つまりポートIXでさえ、悪意のあるトラフィックを除外できます。

この方法は、チャネル帯域幅への攻撃を撃退するように設計されています。この場合、これは参加者とDataLine-IX間のリンクです。 BGPブラックホールを使用する場合、参加者はホストの可用性を犠牲にしますが、DDoSはチャネル全体を詰まらせず、他のサービスに影響を与えません。

BlackholeのBGP実装では、コミュニティも使用されます。攻撃されたホストのルートは、特別なコミュニティ-0:666でマークされます。 攻撃中、このコミュニティとのルートはRSでアナウンスされ、他の参加者にルートが拡張され、Next-hopが特別に強調表示された値に置き換えられます。

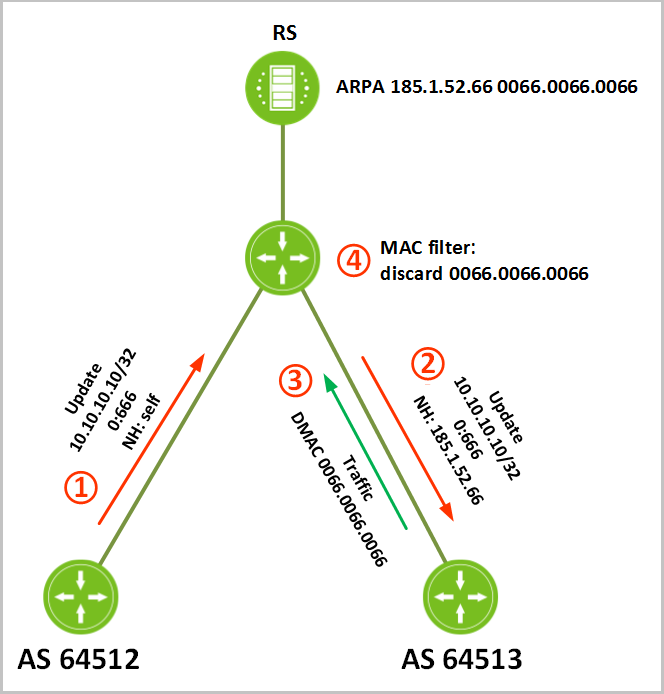

段階的にBGPブラックホールの作業を検討してください。 攻撃を受けているホストがAS 64512(IP 10.10.10.10)にあると想像してください。

- AS 64512の管理者は、コミュニティ0:666とマークされたルート(10.10.10.10/32)を作成し、このプレフィックスをRSに向けてアナウンスします。

- RSは、コミュニティ0:666を見て、Next Hopを特別に予約されたアドレス185.1.52.66に置き換え、この経路を他の参加者に配信します(写真AS 64513)。 将来的に、RSはホスト185.1.52.66のARP要求にMACアドレス0066.0066.0066で応答します。

- 10.10.10.10から攻撃されたIPへのトラフィックがAS 64513から送信される場合、AS 64513のルーターはDMAC 0066.0066.0066からトラフィックを送信します。

- さらに、トラフィックはAS 64513が接続されているポートで「ドロップ」され、攻撃された参加者のポートに到達しません。

BGPブラックホールワークフロー。

見るガラス

そしてもちろん、DataLine-IXには独自のLooking Glassがあります。 ここでオンラインで見ることができます:

- すべての参加者のBGPセッションの状態。

UP-セッションが確立され、Down-セッションがインストールされていない、Start / Passive-セッションはDataLine-IXによって構成されており、参加者がセッションを確立するリクエストをいつ送信するかを期待しています。

- IPv4およびIPv6の個々のルートに関する詳細な統計。

- AS PATHをグラフとして表示します。

DataLine-IXツールについてお話ししたかったのはそれだけです。 何かが残っている場合は、コメント欄で質問してください。