毎年

毎年その結果、非常に多くの種類の攻撃が発生する可能性があり、「病院内」の平均気温を測定するために、それらすべてを合唱で評価することは不可能です。 統計は、サイバー脅威の状況の理解の半分しか提供しません。後半は、専門家の経験と、特定の企業または業界の特定のソフトウェア、ハードウェア、および人々へのその適用です。 毎年のカスペルスキーセキュリティ速報では、報告期間の終了に関連してこの二分法を実施しています。

いつものように、私は完全なレポートを見ることをお勧めします : こちらとこちら 。 ランサムウェアトロイの木馬の開発と、実際のお金でのインシデントへの反応速度の測定という2つの重要なトピックについて詳しく説明します。

暗号ロッカー

今年のテーマはなぜですか? ランサムウェアトロイの木馬を、悪意のあるコードの複雑さまたは完全性の標準的な規模に従って評価する場合、注目に値することはほとんどありません。 ほとんどの暗号ロッカーは非常に鈍いです。 彼らは、犠牲者のコンピューターに侵入する従来の、通常は簡単にブロックされた手段を使用します。 多くの場合、これはエクスプロイトではなく、ソーシャルエンジニアリングです。 とにかく、それらはすべての人に影響を与える問題にさえなったのですか? ランサムウェアと従来のマルウェアの唯一の違いはお金です。 データを失うことは怖いですが、暗号ロッカーの感染は、即時のデータ損失または迅速な金銭的損失のいずれかです。 ネットワークでの作業と暗号通貨を使用した支払いの両方を行うための匿名化技術の開発により、暗号ロッカーの開発が可能になりました。 現実の世界では、恐exは簡単に追跡できます。 仮想では-それは非常に困難です。 暗号ロッカーは実際のお金をもたらし、技術ではなくビジネスモデルによって開発されます。

「研究室」の報告書は、彼らがどれだけ正確に開発しているかを示しています。 2016年には、62の新しいランサムウェアトロイの木馬ファミリーが出現し、変更の数が大幅に増加しました。2900年1月から3月に、2000年7月から9月に記録されました。

2016年に最も多く攻撃されたランサムウェアトップ10

はい、興味深い技術的ソリューションを備えたランサムウェアがありました。 トロイの木馬「 Petya 」は、個々のファイルの暗号化に悩まさず、ディスク全体を人質に取りました。 TeamXRatキャンペーンは、所有者の知識なしにトロイの木馬をさらにインストールするブルートフォースサーバーパスワードです。 Shadeトロイの木馬の亜種は、感染したコンピューターのコンテンツを分析し、バンキングソフトウェアが検出された場合、スパイモードに切り替わりました。 しかし、身代金要求のあるテキストのコピー、新しいトロイの木馬のリリース、古いトロイの木馬の模倣、参考例としてエラーのあるヒンズー教のトロイの木馬など、はるかに落胆がありました。

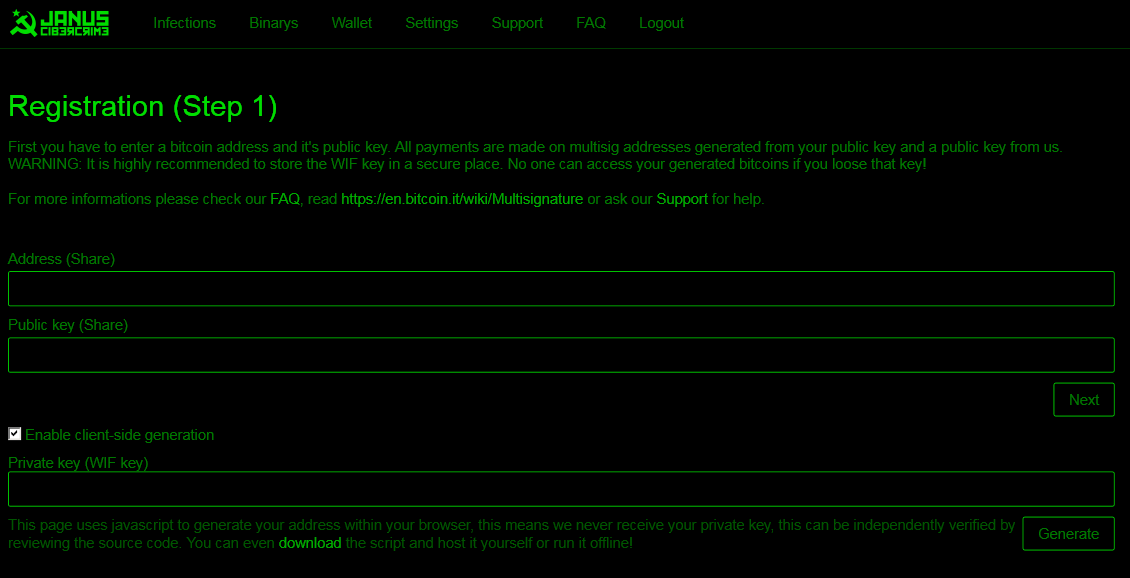

しかし、ビジネスモデルでは、すべてが正常です。 多くのアフィリエイトプログラムが地下に登場し、多くの経験と知識がなくても、サイバー犯罪の滑りやすい道を進むことができます。

大企業の場合、暗号化ロッカーは特定の問題ではありませんでしたが、中小企業の場合は真の頭痛の種になりました。 データによると、中小企業の42%が過去1年間で攻撃を受けました。 被害者の32%が身代金を支払いましたが、そのうち20%は支払い後もデータにアクセスできませんでした。

まあ、主なこと:暗号化時計の扱い方は明らかです。 保護技術に関しては、これはよく知られた脅威です。 問題は、保護や知識に十分なお金がない人に手を差し伸べることです。 2つの方法があります。暗号ロッカーの被害者のデータを解読するための集団(警察+セキュリティの専門家)イニシアチブと、より手頃なソフトウェアです。 たとえば、ラボは今年、ランサムウェアに対抗するための無料の専用ソリューションをリリースしました。

先延ばし費用

標的型攻撃に戻りましょう。 ランサムウェアとは異なり、それらを一般的な統計として数えることは非常に困難です。ハッキング方法は常に異なり、インフラストラクチャの特定の脆弱点を対象としており、被害も異なります。 今年、私たちは世界中の企業の代表者にインタビューし、サイバー攻撃後の特定の球体回復コストを計算しました。大企業では90万ドル弱、中小企業では86万ドルでした。 大規模な組織では、標的型攻撃のコストはさらに高く、インシデントあたり約140万ドルと予想されます。 ただし、これらは平均的な数値です。具体的には、会社では、インシデントはまったく異なる方法で「コスト」をかけることができます。

このような一般的な統計は、投資収益率の有効性を説明していません。 理論上、企業がセキュリティに積極的に投資している場合、サイバー攻撃による損失は少なくなります。 これは、彼女がすべての成功した事件から約100万人を救うことを意味しますか? 必ずしもそうではありません。 通常、効果的な保護は、サイバー攻撃がないことではなく、対応の速度と結果の大きさによって判断されるべきです。 年次報告書にはそのような数字が含まれています。 調査対象の企業を、典型的なインシデント検出時間である「時間」から「月」に分割しました。 そして、回復コストの平均指標を比較しました。

「大企業の場合」の違いは、「すぐに見つかる」と「1週間以上」の間にほぼ3倍です。 一方、企業の7パーセントでは、ほんの数か月後に少なくとも1つのインシデントが発見されました。 通常、外部または内部のセキュリティ監査を通じて問題を特定するのは、多くの場合、すぐにではなく、より早くインシデントを検出する組織です。

そのため、検出速度-それはインストールされているセキュリティソフトウェアの量に関するものではなく、境界防御やその他すべての品質に関するものではありません。 それは、知識と、この知識を適用できる専門家の可用性についてです。 標的型攻撃は、はい、防止できるサイバー脅威の例です。 しかし、成功するためには常に準備が必要です。 この場合、問題の発見が早ければ早いほど、会社のコストは安くなります。上記はその程度を示しています。

ところで、夏に最初にこのトピックを取り上げたのは、クールな情報セキュリティスペシャリストを見つける能力に応じて、インシデントによる企業の典型的な損失の同様の比較を公開したことです。 3つの異なる問題に関する相関関係は似ています。

これは、専門知識のバブル言語への翻訳です。 予算に関する上司との次の会話の良い議論。 このコンテキストでの暗号ロッカーは、十分にデバッグされた限られたツールセットによって解決される小さな問題のように見えます。 問題は、現代の脅威の状況ははるかに複雑な問題で構成されており、それらの一部(たとえば、ソーシャルエンジニアリング)は一般にソフトウェアで十分に解決されないことです。 2017年の予測から判断すると、ビジネスに対する非標準のサイバー脅威の影響は大きくなるだけです。