12月1日に、Googleセキュリティスペシャリストのチームが、OSS-Fuzzという新しいプログラムを発表しました。このプログラムでは、オープンソースソフトウェアの継続的なファジングにリソースを割り当てる予定です( ニュース 、Google Securityのブログ投稿 )。 ファジングは、プログラムの自動テストの方法であり、そのアイデアは80年代後半に策定されました( PDF )。 コンピュータのパフォーマンスが向上するにつれて、脆弱性の検索で任意のデータのソフトウェアを提供するかなり簡単なプロセスがますます重要になっています。 とにかく、コンピューターがますます他のコンピューターによって制御される世界では、これは、たとえばMicrosoftのSecure Development Lifecycleテクニックにすでに含まれている、良いトピックです。

12月1日に、Googleセキュリティスペシャリストのチームが、OSS-Fuzzという新しいプログラムを発表しました。このプログラムでは、オープンソースソフトウェアの継続的なファジングにリソースを割り当てる予定です( ニュース 、Google Securityのブログ投稿 )。 ファジングは、プログラムの自動テストの方法であり、そのアイデアは80年代後半に策定されました( PDF )。 コンピュータのパフォーマンスが向上するにつれて、脆弱性の検索で任意のデータのソフトウェアを提供するかなり簡単なプロセスがますます重要になっています。 とにかく、コンピューターがますます他のコンピューターによって制御される世界では、これは、たとえばMicrosoftのSecure Development Lifecycleテクニックにすでに含まれている、良いトピックです。

Googleは、特にフリーソフトウェアに関するアプローチの成功を説明し、OSS-Fuzzファザーによって発見されたFreetypeライブラリの脆弱性の例を示します。 Freetypeは何十億ものデバイスにインストールされているため、このようなソフトウェアの研究は重要です。 Heartbleedのような深刻なオープンソースの脆弱性は、独立して監査する能力はセキュリティの向上と同等ではないことを示しています。 人々はすべてを分析するのに十分な手を持っていないため、ロボットが現場に入ります。 GoogleがAndroidのファジングについて何も言っていないのは奇妙ですが、他社の研究者はまだこれを行っています。

実際、プロジェクトの主な利点は、Googleがサードパーティの研究者やオープンソースのメンテナーを招待し、基本的にプロジェクトの一環としてコンピューティングリソースを提供することです。 彼の印象では、研究者兼開発者のアレックス・ゲイナーは、OSS-Fuzzに追加された彼のテストコードが17兆件のテストケースを処理し、自宅で1ヶ月かかると1日以内に書いています。

ファジング技術の視覚的デモンストレーション

Androidトロイの木馬は、おそらくGoogleアカウントをハッキングして、100万人以上のユーザーを攻撃しました

ニュース 。 Check Pointソフトウェアの研究 。 Googleの回答 。

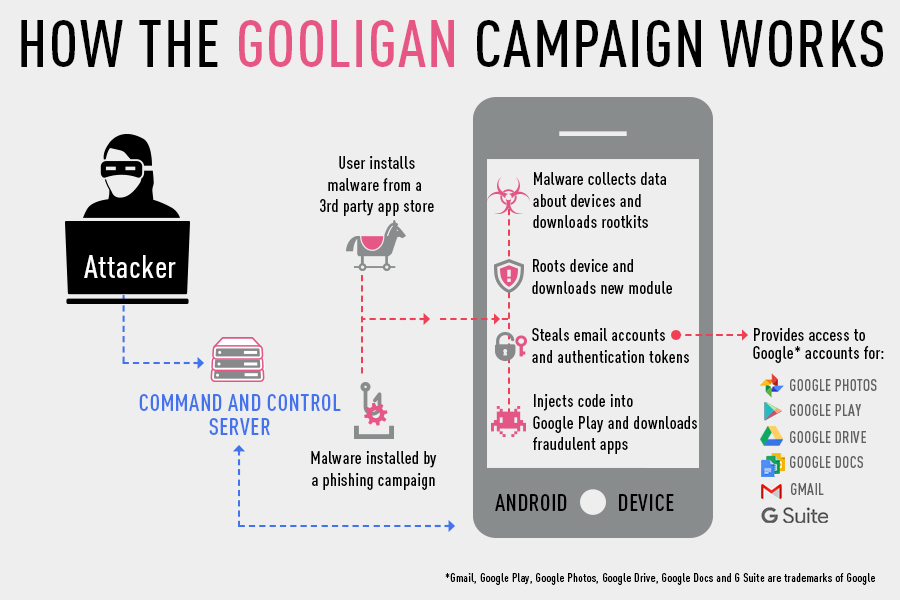

悪意のあるプログラムの動作の結果の推定が研究者とベンダーの間で異なる同じニュース。 Gooliganキャンペーンは数年前から存在しており、その痕跡はWindowsシステムに対する悪意のある攻撃で見つかったことに誰もが同意しています。 Androidトロイの木馬の拡散は、非公式のアプリストアを通じて発生します。 チェックポイントは、組み込みの悪意のあるコードを備えたスマートフォン用の80以上のアプリケーションを発見しました。 トロイの木馬がアクティベートされた後、ルート権限を取得するために追加のソフトウェアがコマンドサーバーからダウンロードされます。Android4および5に基づくスマートフォンは権限昇格の対象になります。

すべてのジェスチャは、Googleアカウントを「ハイジャック」するために行われますが、測定値は変化し始めます。 チェックポイントは、認証トークンの盗難により、攻撃者がすべてのユーザーリソース(メール、ディスクなど)にアクセスできるようになると主張しています。 GoogleのAndroidの最高セキュリティ責任者であるAdrian Ludwigは、実際には個人データは盗まれないと述べました。 利益は、公式のGoogle Playストアへのアクセスを創造的に傍受することで達成されます。 需要のない感染した電話は、アプリケーションのダウンロードを開始し、その評価に影響します。 どうやら、ベンチはすぐに覆われます。 そして、Googleが未確認のソースからアプリケーションを追加インストールしないように全員を説得するからではありません。 また、公式のGoogle Playでのプロモーションに悪意のあるキャンペーンを積極的に使用しているアプリケーションを禁止しているためです。

ファンファーレのないマイクロソフトは2年前にWindowsカーネルのバグをクローズしました

ニュース 。 Google Project Zeroのバグトラッカーの脆弱性の説明 。

そして、これは第3層の脆弱性に関するニュースです-即時の脅威をもたらさないか、まれな状況の組み合わせで悪用されます。 ただし、ここでもすべてが関係者の評価に依存しています。 2年前、Google Project Zeroプロジェクトの専門家がMicrosoftにSeFastTraverseCheckメソッドに関連するWindowsカーネルの脆弱性の詳細を報告しました。SeFastTraverseCheckメソッドは、オブジェクトがファイルまたはディレクトリへの特定の種類のアクセス許可を持っていることを確認する責任があります。 場合によっては、この脆弱性により、ハードウェアへのアクセスを(かなり制限された)許可することができます。たとえば、Google Chromeブラウザーのサンドボックスでコードを実行する場合、これはまったく発生しないはずです。

一般的に、状況は冗談のようなものです。「博士、ここでこのようにクリックすると、ここが痛い。 「そして、あなたは押しません。」 研究者は、この機能はバグではなく機能と見なすことができ、開発時に考慮に入れることができると正直に言っています。 2年前、Microsoftは、これを脆弱性と見なすほど深刻な問題とは見なしていないとすぐに回答しました。 その時点で、Windows 7および8の研究者によって問題が確認されました。11月の終わりに、同じ研究者は、Windows 10で既に問題が解決したことを発見しました。

だから私たちは生きています。

古物

ウファ-1201

非居住者の非常に危険なウイルス。 ウファから送信。 デフォルトでは、ディレクトリツリーを走査するときに検出する.COMファイルに影響します。 NOPコマンドをファイルの先頭に書き込みます。 CALL Vir_Loc。 システム時間に応じて、現在のドライブのFATが消去されます。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 86ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。