この記事では、産業用制御システムの情報セキュリティ(IS)の要件を体系化します。 要件は、主にNIST SP 800-82「産業用制御システム(ICS)セキュリティのガイド」およびISA / IEC 62443シリーズ「産業用オートメーションおよび制御システムの セキュリティ」の新しい改訂版から、現在利用可能な標準から選択されます。

産業用制御システムは、物理世界のオブジェクトと相互作用し、事故や災害からの保護を提供します。 英語の文献では、プロセス制御システムは産業制御システム(ICS)または産業オートメーションおよび制御システム(IACS)と呼ばれています。 ITテクノロジーの世界では、ドン・キホーテと比較することができます。ドン・キホーテは、長く変化する世界において、シンプルでありながらあまり流行していない原則に忠実でした。

したがって、機能的安全性との類似性が引き出され、一連の要件が検討されました。これにより、機能的および情報的な産業制御システムの安全性の両側が確保されます。

IoTや組み込み制御システムなど、他のサイバー物理システムでも同様の問題に対処する必要があります。

プロセス制御システムと他の情報(IT)システムの違いは何ですか?

情報セキュリティの問題を検討する前に、ICSの保護とセキュリティの問題を他のITの全世界とは別に検討する必要があることを最初に理解しておくとよいでしょう。

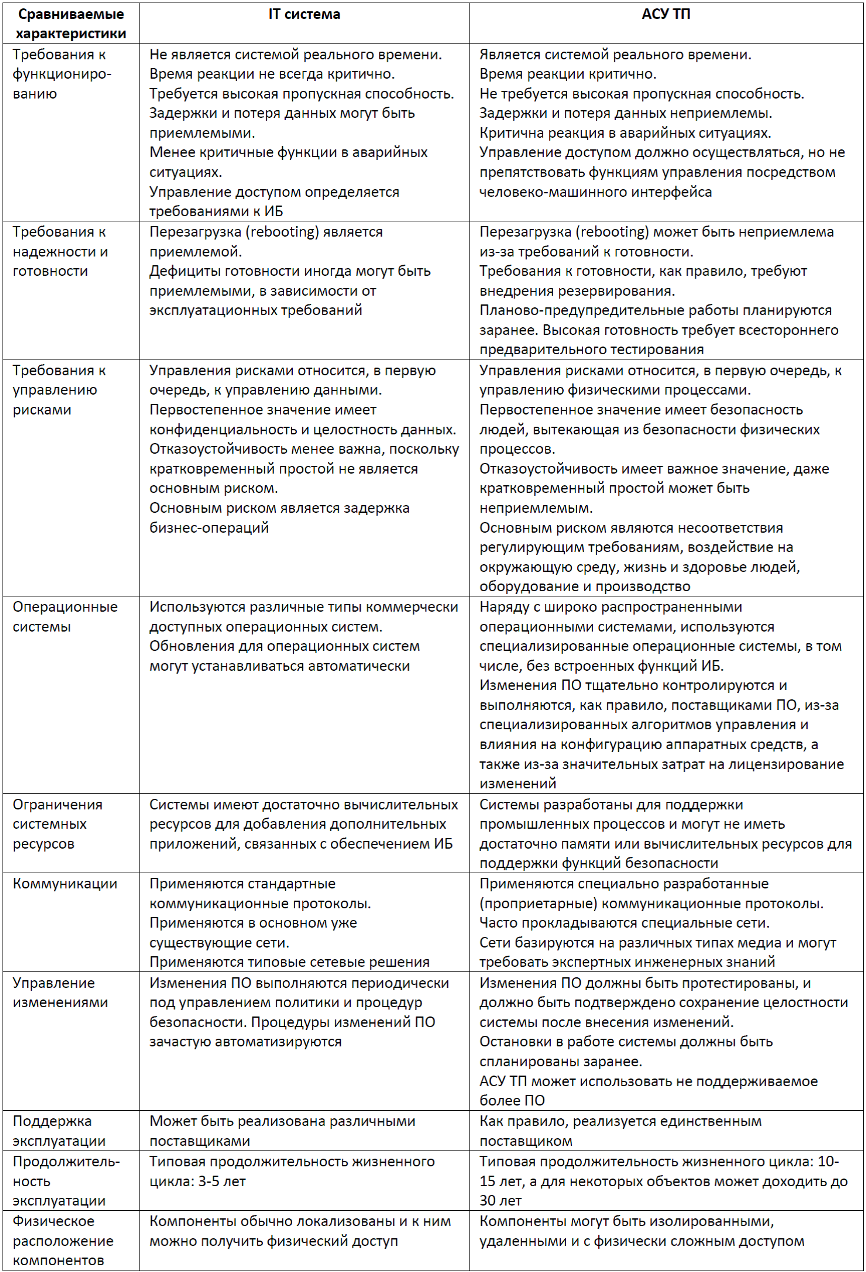

この質問に答える優れた比較分析は、前述のNIST SP 800-82に含まれています。 以下は、産業用制御システムと抽象的な情報システム(ITシステム)の比較特性を備えたこの文書の一部です。 いくつかの点で議論することができますが、テーブルは可能な差異に可能な限り集中しようとすることを覚えておく必要がありますが、それは特定の情報システムに固有ではない可能性があります(たとえば、銀行システムでは、可用性とアクセスの速度が重要です) )

情報(IT)システムと産業用制御システムの比較分析

それでは、産業用制御システムの情報セキュリティの問題は何ですか?

情報セキュリティ自体が問題であるという事実に加えて、産業用制御システムの分野の状況には、いくつかの要因が存在するため、独自の特性があります。

多くの場合、ISのすべてのメンテナンスは、IS管理システム(ISMS)の考慮まで削減されますが、ICSのISプロビジョニングにはISMSが必要ですが、十分な条件ではありません。 さらに、IS自動プロセス制御システムの管理では、1)企業、2)一連の自動制御システムの開発と運用のためのプログラム、3)単一の自動制御システムの3つのレベルを考慮する必要があります。 これは常に記憶されているわけではありません。自動化されたプロセス制御システムの技術対象として、ISMSのすべての要件を満たそうとして機能的および技術的特性を見逃そうとすると、概念が置き換えられます。

また、情報セキュリティは、ハイテクの観点からのみ、「ブラック」イノベーション(Stuxnet、BlackEnergyなど)のストリームとして考慮され、それに応じて、それらから保護するための特定の対策のセットと見なされることもあります。

それにもかかわらず、組織的および技術的手段を含む体系的なアプローチ(「人-プロセス-技術」の3つ組)は合理的です。

もう1つのポイントは、過去5〜10年にわたる雪崩の増加、情報セキュリティの分野における標準の数です。 多くの標準が積極的に改良および拡張されており、要件に混乱が生じています。

産業用制御システムに関する標準や技術文書、およびそれらが参照する情報源を考慮に入れようとしました。 次の広範なリストが取得されました。

-ISO / IEC 27000シリーズ「情報技術-セキュリティ技術-情報セキュリティ管理システム」は誰もがよく知っており、ハブで何度も議論されてきました。標準はロシア語に翻訳され、GOST Rとして受け入れられています。

-ISO / IEC 15408の3つの部分「情報技術-セキュリティ技術-ITセキュリティの評価基準」またはいわゆる「共通基準」もロシア語に翻訳され、GOST Rとして受け入れられています。

-一連の規格ISA / IEC 62443「産業オートメーションおよび制御システムのセキュリティ」。 これらの標準は情報セキュリティシステムの「百科事典」であるため、最も注意を払う必要があります。 初版は、2000年代に国際自動化協会(ISA)によって開発され、その後、国際電気標準会議(IEC、英語のIEC)によって標準として採用されました。 ロシア連邦では、62433の一部もGOST Rとして受け入れられています。 ISAは現在62433の次のエディションを開発しています。 開発は予定より遅れていますが、今読んでおくべきことがあります。 下の図は、計画されているISA / IEC 62443シリーズの構造を示しています。

図1. ISA / IEC 62443シリーズの標準の構造。

-情報セキュリティのトピックに関する米国国立標準技術研究所(NIST)の出版物には、 SP 500コンピューターシステム 、 SP 800コンピューターセキュリティ 、 SP 1800サイバーセキュリティプラクティスガイドの 3つのシリーズが含まれます 。 NISTは独自のISMS( NIST SP 800-53「連邦情報システムおよび組織向けのセキュリティおよびプライバシー管理」 )、 および サイバーセキュリティフレームワーク(SCF)を開発しました 。 しかし、私たちはNIST SP 800-82「産業用制御システム(ICS)セキュリティのガイド」に最も関心を持っています。

-主にエネルギーシステムに関連する一般タイトル「重要インフラ保護(SIP)」の下の北米電気信頼性公社(NERC)の出版物。

-エネルギー省(DOE)が開発したサイバーセキュリティ機能成熟度モデル(C2M2 )。

-国土安全保障省DHSの一部である産業用制御システムサイバー緊急対応チーム(ICS-CERT)が開発した推奨プラクティス 。

-国際専門家協会ISACAによって開発された情報および関連技術のフレームワーク制御目標(COBIT) 。

-Center for Internet Securityが開発した効果的なサイバー防御のための重要なセキュリティコントロール(CIS CSC)フレームワーク。

-個々の産業部門向けに開発された標準、たとえば、American Gas Association(AGA)のAGA 12シリーズ、American Petroleum Institute(API)のAPIガイド1164、原子力発電所で使用されるIEC 62645標準「Nuclear power plant-Instrumentation and control」もリストできますシステム-サイバーセキュリティ要件」など

したがって、多くの標準があり、それらはすべて情報セキュリティの主題を表し、同じことについて話しますが、しばしば異なる言葉で話します。 要件を調整するタスクは、次のセクションで解決します。 状況をいくらか明るくする良いニュースが1つあります。 情報セキュリティの分野、特に情報セキュリティシステムの分野のほぼすべての標準および技術文書は、理解しやすい技術言語で書かれています。 この点で、それらは、たとえば産業用制御システムの機能安全性の点で、他の標準と比較して有利です 。

ここでもう1つの疑問が残ります。情報セキュリティの要件と機能セキュリティ(FB)の要件をどのように組み合わせるか。 後者は、プロセス制御システムが潜在的に危険な物理オブジェクトを管理するという点で重要であり、これが主なリスクのある場所です。

情報セキュリティの専門家がICSの詳細を十分に理解していない場合があります。つまり、システムが攻撃されなければ、問題はありません。 しかし、脅威とリスクは侵入者からだけでなく、無能な人員、機器の故障、環境の影響からも発生します。 そして、これらの問題は、信頼性を確保し、ライフサイクルプロセスを管理する方法を適用することにより、FBの枠組み内で長い間解決されてきました。

また、「信頼できる」人もセキュリティに懐疑的であり、サイバー脅威に特別な問題は見られないことも事実です。 セキュリティシステム(緊急保護、PAZ)は、ライセンスと認証に多大なコストを必要とするため、非常に保守的です。 たとえば、原子力発電所の場合、ライセンス費用はプロジェクト費用の最大10%になります。

だから、努力と知識の学際的な統合以外に方法はありません。 情報セキュリティと財務セキュリティの要件の調和についても、本書の後半で説明します。

産業用制御システムの情報セキュリティ要件の全体像

考えられるリスクに関連する技術システムを検討する場合、その要件を生成するアルゴリズムは次のとおりです。

-リスクレベルをランク付けし、システムの機能にリスクを関連付けます。したがって、システムセキュリティの必要なレベルをランク付けします。

-必要なリスクレベルの達成を目的とした対策を特定する。 大きなブロックでは、そのような対策は次のとおりです。管理システム、ライフサイクルプロセス、障害および/または外部の影響による健康の混乱から保護するための技術的対策。

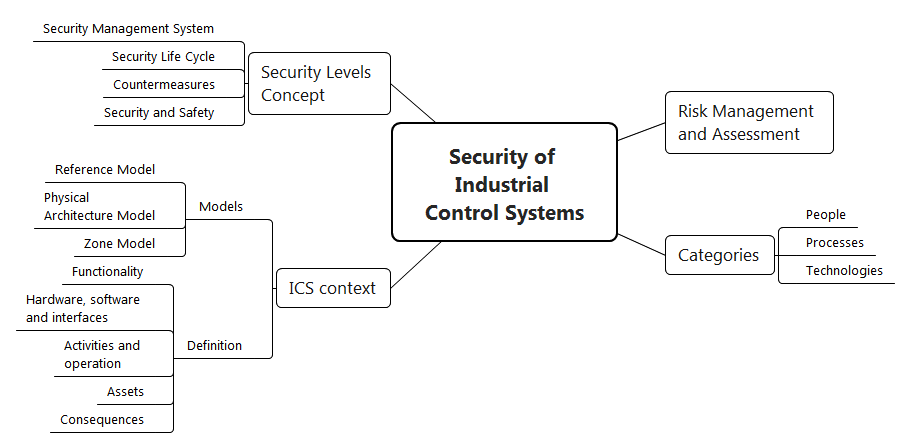

このことを考えたとき、このように全体像が現れました。

図2.情報セキュリティの概念

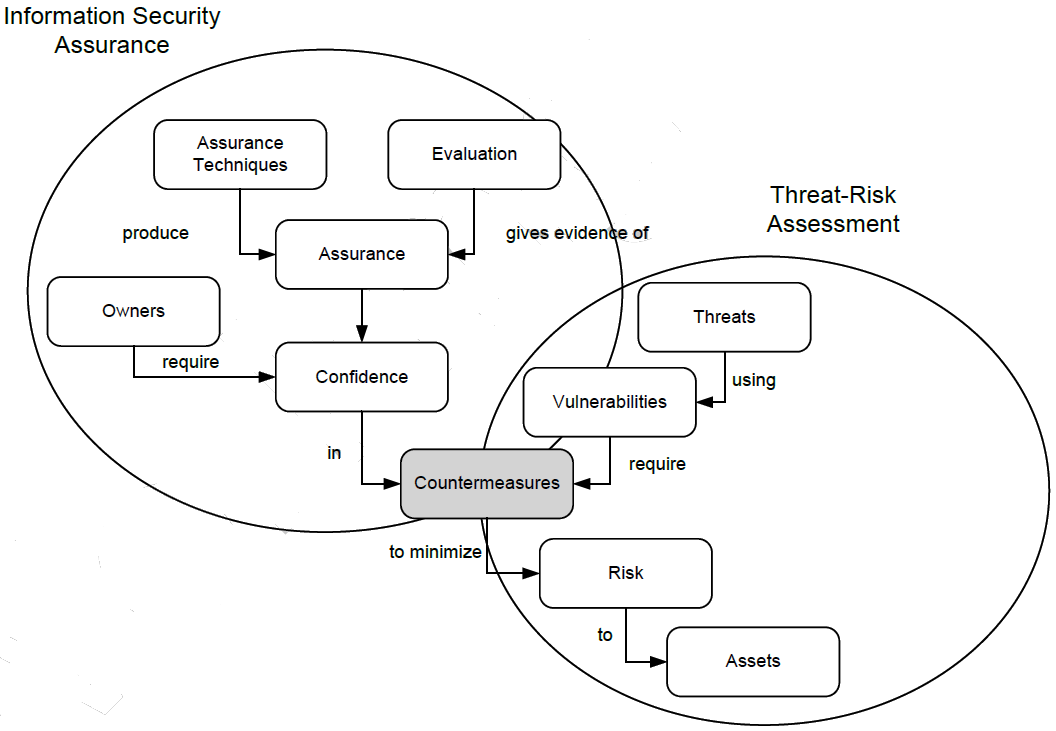

最前線にはリスク管理があります。 ISのコンテキストには、脅威、脆弱性、リスクの評価と、リスクを軽減するための対策を適用する相互接続プロセスが含まれます。 許容可能なレベルのリスクを確保するための作業の組織は、「人」、「プロセス」、「技術」のカテゴリによって決定されます。

図3.情報セキュリティの確保と評価のコンテキスト(出典:ISA / IEC 62443)

産業用制御システムの説明の特徴とISメンテナンスの概念について、さらに詳しく説明する必要があります。

産業用制御システムの説明

機能を説明するために、情報セキュリティの観点から考慮されることが提案されている3種類のACS TPモデルを扱います。

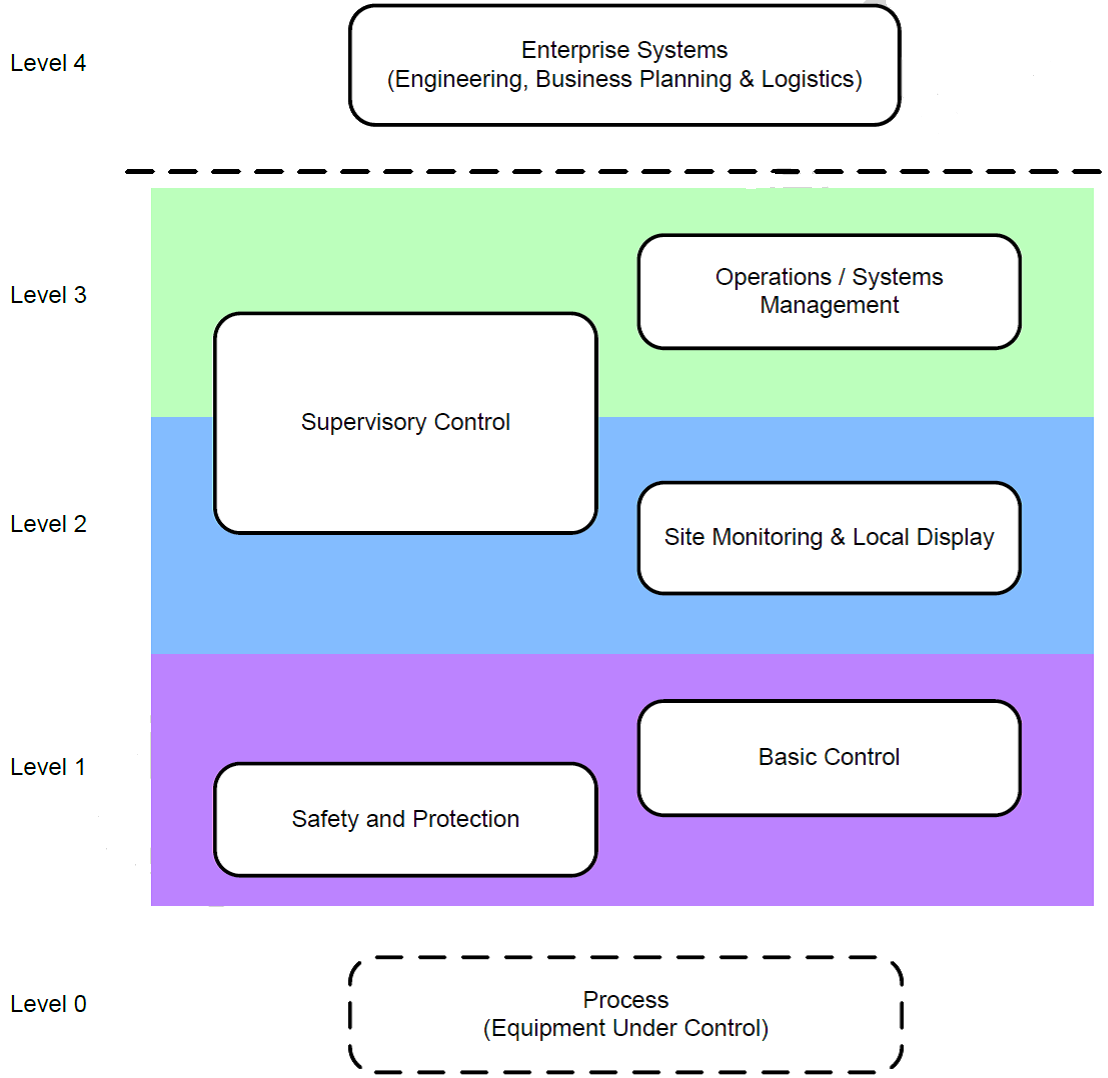

まず、これは5つのレベルを定義する自動プロセス制御システムの参照モデルです。

-レベル4:エンタープライズ管理。

-レベル3:運用生産管理。

-レベル2:物理プロセスの管理と監視(SCADA)。

-レベル1:保護および安全機能を含むローカルプロセスおよび機器制御(制御システム)。

-レベル0:物理的なプロセスと機器(センサーとアクチュエーター)。

通常、ACS TPが意味するものは、実際にはレベル0、1、および2を取ります。

図4.産業用制御システムの参照モデル(ソース:ISA / IEC 62443)

産業用制御システムの物理アーキテクチャのモデルが最も一般的です。 ネットワークを介して相互接続された物理コンポーネントについて説明します。

図5.産業用制御システムの物理アーキテクチャのモデル(ソース:ISA / IEC 62443)

自動化されたプロセス制御システムのゾーニングモデルは、ISセキュリティのレベル、機能目的、および実装されたISポリシーの要件に応じてグループに分割することにより、以前のモデルから取得できます。 このモデルは、脅威、脆弱性、リスク、および対策を分析して、リスクを必要なレベルに減らすための基礎となります。

図6産業用制御システムのゾーニングモデル(出典:ISA / IEC 62443)

さらに、情報セキュリティを提供するプロセスは、自動化されたプロセス制御システムがターゲットサイトでどのように使用されるかを決定することに依存します。 このような説明には次のものが含まれます。

-実行された機能。

-適用可能なソフトウェア、ハードウェア、およびネットワークコンポーネントとインターフェイス。

-ターゲットプロセスの実装基準(効率、安全性、環境への配慮など)。

-産業用制御システムの範囲に含まれる有形および無形資産(生産設備、知的財産、ビジネスの評判、製品の品質、個人および環境保護機器など);

-経済的損害の可能性、ならびに人の生命と健康、環境、生産、機密情報、公共イメージへの損害からなる望ましくない結果の分析。

情報セキュリティの概念

情報セキュリティレベル

ISサポートコンセプトの基礎は、自動プロセス制御システムをISレベル(セキュリティレベル、SL)に分割することです。 ISレベルは、特徴的な脅威と脆弱性、リスク、ICSの部品とコンポーネントの対象機能、および関連するセキュリティポリシーに応じて決定されます。

ISレベルは、以前に提案され、FBのACS TPレベルで使用され、 安全性整合性レベル(SIL)とも呼ばれるものから借用されていると考えられています。

標準では、セキュリティレベルでプロセス制御システムを分離するためのいくつかのアプローチを見つけることができます。 同じISA / IEC 62443で提案されているゾーニングに焦点を当てます。

-セキュリティレベル0(特定の要件やセキュリティ保護は不要)。 ISサポートをまったく放棄できるかどうかは明確ではないため、ISサポート手段が不要なレベルを決定すると、いくらかの不確実性が生じます。 実際には、特定の状況に導かれ、合理的な充足の原則から進むことができます。 通常、ゼロレベルは一般的なゾーンではなく、個々のコンポーネントに設定されますが、何らかの理由で次のレベルのセキュリティレベル1には達しません。

-セキュリティレベル1(偶発的または偶然の違反に対する保護); 偶発的または偶発的なIS違反に対する保護は、まず手続き的な手段によって提供されます。

-セキュリティレベル2(低リソース、汎用スキル、低モチベーションの単純な手段を使用した意図的な違反に対する保護); 第2レベルから開始して、悪意のある違反に対する保護が考慮されます。 第2レベルでは、ウイルスや既知の脆弱性の使用など、通常の非専門攻撃を扱います。 通常、このような攻撃は自動的に反映されます。

-セキュリティレベル3(中程度のリソース、ICS固有のスキル、および中程度の動機を持つ洗練された手段を使用した意図的な違反に対する保護); このレベルでは、標的システムに攻撃を仕掛けるのに十分な知識とリソースを備えた侵入者に対する保護を提供する必要があります。 このような攻撃者は、オペレーティングシステムや産業用プロトコルのあまり知られていない脆弱性、および特別な知識を必要とするソフトウェアツールを悪用します。

-セキュリティレベル4(拡張リソース、ICS固有のスキル、高いモチベーションを持つ洗練された手段を使用した意図的な違反に対する保護)。 このレベルは、攻撃者がかなりのリソースを引き付けるという点で以前のレベルと異なります。たとえば、組織化されたグループは、高い計算能力を持つコンピューターのクラスターを長時間使用できます。

同じ機器配置ゾーン(自動制御システムゾーニングモデルを参照)内で、同じISレベルを提供することをお勧めします。ゾーン間では、制御されたチャネルを介して、つまり上から下へ、つまり、 同じレベルの情報セキュリティ、またはより高いセキュリティレベルからより低いセキュリティレベルへのいずれか、またはその逆ではありません。

自動プロセス制御システムのISレベルごとに、要件のいくつかのグループが定義されています。

-IDおよび認証管理。

-リソースの使用の制御。

-統合(完全性)の確保。

-データの機密性を確保します。

-リソースの可用性。

-データフローの制御と制限。

-イベントに対する反応時間。

したがって、ISMS、産業用制御システムのライフサイクル、および保護対策について、以下で説明する要件の範囲は、確立されたISレベルに依存します。

情報セキュリティ管理システム

ISMSの整理の問題については、すでに多くの資料が存在します。 ISMS管理は、1)企業、2)一連のプロセス制御システムの開発と運用のためのプログラム、3)単一のプロセス制御システムなど、いくつかのレベルでインストールできることに留意することが重要です。

エンタープライズレベルのISMSでは、管理システムと同様に、デミングサイクルが実装されます。計画-実行-チェック-行為。

産業用制御システムの開発プロジェクトのフレームワークで使用されるISMSについては、ライフサイクルが実装されています。これについては以下で説明します。

情報セキュリティのライフサイクル

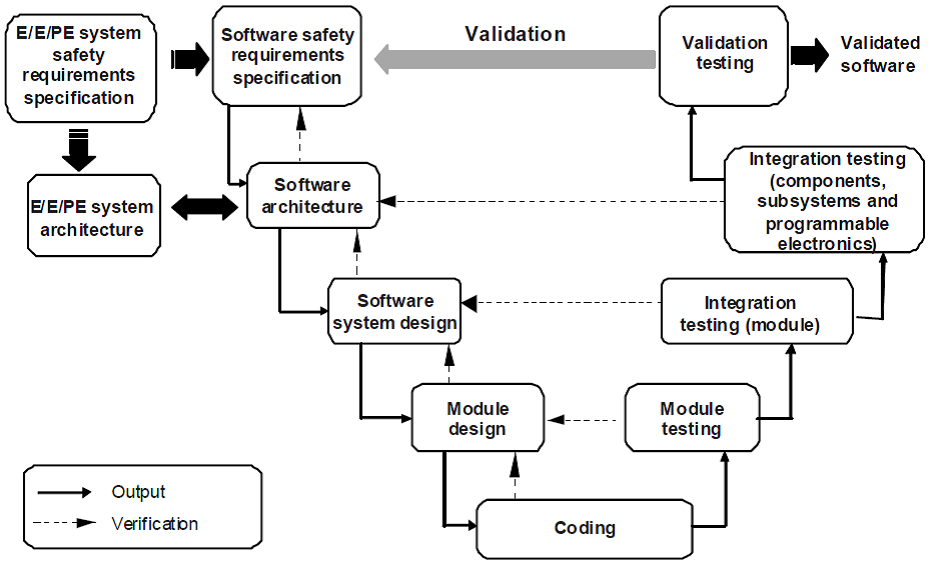

ACS TPの場合、V字型のライフサイクルが実装されます。これは、検証および検証手段(各開発段階後のレビュー、分析、またはテスト)の実装によって特徴付けられます。 自動プロセス制御システムのソフトウェア開発ライフサイクルの例を以下に示します。

図7.自動プロセス制御ソフトウェアのV字型プロセスライフサイクル(出典:IEC 61508)

このライフサイクルはFBの要件を実装するため、機能安全ライフサイクルと呼ばれます。 セキュリティライフサイクルに準拠するには、情報セキュリティ要件を仕様で指定する必要があります。 情報セキュリティの要件には、機密性、統合とアクセシビリティの確保、識別と認証の管理など、対策のリスクを減らすことを目的とした対策の実装を含める必要があります。 これらの要件は、ライフサイクルのすべての段階で実装および検証されます。

情報セキュリティの重要な概念は多層防御であり、これも情報セキュリティの分野から来ました。 「多層防御」は、多層防御の多層防御に似ています。攻撃者が防御レベルの1つを貫通した後、攻撃対象の新しい、場合によっては根本的に異なる防御に出会います。

情報の伝達と機能セキュリティ

機能安全のトピックに関する出版物では、さまざまな要件をいくつかのグループに減らすことができました。

-機能安全管理;

-機能安全ライフサイクルの実装。

-システムおよびソフトウェア設計の体系的な障害に対する保護(システムおよびソフトウェア障害の回避)。

-ランダムなハードウェア障害に対する保護(ランダム障害回避)。

図8.機能安全要件の概念

情報セキュリティの分野で要件のこれらのグループを予測する場合、図はほぼ同じになります。

第一に、FBおよびISを提供する自動プロセス制御システムの役割に基づいて、システムのレベルへのグラデーションと分離が実行されます。 FBを保証および評価するために安全性整合性レベル(SIL)が導入され、BFを保証および評価するためにセキュリティレベル(SL)が導入されています。

次に、ISMS内で情報セキュリティ管理を実装する必要があります。 情報セキュリティと金融セキュリティのプロセスの多くには共通点があるため、それらの間の調整を実行する必要があります。

第三に、上記に示したように、FBとISの両方を提供することを目的とした開発、検証、および検証プロセスは、単一のライフサイクル(安全性とセキュリティライフサイクル)内で実装できます。

第4に、FBとISの分野では、ハードウェア障害の可能性によって引き起こされる一般的なリスクがあります。 このような障害に対する保護の方法は、バックアップ、診断、干渉およびその他の極端な影響に対する保護などです。 したがって、ISとFBを確保するために同じ対策が使用されます。

第5に、ソフトウェア設計とシステムコンポーネントの不備が原因で、自動プロセス制御システムでいわゆる系統的障害が発生します。 同じ欠陥は、サイバー犯罪者によって悪用される可能性のある脆弱性につながります。ISとFBの両方を提供するために、いくつかの対策を使用できます(たとえば、機器と情報へのアクセス制御)。したがって、ISとFBを確保することを目的とした対策間の調整が必要です。

そして最後に、ISおよびFB管理のフレームワーク内で、これら2つのセキュリティコンポーネントを確保するための対策を評価する必要があります。

上記のすべてが図に示されており、ISとFBを確保するための活動を調整するための基礎となります。

図9.機能および情報セキュリティの調和した要件の概念

結論

産業用制御システムの情報セキュリティを確保する特徴は、そのようなシステムが物理的な世界のプロセスと相互作用し、その主要な特性が技術的リスクから人々と環境を保護することです。脆弱性は、人、環境、および有形資産による物理的な攻撃にのみ使用できるため、ICSの情報セキュリティは重要です。

上記を考慮して、産業用制御システムの情報と機能安全の提供と評価は、単一のライフサイクル(安全とセキュリティライフサイクル)の枠組み内で調整する必要があります。

産業用制御システムの情報と機能安全の問題に対する解決策は、組織と技術の両方の領域にあります。

組織の構成要素は、そもそも、従業員の継続的なトレーニングとあらゆる可能な方法での安全文化の開発です。

自動プロセス制御システムを保護するための技術的対策の中で、最も効果的なのは、さまざまなレベルの情報セキュリティ(セキュリティレベル)の領域に機器とソフトウェアを配置することです。その中で、緊急保護システム(PAZ)のあるゾーンが最高レベルです。別の効果的な技術的手段は、オペレーティングシステムやネットワークプロトコルなどの特殊な(独自の)ソフトウェアの使用です。

攻撃やサイバーインシデントから保護するには、ランダム(機器のランダムな障害に起因する脆弱性)とシステム(設計上の欠陥に起因する脆弱性)コンポーネントを区別する必要があります。

最初のタイプの脆弱性を効果的に排除するには、データと電源のバックアップ、診断、物理的保護、機器と制御オブジェクトを安全な状態に移行するなど、機能安全を確保する方法で補完された、古き良き信頼性理論を呼び出す必要があります。

他の脆弱性は、業界で既に得られている経験の枠組み内で、徹底的な防御の構築(Defense in Depth)の概念に基づいて排除できます。ただし、ハッカー攻撃のメカニズムも開発されるため、ゼロリスクはあり得ません。

ASU TPの目標は、技術的リスクから保護することにより、常に人類に対する高貴なサービスでした。しかし、汚れたサイバー攻撃の結果として、ITの世界のこの部分は、サイバー兵器の風車に対抗する準備ができている槍と言えば、現代の現実に対してまったく準備ができていませんでした。

明らかに、闘争の方法は適切でなければならず、サイバー戦争では、ICSは明らかに敗北する運命にあります。したがって、ドンキホーテ(ACS TP、特に緊急保護)は技術プロセスの問題と戦わなければならず、この戦場は他のサイバースペースから分離され、保護されなければなりません。