ハッピーバースデーの投稿を始めましょう。

ジョージ・ブル 、1815

「純粋な数学はブールが思考の法則と呼ぶ作品で発見しました。」

-バートランドラッセル

数理論理学およびコンピューターサイエンスの創始者。 彼の敬意を表して、彼らはプログラミングでブール変数の型に名前を付けました。 昨年は200周年を迎えました。

生涯を通じて、Boolemによって数学のトピックに関する2つの体系的な論文が作成されました。微分方程式に関する論文と有限差分に関する論文です。 これらの作品は、数学の関連セクションに重要な貢献をしたと同時に、ブールの主題の哲学に対する深い理解を示しました。

「思考法の調査」

セルゲイ・レベデフ 、1902

ソ連のコンピューター技術の創始者。 彼のリーダーシップの下、ソ連とヨーロッパ大陸で最初の小型電子計算機(MESM)が開発されました。

彼のリーダーシップの下で、チューブコンピューター(BESM-1、BESM-2、M-20)から始まり、集積回路上の最新のスーパーコンピューターで終わる15種類のコンピューターが作成されました。

レオニード・レビン 、1948

彼はコルモゴロフメダルとクヌート賞を受賞しました 。

ステファンに関係なく、クックは1971年にクック-レビンの定理を証明しました。これにより、クラスPとNPの平等の問題が定式化され、千年問題の1つになりました。

クック-レビンの定理は、 CNF ( SAT )のブール式の充足可能性問題はNP完全であると述べています。

続きを読む

- Leonid Levinに2012年のKnut賞を受賞

- レオニード・レビンへのインタビュー(コルモゴロフ、コルモゴロフの複雑さなど)

- ソ連出身のコンピューター科学賞

- L. A.レビン:ユニバーサル列挙問題

クリス・カスペルスキー (ニコライ・リハチョフ)、1976

伝説的で物議を醸すキャラクター。 厳しいハッカーの性格は、威勢のいい80-90年代に緩和されました。 彼は「本当の」カスペルスキーとのファイドと「ショーダウン」から始めました。 2008年以降、米国に在住(マカフィー)しています。

2008年、彼は情報保護とプログラムの最適化、コンピューターウイルスと逆アセンブリに関する16冊の本を出版しました。 本の中では-「百科事典は天気を取ります。」

書籍リスト

- ハッカー攻撃の手法と哲学。

- 考え方は逆アセンブラーです。

- ネットワーク攻撃手法。

- ハッキングの基礎。 分解の芸術。

- コンピューターウイルス研究者のメモ。

- 百科事典は天気を取り上げます。 地元の天気予報。

- ハッカー解体解体。

- Shellcoderのプログラミングが明らかになりました。

- データ復旧のヒントとソリューション:Windows、Linux、およびBSD。

- CDクラッキングは、認可されていないものに対する保護を明らかにしました。

- 発見されたCDクラッキング:認可されていないCDコピーに対する保護。

- ハッカーのデバッグが発見されました。

- コードの最適化:効果的なメモリ使用量。

彼はデューンを引用するのが大好きでした。

ワームといえば。

モリスワーム 、1988

これは、メディアで大きな注目を集めた最初のウイルスです。

また、1986年のコンピューター詐欺および虐待法における最初の米国の犯罪記録にもつながりました。

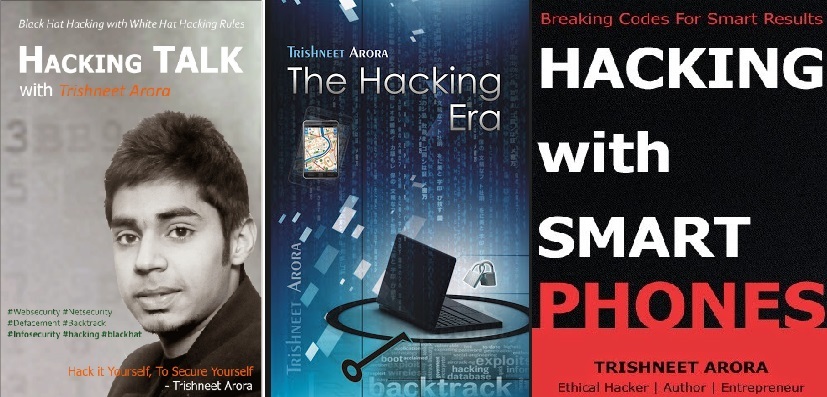

トリシュニートアローラ 、1993

インドの若いハッカーであるインドのミトニクは、本を多用し、インド政府、警察、調査局を擁護しています。

Trishneet Arora、The Hacking Era、スマートフォンでハッキングするTALKをハッキングする

ハッカーによるビデオ

誕生日おめでとう!

この出版物は、電力システム用のCADシステムを開発しているエジソンによってサポートされており、研究機関が画像認識用の数学的ニューラルネットワークアルゴリズムを含むソフトウェアモジュールの実装を支援しています。