おそらく既に理解されているように、情報セキュリティの分野におけるニュースの週刊ダイジェストのこの問題は、黄色の見出しとの戦いに当てられています。 研究者John Sawyerは、Foxconnが製造したAndroidベースのスマートフォンの多くのモデルに脆弱性を発見しました( ニュース 、 調査 )。 この脆弱性はメーカーのエラーが原因で発生し、一部のお客様には独自のバージョンのOSも提供されていました。root権限とスマートフォンへのフルアクセスを簡単に取得できるデバッグモジュールがありました。

おそらく既に理解されているように、情報セキュリティの分野におけるニュースの週刊ダイジェストのこの問題は、黄色の見出しとの戦いに当てられています。 研究者John Sawyerは、Foxconnが製造したAndroidベースのスマートフォンの多くのモデルに脆弱性を発見しました( ニュース 、 調査 )。 この脆弱性はメーカーのエラーが原因で発生し、一部のお客様には独自のバージョンのOSも提供されていました。root権限とスマートフォンへのフルアクセスを簡単に取得できるデバッグモジュールがありました。

間違いが深刻であることが判明したという事実にもかかわらず、Sawyerは彼の研究で「広報のために」脆弱性の使用に反対しました。好き。 したがって、ロゴ

運営

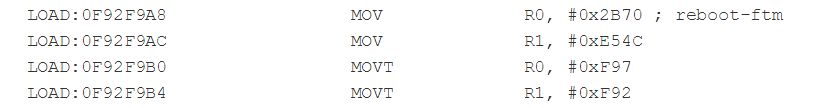

それと同じくらい簡単。 電話機をコンピューターに接続し、デバッガーを介していくつかのコマンドを入力するだけで完了です。 しかし、そうではありません。 研究者は、標準のadbコンソールからコマンドを入力できないことを発見し、必要な文字のシーケンスを電話に送信するようにソフトウェアをわずかに変更しました。 結果:デバッグモードで電話機を起動し、システムにフルアクセスします。 これにより、暗号化された情報を直接読み取ることはできませんが、ブルートフォースやその他の特殊なイベントの機会が多くなります。

それと同じくらい簡単。 電話機をコンピューターに接続し、デバッガーを介していくつかのコマンドを入力するだけで完了です。 しかし、そうではありません。 研究者は、標準のadbコンソールからコマンドを入力できないことを発見し、必要な文字のシーケンスを電話に送信するようにソフトウェアをわずかに変更しました。 結果:デバッグモードで電話機を起動し、システムにフルアクセスします。 これにより、暗号化された情報を直接読み取ることはできませんが、ブルートフォースやその他の特殊なイベントの機会が多くなります。

その結果、InFocusやNextBitなど、市場で最も有名なものではなく、完成したデバイスを購入するいくつかの第2層のメーカーが被害を受けました。 後者はすでに脆弱性をカバーするファームウェアアップデートをリリースしています。 この問題は、ファームウェアからiddqdレベルの権限を持つファクトリデバッグモードを削除するのを忘れたために、高い確率で発生しました。

ネットワークトラフィックの50%以上が暗号化されています

ニュース 。 トラッカー Mozilla Foundation。

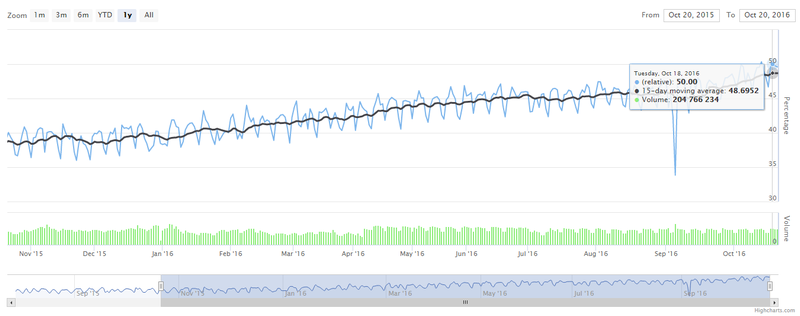

最初に、8月のダイジェストの1つで、暗号化されたトラフィックとクリアテキストで送信されたデータの量の比率のトピックを取り上げました。 それから、Torノードを提起した研究者からの数字でした。トラフィックの25%のみが暗号化された形式で送信されます。 しかし、Torは適切なツールではなく、理論上はブラウザー開発者からの統計値である必要があります。 Firefoxには、この目的のためにリアルタイム情報を配信するトラッカーもあります。

Mozilla Foundationによると、年間の暗号化トラフィックの割合(正確にはHTTPS経由で読み込まれたページの割合として測定)は10%増加し、50%近くになりました。 現時点では、10月13日

Android用Exchangeクライアントの脆弱性により、ユーザーパスワードが盗まれる可能性があります

ニュース 。 Rapid7ブログ投稿。

Rapid7の研究者は、Microsoft Exchangeメールサーバーへの接続をサポートし、仕事用メールへのモバイルアクセスに使用できるAndroidの9つの電子メールクライアントに重大な脆弱性を発見しました。 判明したように、メールクライアントはSSL / TLS証明書の有効性をチェックしませんでした。

これにより、クライアントに対する中間者攻撃を非常に簡単に整理できます。 たとえば、上記のスクリーンショットに示すように、ユーザーに準備済みのWiFiネットワークへの接続を強制し、トラフィックを傍受および復号化して、メールにアクセスするためのパスワードを取得できます。 この脆弱性は10月13日のクライアントアップデートで修正されており、このストーリーから不快な後味をお持ちの方は、特徴的な識別行を使用して、サーバーのログでこのクライアントからの接続を監視してください。 データ保護が存在するように見えますが、実際には存在しないという物語の素晴らしい例です。

他に何が起こった

IoTデバイスを攻撃するマルウェアであるMiraiのソースコードのリークにより、侵害されたデバイスの数が増加することが予想されていました。 通信プロバイダーのレベル3によると、感染したデバイスの数は20万台からほぼ50万台に増加しました。

深刻な脆弱性は、TrueCryptの分岐であるVeraCryptで修正されています。

21件の脆弱性は、Google Chromeの次のアップデートでクローズされます。

古物

タイポブート

Brainメソッドを使用した危険なウイルスは、ハードドライブとフロッピーディスクから読み取るときに、それらのブートセクターに感染します(int 13h、ah = 2)。 ディスクは標準的な方法で配置されます。 8086プロセッサのみで実行されるMOV CS、AX(セグメント間JMP)コマンドが含まれているため、IBM PC / XTコンピューターでのみ機能し、int 13h、17hをフックします。 プリンターに表示される文字を置き換えます。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 さちえ103

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。