保護されていないサブドメインはビジネスに深刻なリスクをもたらします。最近、ハッカーがサブドメインを使用して保護を回避するという事件が数多く発生しています。

一連のインシデントの最後の場合、 Vineサイトコードはすべて、 安全でないサブドメインからダウンロードできます。

あなたがサイトの所有者であるか、情報セキュリティの問題を研究している場合は、次のツールを使用して、任意のドメインのサブドメインを見つけることができます。

翻訳者から:

これらのツールが、 仮想サーバーと専用サーバーに情報を保存するのに役立つことを願っています。

ツールリスト:

1. Censys

まず、サブドメインを検索するために、通常はCensysを使用します。 サブドメインに加えて、さらに多くの興味深いものを見つけることができます。

- IPデータ( 実際のIPアドレスを見つけるのに役立つ場合があります );

- 証明書情報;

- オープンポート

- SSL / TLSハンドシェイクプロトコルと暗号化アルゴリズム(弱い暗号/プロトコルを検索する場合に便利)。

ドメイン情報の概要がわかります。

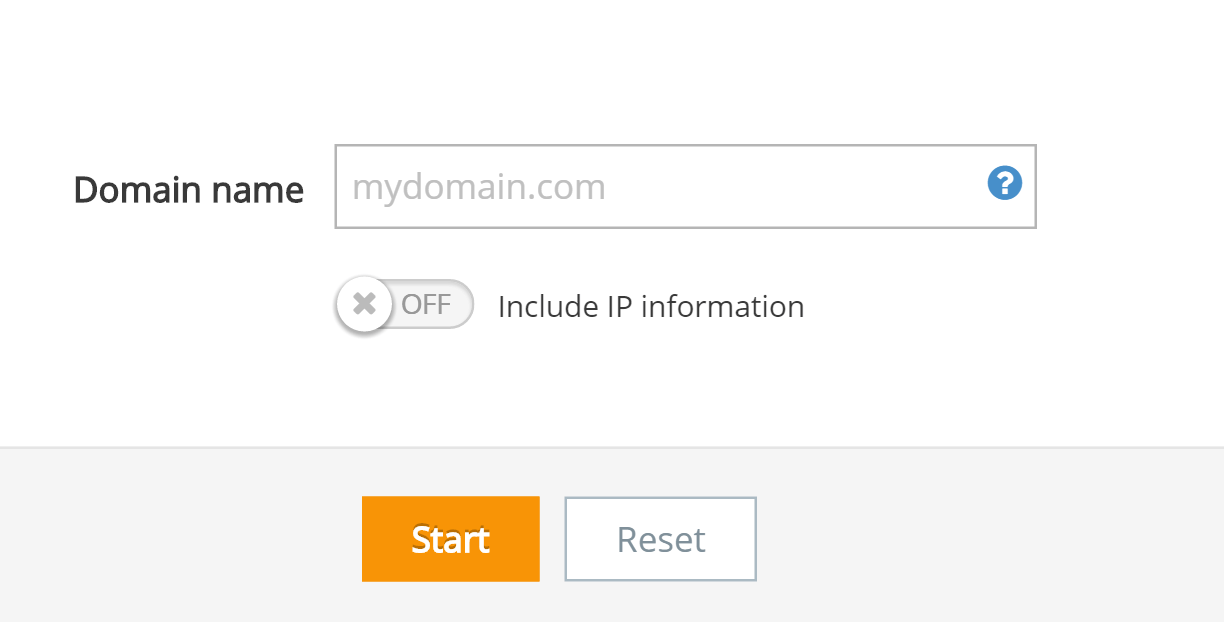

2.ペンテストツール

Pentest-Toolsを使用すると、サブドメインの検索時にいくつかの方法を使用できます。たとえば、DNSゾーンの転送、単語のリストに基づくDNSの列挙、検索エンジンの使用などです。

検索結果はPDF形式で保存できます。

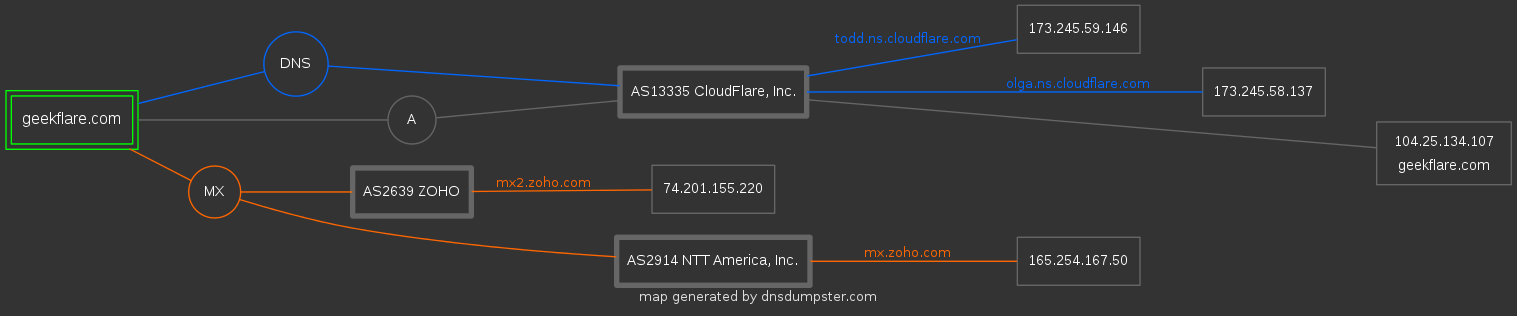

3. DNSダンプスター

DNS Dumpsterは、ドメインおよびホスト情報を見つけるためのツールです。 プロジェクトの作成者はHackerTarget.comです。

サブドメインだけでなく、DNSサーバー、MXおよびTXTレコードに関する情報を検索したり、ドメインに関する情報をグラフィカルに表示したりできます。

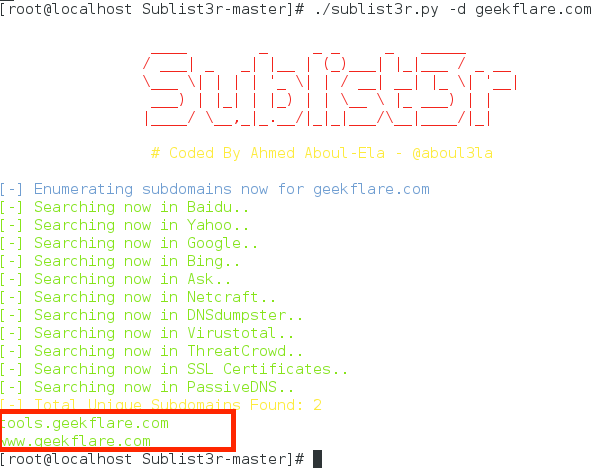

4. Sublist3r

Sublist3rは、検索エンジンを使用してサブドメインを検出するためのPythonツールです。 Sublist3rは現在、Google、Yahoo、Bing、Baidu、Ask、Netcraft、Virustotal、ThreatCrowd、DNSdumpster、およびPassiveDNSをサポートしています。

Sublist3rはPythonバージョン2.7のみをサポートし、いくつかのライブラリに依存しています。

このツールは、Windows、CentOS、RedHat、Ubuntu、Debian、およびその他のUNIXベースのOSで使用できます。 以下はCentOSの例です。

- Linuxサーバーに移動します。

- Sublist3rの最新バージョンをダウンロードする

wget https://github.com/aboul3la/Sublist3r/archive/master.zip

ダウンロードしたファイルを解凍します。

unzip master.zip

- 新しい「Sublist3r-master」フォルダーが作成されます。

前述したように、yumコマンドを使用してインストールできる次の依存関係が存在します。

yum install python-requests python-argparse

これで、次のコマンドを使用してサブドメインを検出する準備ができました。

./sublist3r.py -d yourdomain.com

ご覧のとおり、このツールはサブドメインを検出しました。

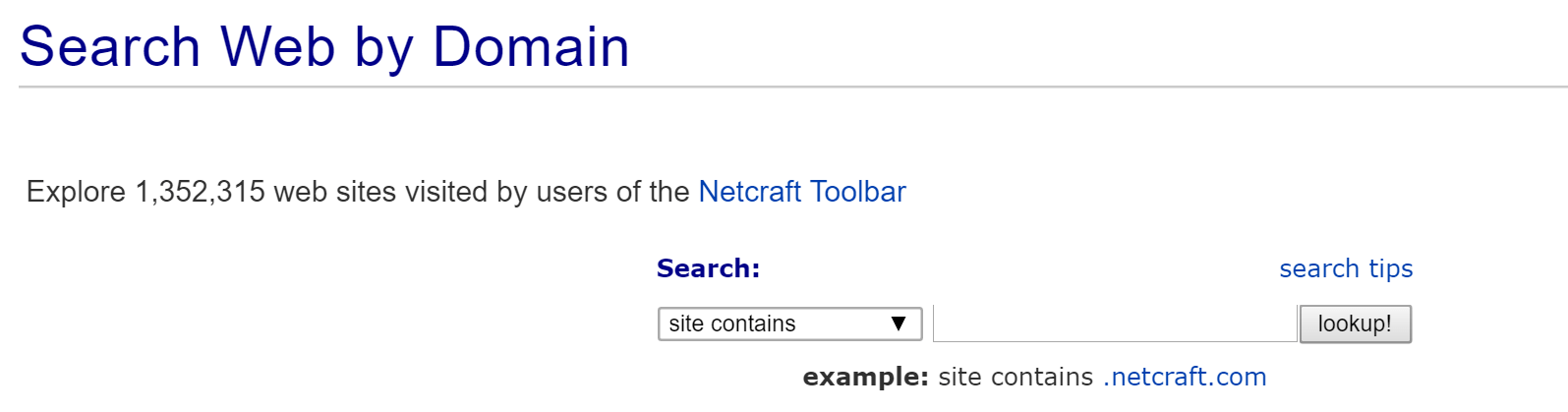

5. Netcraft

Netcraftには大規模なドメインデータベースがあるため、開いているサブドメイン情報を探すときに無視しないでください。

検索結果には、ドメインとサブドメインに関するすべての情報が含まれます。これには、最初に表示した日付、アドレスの範囲、オペレーティングシステムに関する情報が含まれます。 サイトに関する詳細情報を取得する必要がある場合は、サイトレポートを開くだけで、テクノロジー、評価などに関する多くの情報が提供されます。

6. CloudPiercer

CloudPiercerは、ドメインのサブドメインが存在するかどうかに関する情報を検索するときに役立つ場合があります。 ちなみに、CloudPiercerは、サイトの実際のIPアドレスが保護されているかどうかを調べるための素晴らしく簡単な方法ですIPアドレスに関する公開情報は、サイトをDDoS攻撃に対して脆弱にします。

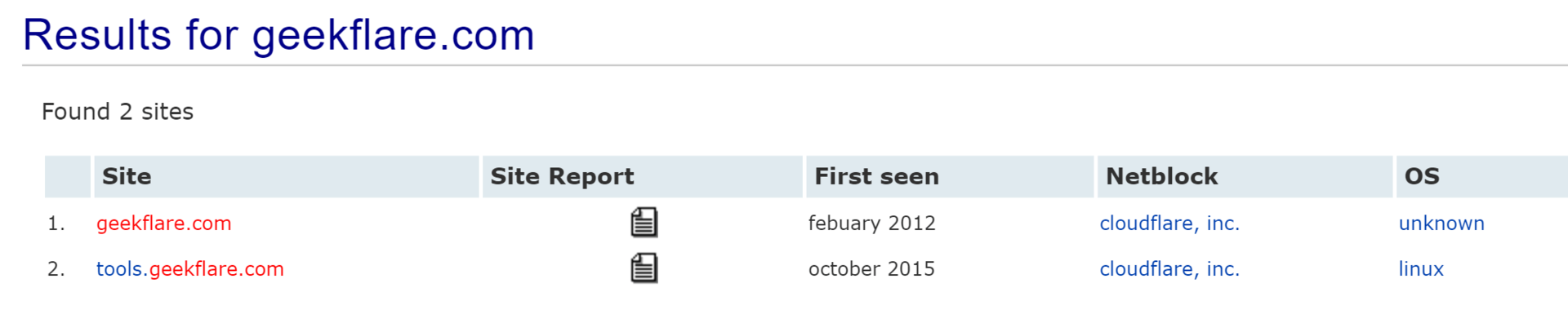

7.検出する

Detectifyは、ドメインを所有している場合にのみ、数百語の定義済みリストによってサブドメインを検索します。 ただし、登録済みのDetectifyユーザーの場合、設定の概要セクションでサブドメイン検出機能を有効にできます。

8.サブブルート

SubBruteは、最も一般的で正確なサブドメイン列挙ツールの1つです。 プロジェクトはコミュニティによって開発され、パブリック識別子をプロキシとして使用するため、SubBruteはターゲットDNSサーバーにトラフィックを送信しません。

これはオンラインツールではないため、コンピューターにインストールする必要があります。 SubBruteは、WindowsまたはUNIXシステムで使用できます。 プログラムのインストールは非常に簡単です。 以下は、CentOS / Linuxの例です。

- Linuxサーバーにログインします

- SubBruteの最新バージョンをダウンロード

wget https://github.com/TheRook/subbrute/archive/master.zip

- ダウンロードしたzipファイルを解凍します

unzip master.zip

新しいsubbrute-masterフォルダーが作成されます。 フォルダーに移動し、必要なドメインでsubbrute.pyを実行します。

./subbrute.py yourdomain.com

操作には数秒かかり、見つかったサブドメインが表示されます。

9.ノック

Knockは、サブドメインを検出するためのもう1つのPythonツールです。 Python 2.7.6でテストされています。 Knockは、単語のリストからターゲットドメインのサブドメインを見つけます。

- KnockはLinux OSにインストールできます。

wget https://github.com/guelfoweb/knock/archive/knock3.zip

- unzipコマンドでダウンロードしたzipファイルを解凍します

unzip knock3.zip

- その結果、新しいフォルダー「knock-knock3」が作成されます。

- フォルダーに移動し、次のコマンドを使用してインストールします

python setup.py install

インストール後、次のようにサブドメインを検索できます。

./knockpy.py yourdomain.com

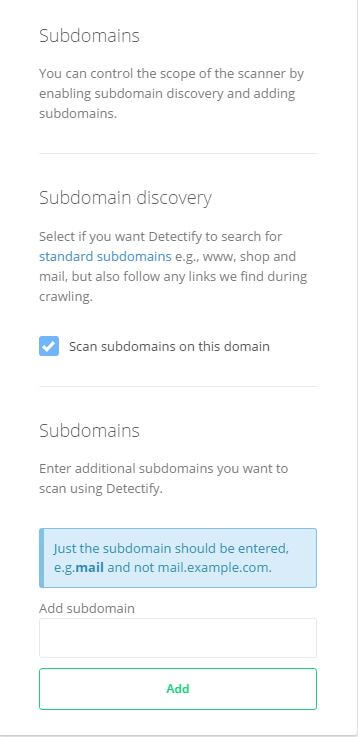

10. Kali LinuxのDNSRecon

Kali Linuxは、情報セキュリティを評価するための優れたプラットフォームであり、追加のツールをインストールしなくてもDNSReconを使用できます。

DNSReconは、ゾーンの変更、共通DNSレコード、テンプレート処理、PTRレコードなどのすべてのNSレコードをチェックします。

DNSReconを使用するには、次のコマンドを実行するだけです

dnsrecon –d yourdomain.com

上記のツールを使用して、情報セキュリティの評価に関する作業の一環として、ターゲットドメインのサブドメインを検出できることを願っています。 一番気に入ったものを教えてください。

私は最近、344のホストについてのさまざまなフォーラムからPoisk.Hostingを収集し、8.5万件以上のレビューを収集したプロジェクトを開始したことを思い出してください。 仮想サーバーは引き続きVDS.menuで、仮想ホスティングはSHARED.menuで見つけることができます。