. , , , . , .

, , : , , . , , .

, USB- - ( – ).

, , 2 .

- , PIN-. . , .. .

- (/ ). “ ” , . , .. .

.

- PIN- , PIN- , .

- , (, ).

, “ ” , . , . . .

, , . , , .

- . , . . “” . , . . .

- USB-CCID.

- . , , .

- USB-CCID.

- . , , , ( ) , . :

- “”, PIN-. ;

- PIN- , “” . PIN-.

, . , « » , , -, USB, .

. - “”, PIN-. ;

:

- ;

- ;

- ;

- ;

- .

, . . . , .

, . . , «» 14 2016 . . , , , PIN- . .. , .

.

- -, .

- Trust Screen- , .

-

-, , , ( ) ( ) , . - - , , , . , , . . , , . , , - , , , . , - , . , .

, , . “”, “”, Google:

, , , – , , .

Trust Screen-

Trust Screen-, , , () . , – ( ) , , . Trust Screen- :

- .

- Trust Screen-.

- Trust Screen- .

- , .

, .

. , Trust Screen-. , , , . .

, , Trust Screen- . – “ ” . , . , . 100 90 , 10 100.

Trust Screen- . . .

“ ” , . “ ”, . , “ ” , .

-

少し前に、Trust ScreenデバイスAntifraudターミナルを市場に投入しました。 この製品はVASCOと共同で開発され、実績のあるDIGIPASS 920デバイスに基づいており、世界中で100万個以上販売されています。 Antifraudターミナルの外観が非常に似ているのはこのためです。

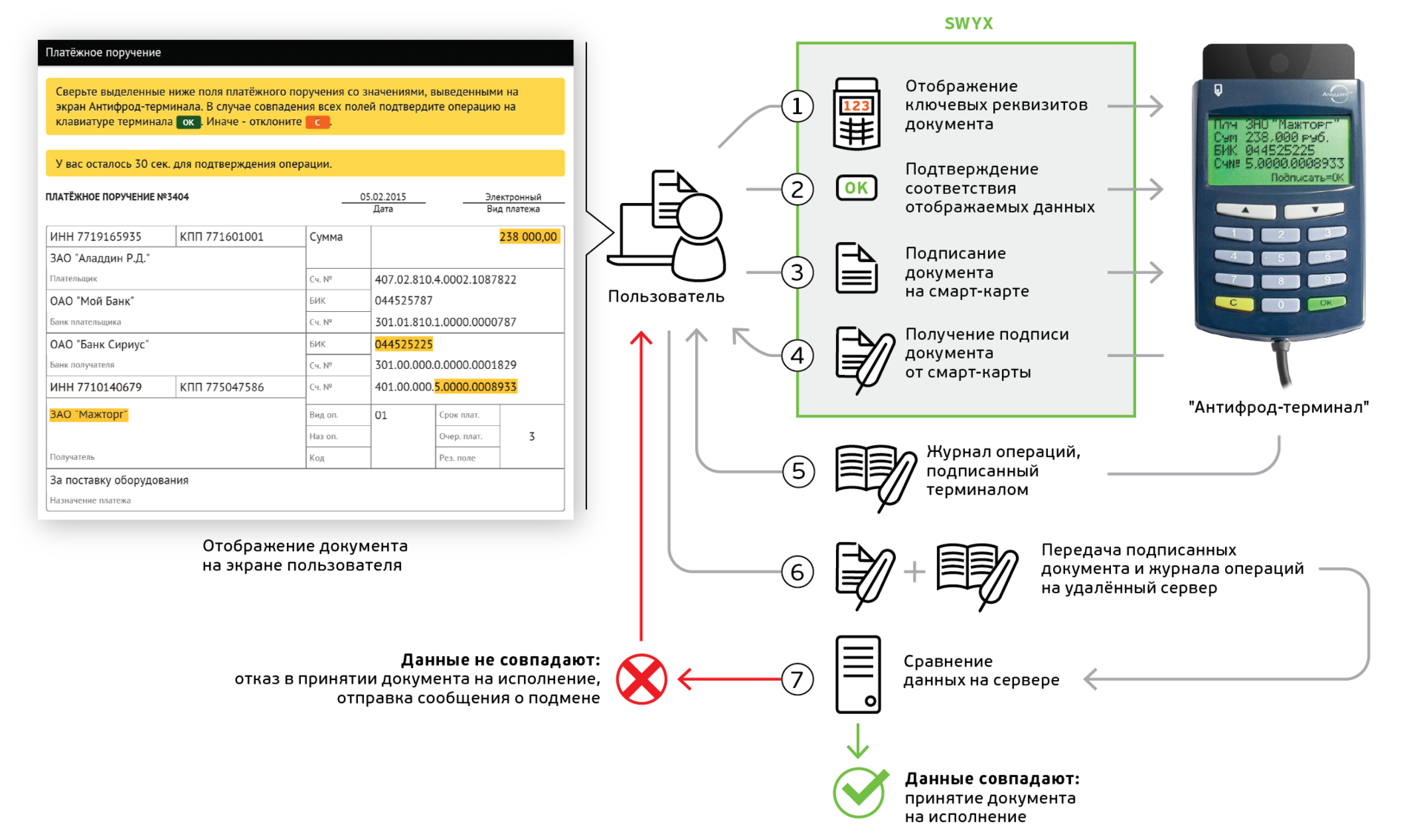

Antifraud端末の機能は、デバイスが次のことを行うことです。

- 内部トランザクションログを保持します。 このログには、デバイスの画面に表示され、ユーザーがデバイスのキーボードの「OK」ボタンを押して確認した情報が記録されます。

- ロシアの暗号化を実装する独自の暗号化チップが含まれています。

- このチップ上の独自の電子署名の操作ログに署名します。

操作ログはデバイスに永続的に保存されません。 詐欺防止端末は、いわゆるいわゆる SWYXモードデバイス。 SWYXは、「実行するものに署名する」の略です-実行中のものに署名します。 SWYXモードの終了時に、端末は自身のESログに署名し、署名とともにアプリケーションソフトウェアに返します。 SWYXモードを制御するために、アプリケーションソフトウェアが端末に送信する特別なコマンドがあります。

クライアントに発行する前に、不正防止端末は、公開鍵を参照して銀行の会計システムに登録されます。 端末の対応する秘密鍵は回復不能であり、端末に組み込まれた暗号化チップに保存されます。

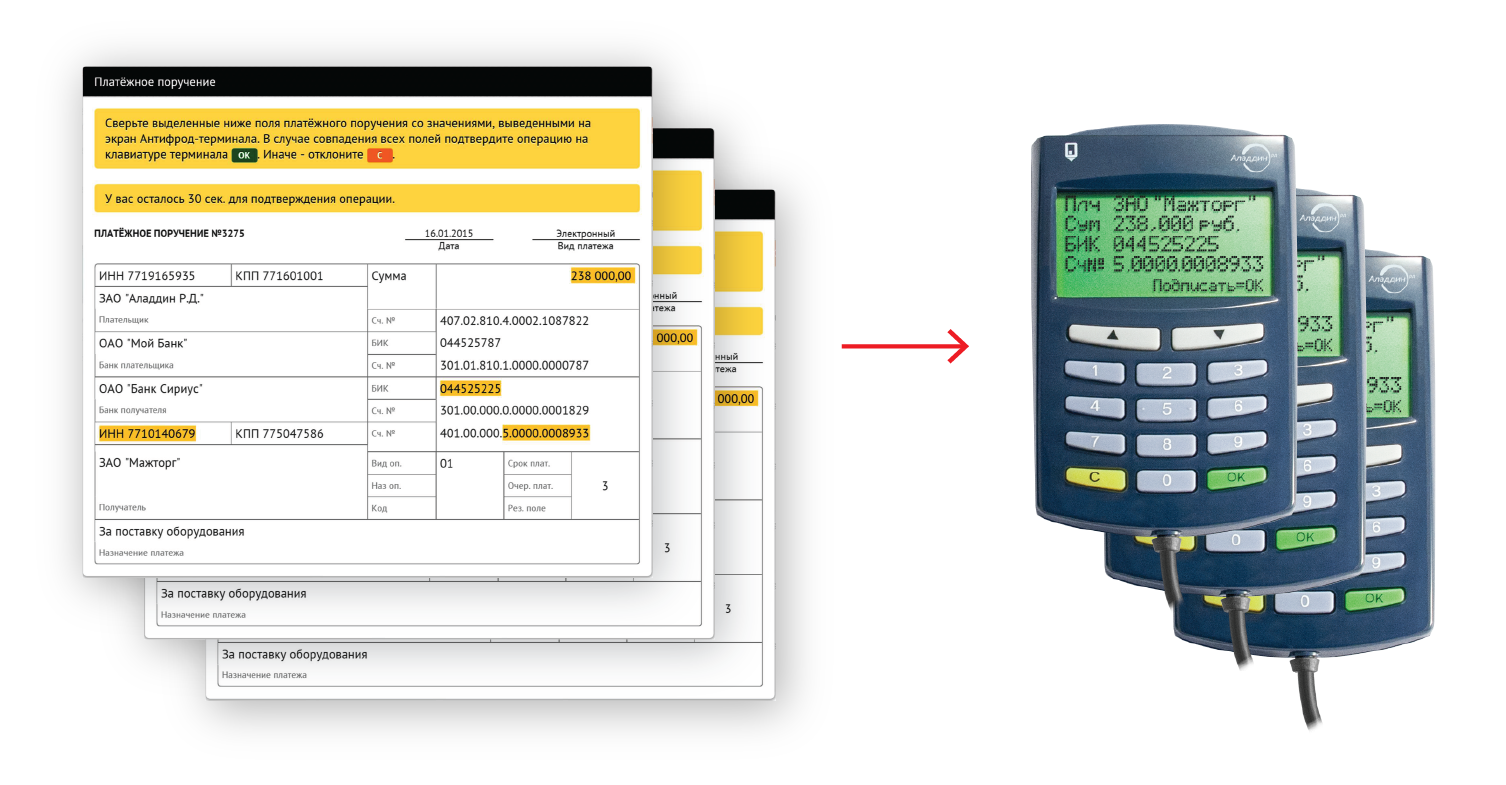

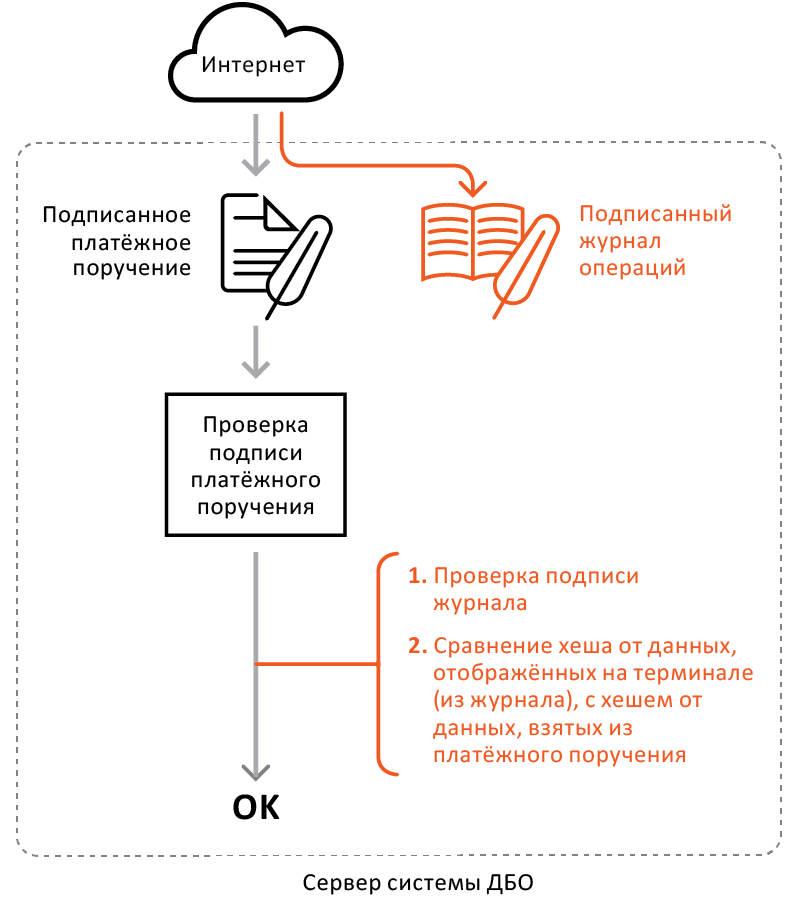

Antifraudターミナルでドキュメントに署名し、その主要な詳細を確認した後、クライアントアプリケーションソフトウェアは、署名されたドキュメントだけでなく、署名されたトランザクションログもサーバーに送信します。 サーバーは、ドキュメントの署名とジャーナルの署名を検証します。 ジャーナルの署名を検証することにより、ユーザーが信頼できる登録済み端末で作業していることを確認し、クライアント側のデバイスの改ざんを防ぐことができます。 端末認証後、サーバーは、Antifraud端末でユーザーによって確認された詳細(端末によって署名されたジャーナルから)を使用して、署名されたドキュメントの詳細を確認し、一致する場合、実行のためにドキュメントを受け入れます。

トランザクションログは、競合状況を分析し、インシデントを調査できるように、銀行サーバーに保存されます。

そのようなジャーナルの存在は、顧客が確認手順により注意を払うための追加の動機でもあります。これは、その後、ジャーナルが銀行によって証拠ベースとして使用できるためです。

「顧客の怠laz」から保護するために、Antifraudターミナルには、ターミナル画面に表示されているすべてのデータをユーザーが読み取ったという追加の制御機能があります。 データが1つの画面に収まらない場合、端末はユーザーが最後までスクロールするまで操作を確認できません。 これは証拠ベースの観点からも重要です。そのような実装では、必要に応じて、ユーザーがすべてのデータを最後まで個人的にスクロールし、すべての詳細を確認し、すべての詳細を熟知して操作を確認したことを証明できるためです

トランザクションログの銀行への再送信に対する保護

不正防止端末操作ログには、支払い文書の識別子を保存するための特別な参照フィールドが含まれています。 支払文書を作成して保存するとき、サーバーはそれに識別子を割り当てます。 Antifraud端末でこのドキュメントの詳細を確認すると、クライアント側のアプリケーションソフトウェアはコマンドを呼び出します。コマンドのパラメーターにはこの識別子が含まれます。 端末は、クライアントがデバイスで確認したデータとともに、この識別子を[参照]フィールドのログに書き込みます。 ジャーナルをチェックするとき、サーバーはさらに、サーバー上の支払いドキュメントの識別子がジャーナルの参照フィールドの識別子と一致するかどうかをチェックします。

このような実装により、雑誌の傍受から身を守ることができ、すでに承認されたドキュメントのコピーと一緒に再掲載を試みることができます。 このような賦課は、アカウントの破壊につながる可能性があります。 ただし、この識別子により、仕訳帳が支払文書の特定のインスタンスに確実にバインドされます。

Antifraudターミナルの新しいバージョンは、すべてのタイプのESツールをサポートします

電子署名の手段としての不正防止端末の最初のバージョンは、デバイスに直接接続されたスマートカードでのみ機能することができました。 しかし、長年のロシア市場では、ソフトウェア暗号化情報保護ツールおよび/またはUSBトークンの形で作られたESツールのかなり大きなインストールベースが蓄積されてきました。 そして、新しいタイプの電子資金への移行には、銀行と最終顧客の両方に時間と追加費用が必要です。

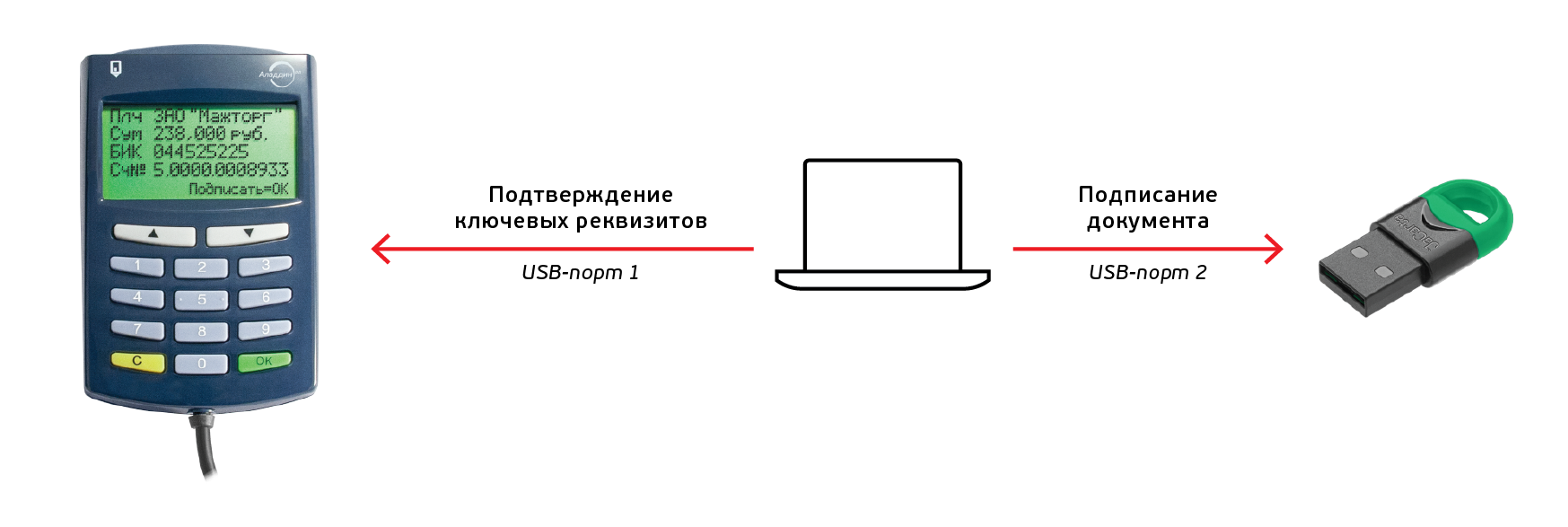

この点で、使用されるESのタイプに制限を課さないAntifraudターミナルの新しいバージョンを開発しました。 これは、レジストリまたは通常のUSBフラッシュドライブにキーを保存するソフトウェア暗号化情報保存ツール、疎外されたUSBトークンにESキーを保存するソフトウェア暗号化情報保護ツール、および回復不能なESキーを持つUSBトークン、およびISO 7816スマートカードです。

どのようにしてこれを達成できましたか? Antifraud端末のアーキテクチャにより、Antifraud端末の確認機能から文書署名機能を完全に分離することが可能になりました。 ESツールの使用は、不正防止ターミナルとは独立して実行されます。 ESツールは、Antifraud端末の存在については何も知りません。また、Antifraud端末は、使用されるESツールのタイプについて何も知りません。必要ありません。

USBトークンがESツールとして使用される場合、1つのPC USBポートに接続され、Antifraudターミナルは別のポートに接続されます。 アプリケーションソフトウェアは、電子署名の手段としてUSBトークンを使用し、ドキュメントの重要な詳細の信頼できる確認の手段としてAntifraudターミナルを使用します。

グループ事業

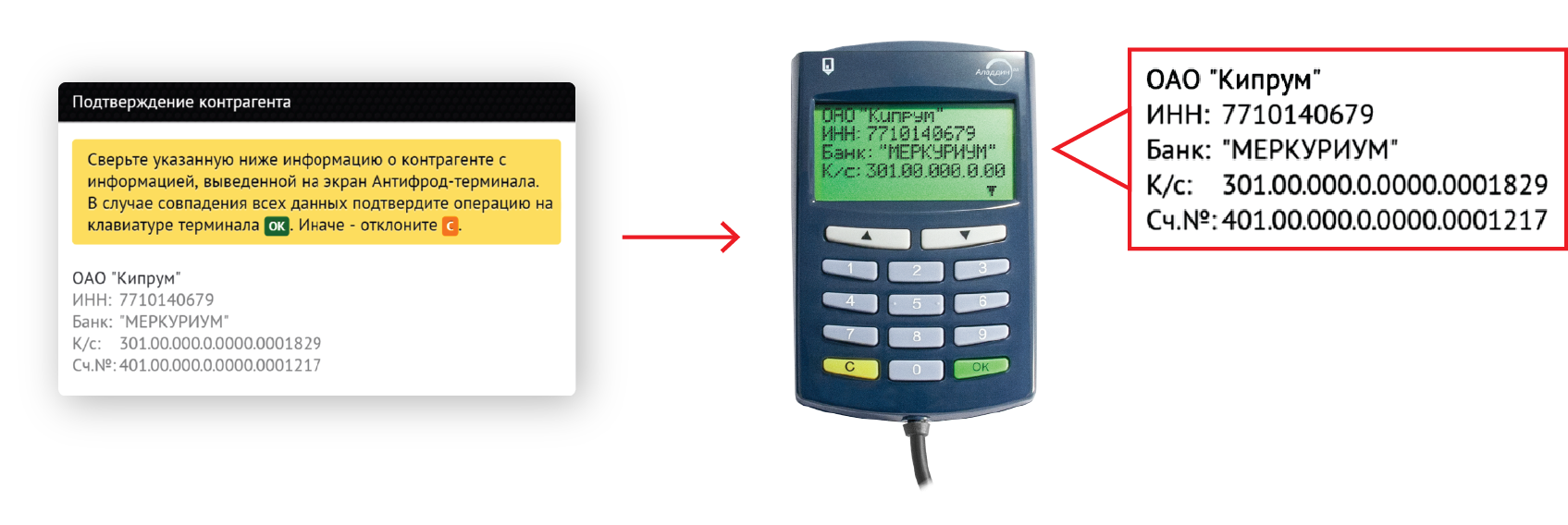

端末で確認する必要があるドキュメントを減らすには、信頼できる相手の「ホワイトリスト」を使用する必要があります。

Antifraudターミナルでは、このようなリストを安全に作成および変更できることが重要です。 このため、作成を含む「ホワイトリスト」の変更に関連するすべての操作は、Antifraud端末で確認するのに十分です。 これにより、サイバー犯罪者によるホワイトリストへの不正な変更から保護されます。

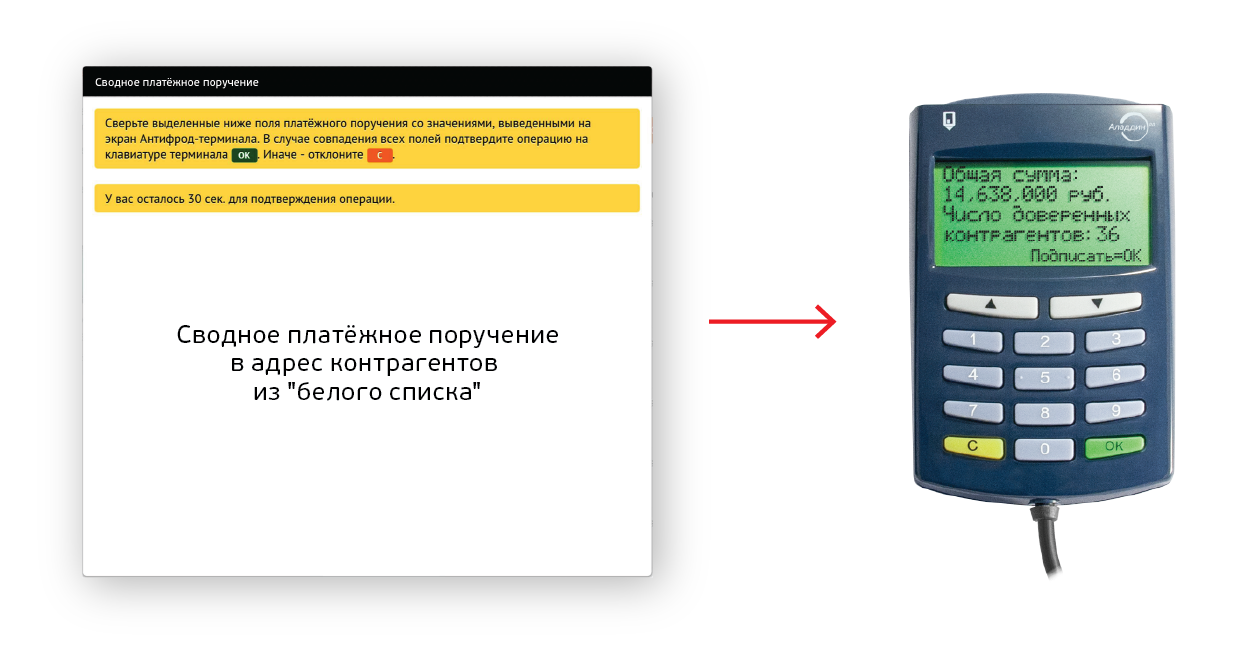

グループ操作を実行する場合は、「ホワイトリスト」に含まれるすべての取引先への統合支払い注文と、「ホワイトリスト」に含まれない取引先の住所への各注文を確認するだけで十分です。

統合支払い注文には次が含まれます。

- 「ホワイトリスト」からの受取人への支払い総額。

- そのような受信者の数またはそのリスト。

このような統合された支払い注文の確認により、信頼できる取引相手(税など)に有利に会社のアカウントを空にすることを目的とした攻撃から身を守ることができます。

クライアントは、端末で残りの支払い注文のそれぞれに署名して確認します。

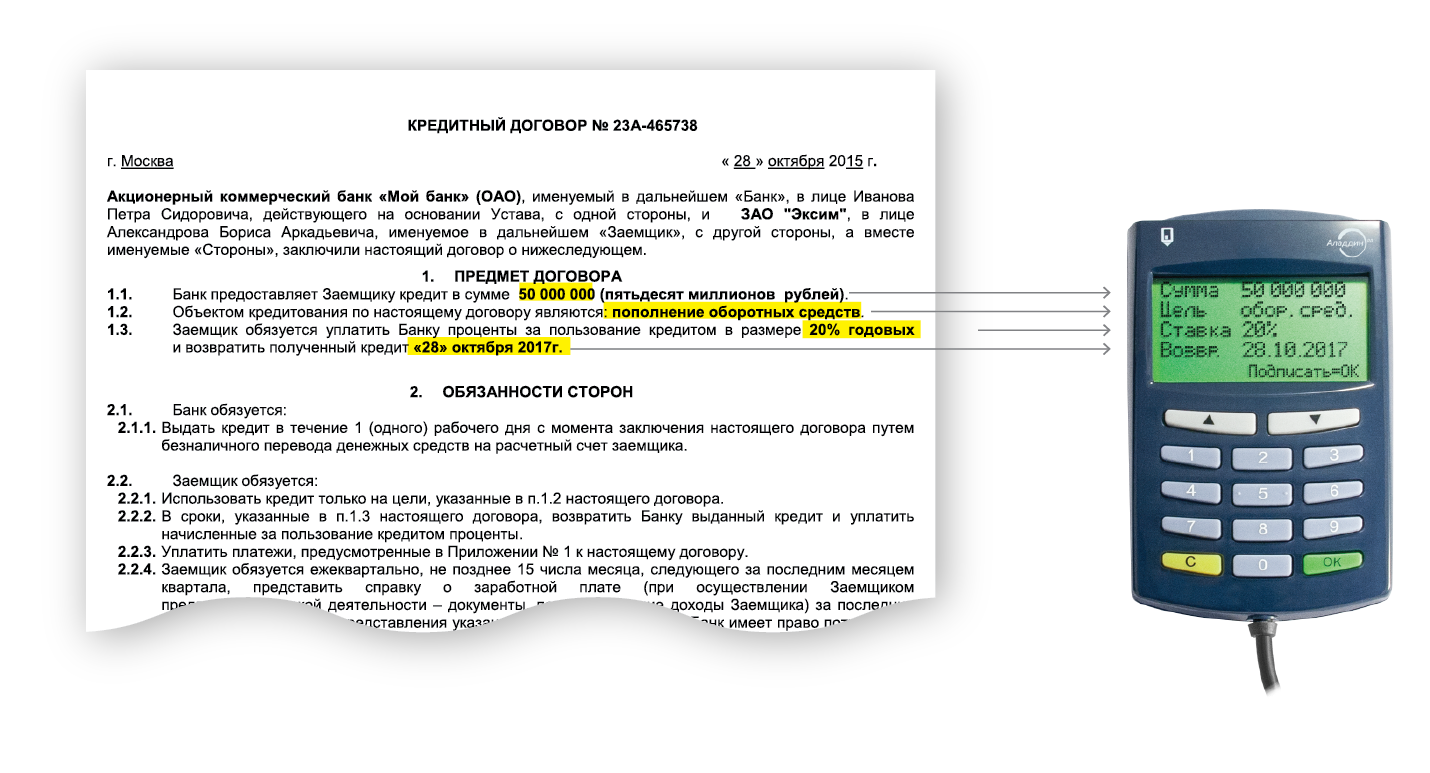

任意のドキュメントに署名する

Antifraudターミナルを使用すると、画面に最大400文字のテキストデータを表示できます。

これにより、支払文書だけでなく、任意の非構造化文書の署名操作も確認できます。 そのような文書については、そのような文書の主要なデータを不正防止端末に表示する必要があります。これは、たとえば、契約、契約の必須条件である可能性があります。 例:

署名操作が確認操作から論理的に分離されているという事実により、この文書またはこの文書からのハッシュを含む構造ではなく、実際の文書に署名することは依然として可能です。 これにより、ユーザーは、個人アカウントでドキュメントに署名した後、実際の署名済みドキュメントと、この実際のドキュメントとは別に署名を見ることができます。

サーバーの不正防止システムと不正防止端末を共有することの利点

サーバーの不正防止システムを検討する場合、たとえば単純な電子署名を使用して行われた疑わしいトランザクションを検出した場合、クライアントに連絡して操作を確認または拒否することが必要になることに注意してください。 既に述べたように、電話によるクライアントへの呼び出しは、サイバー犯罪者が呼び出しを自分の電話にリダイレクトし、クライアントの音声のクローンを作成することさえできるため、動作がクライアントによって確認されることを保証しません。

説明されている疑わしいトランザクションの確認の問題は、不正防止端末によって正常に解決できます。 操作を確認する必要性についてクライアントに通知し、Antifraudターミナルを介してこの確認を要求するだけで十分です。

Antifraud端末をアプリケーションソフトウェアに統合する機能

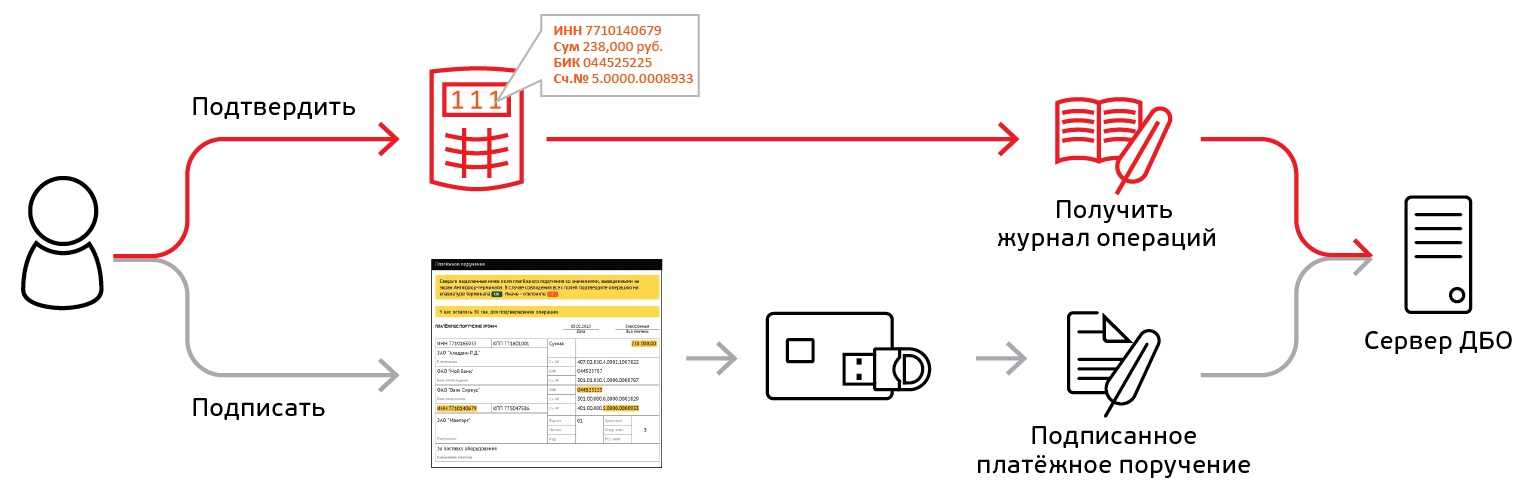

端末をアプリケーションソフトウェアに統合すると、クライアント側とサーバー側で改善が行われます。

統合機能は、改善によって支払い文書への署名の現在の実装が変更されることはなく 、それを補完することです。

ドキュメントの通常の署名の前に、アプリケーションプログラムはさらに:

- ドキュメントの主要な詳細を含むテキスト文字列(最大400文字)を生成します。

- このテキスト文字列をAntifraud端末に送信し、ユーザーの確認/拒否を受け取ります。

ドキュメントの通常の署名後、アプリケーションプログラムはさらに次のことを行います。

- Antifraudターミナルから操作ログを要求します。

- 操作ログと署名されたドキュメントをRBSサーバーに送信します。

サーバーは、クライアントから支払い文書だけでなく、署名付きトランザクションログも受信します。

ドキュメント署名の通常の検証の後、アプリケーションプログラムはさらに次のことを行います。

- ジャーナルの署名を検証し、それにより端末の厳格な認証を実行します。

- クライアントが端末画面で確認する必要がある支払文書のデータからハッシュを計算します。

- 計算されたハッシュと操作ログからのハッシュを比較します。

- 不一致がある場合、ドキュメント処理はブロックされます。

操作ログはクライアントプロファイルに保存されます(競合の解析時に必要)。

したがって、クライアントがこの特定のドキュメントを受信し、それを確認し、その端末で署名を確認した(名前で銀行で受信した)法的に重要な証拠ベース(強化された電子署名付き)がサーバー上に形成されます。

Antifraudターミナルをアプリケーションソフトウェアに統合するために、2種類の開発者キットが用意されています。

- JaCarta SDK-デスクトップアプリケーションへの統合用(リクエストに応じて利用可能) 。

- JC-WebClient SDK-すべての一般的なブラウザをサポートするWebアプリケーションへの統合用。