この記事では、最も有名な暗号化ファミリーの1つであるLockyのトリックを見ていきます。

最近(7月にAviraの同僚がこれを報告しました)、暗号通貨の作成者はオフラインモードを含む新しい機能を追加したため、マルウェアはサーバーに接続せずにファイルを暗号化できるようになりました。 この場合、弱点はキーであり、ファイルが暗号化される各コンピューターで同じですが、何らかの理由で暗号化サーバーがC&Cサーバーを利用できない場合にのみ、単一のキーが使用されます。

しかし今、 著者はコンピューターへの感染方法を変更しました。 通常、このような攻撃では、暗号化プログラムをダウンロードして起動する小さなブートローダートロイの木馬を使用します。 たとえば、攻撃がjavascriptファイルを使用する場合、通常、小さな実行可能ファイルがダウンロードされます。このファイルは、暗号化プログラムを取得して実行するためにのみ必要です。 前述したように 、サイバー犯罪者は常にセキュリティソリューションによる検出を回避するためにさまざまな変更を行っています。

新しい攻撃の拡散

この場合、攻撃が電子メールで拡散されたときに、「utility_bills_copies .js」と呼ばれるjavascriptファイル内に含まれるzipファイル形式のサンプルが多数見られました。 ただし、異なる名前とファイルタイプを使用する異なるバージョンがあります。例:

内部には次のファイルがありました。

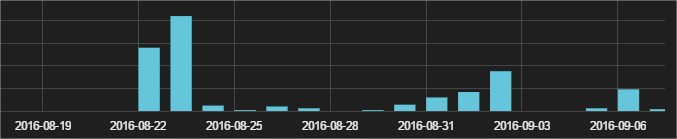

ブートローダートロイの木馬のある部分を逃し、スクリプトはDLL形式のLockyバージョン(ブートローダーを使用する場合、ほとんどの場合、ダウンロードされたファイルはEXE)を受け取り、rundll32.exe Windowsを使用するときに実行されました。 このオプションを使用した最初の会議は8月22日に行われ、著者はまだこの戦略を使用しています。 ご覧のとおり、サイバー犯罪者は毎週新しい攻撃の波を起こしています。

最も影響を受けた国

アフリカとアジアでも発生しましたが、主に南北アメリカとヨーロッパで数百件の感染の試みがありました。 そのような攻撃が非常に効果的である場合、おそらく数週間のうちにその数が増加するでしょう。 以下に、このLockyオプションのいくつかのハッシュを含むリストを見つけることができます。

ransomware_list3(3)

記事の著者:Louis Corrons