多くの場合、電子署名キーの証明書を発行するとき、回復不能なキーを持つトークンの強迫的なPRを観察できます。 認定センターのベンダーは、 CryptoPRO CSP暗号化情報保護システムと非リムーバブルキーを備えたトークン( Rutoken EDSまたはJaCarta GOST )を購入することにより、トークンによるキーの盗難を100%防止する認定暗号化情報保護証明書を受け取ることを保証します。 しかし、本当にそうですか? この質問に答えるために、簡単な実験を行います...

テストベッド構成

電子文書管理(EDO)に関与するマシンに典型的な構成のテストベンチを組み立てます。

- OS Windows 7 SP1

- 暗号通貨保護ツールCrypto PRO CSP 3.9.8423

- Windows(x86およびx64)用のRootokenドライバー。 バージョン:2016年6月20日からv.4.1.0.0、WHQL認定

- JaCartaシングルクライアントとJaCarta SecurLogon。 バージョン2.9.0ビルド1531

- CryptoARM Standard Plus 5バージョン5.2.0.8847。

テストには、取り外し不可能なキーを持つトークンが使用されます:

- ルートケンEDS。 バージョン02/19 / 14.00(02)

- JaCarta GOST。 モデル番号JC001-2.F09 v2.1

テスト方法

EDIの組織の主要なドキュメントの情報セキュリティ管理者による一般的な準備プロセスをシミュレートします。

- 秘密鍵コンテナと公開鍵証明書の要求が生成されます。

- 認証センターでの認証手続きに合格すると、リクエストから証明書が取得されます。

- 証明書と秘密キーコンテナは、すぐに使用できるキー情報を形成します。 媒体に記録されたこのキー情報は、 元のキードキュメントと呼ばれます 。

- コピーは、使い捨てのメディアに記録されているオリジナルのキードキュメントから作成され(以下、これらを作業キードキュメントと呼びます)、許可されたユーザーに送信されます。

- 必要な数の作業キードキュメントが作成された後、 元のキードキュメントは破棄されるか、暗号情報保護機関に寄託されます。

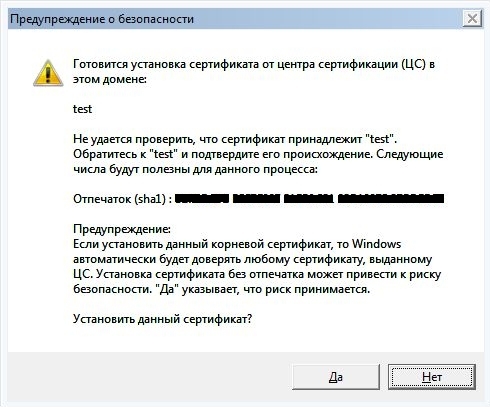

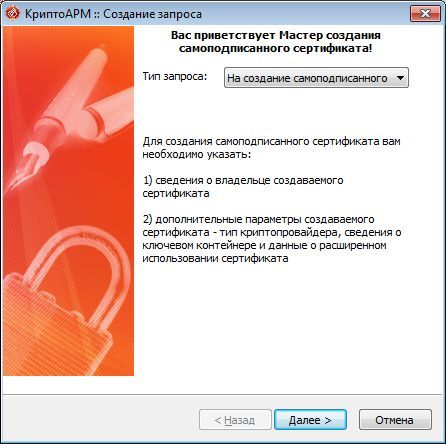

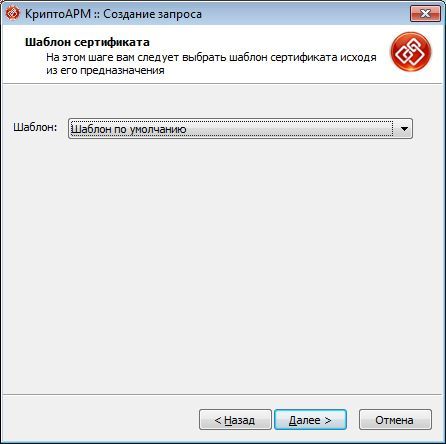

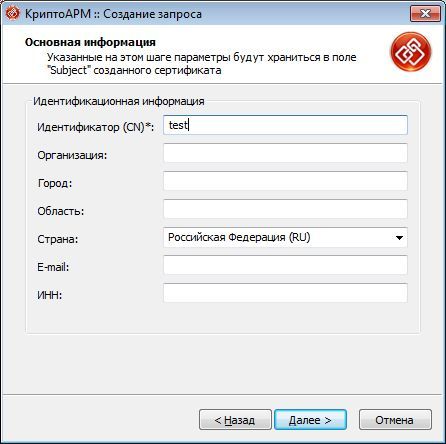

この場合、認証センターのサービスは使用しませんが、自己署名証明書付きのキーコンテナーを生成し、コンピューターレジストリ(キー情報を生成するワークステーション)に配置します 。これが元のキードキュメントになります 。 次に、キー情報をRutoken EDSおよびJaCarta GOSTにコピーし、有効なキー文書を作成しました 。 その後、レジストリからキーコンテナを削除して、 元のキードキュメントを破棄します。 最後に、作業中のキードキュメントからレジストリにキー情報をコピーしてみます。

テスト中

1. 元のキードキュメントを作成します。

説明

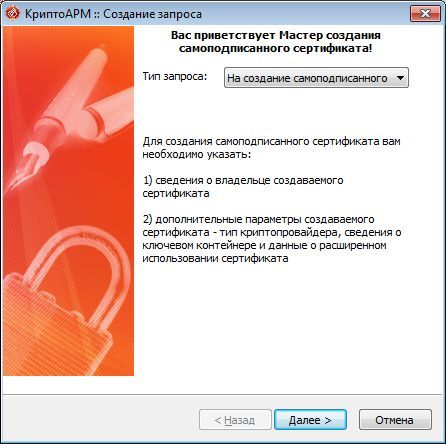

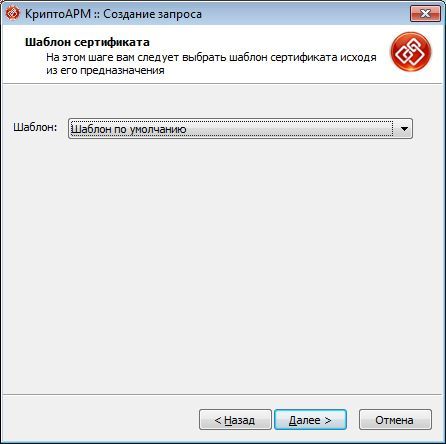

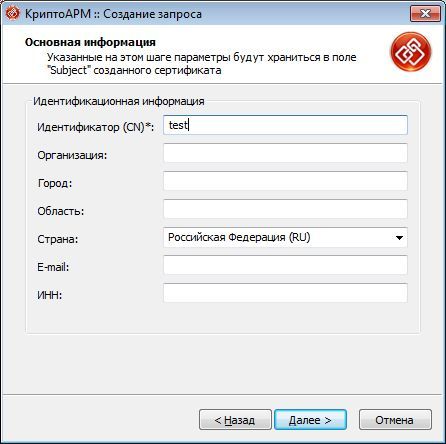

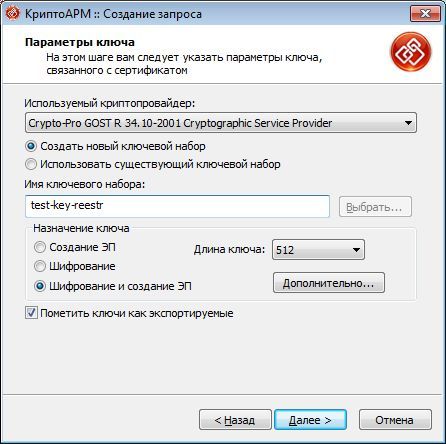

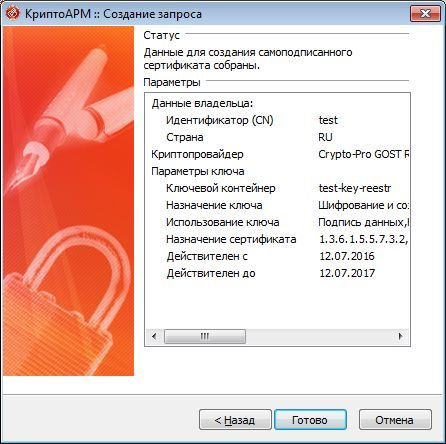

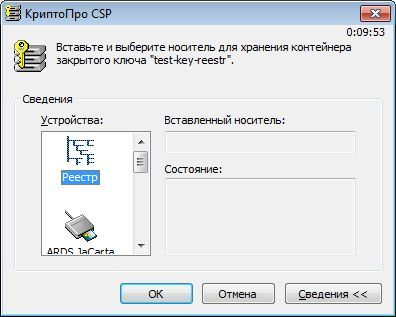

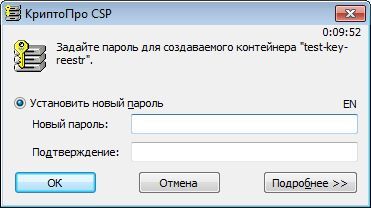

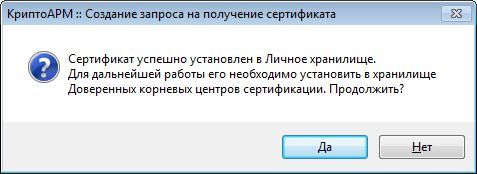

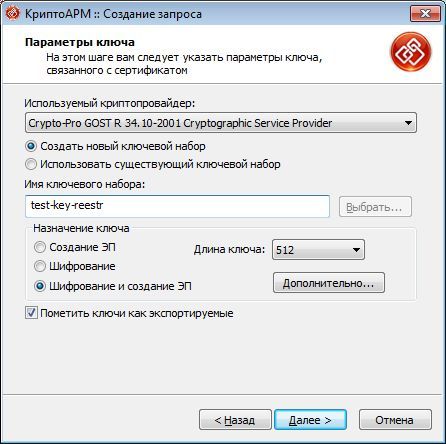

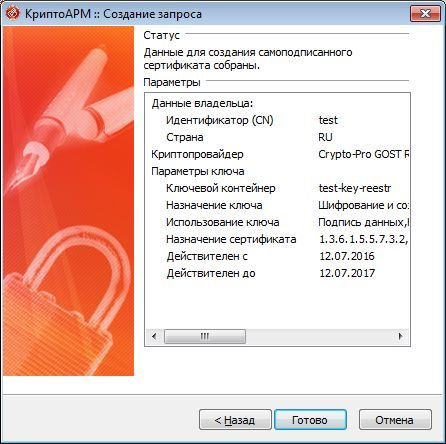

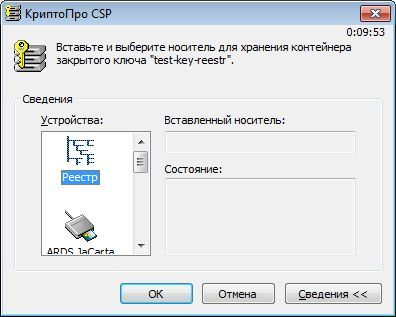

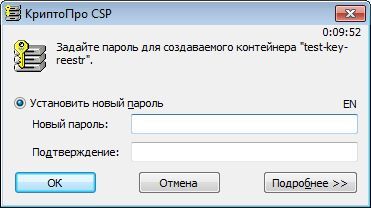

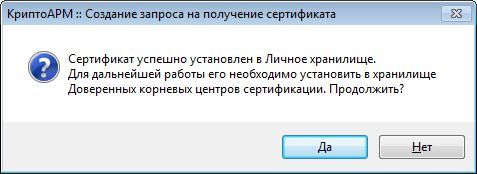

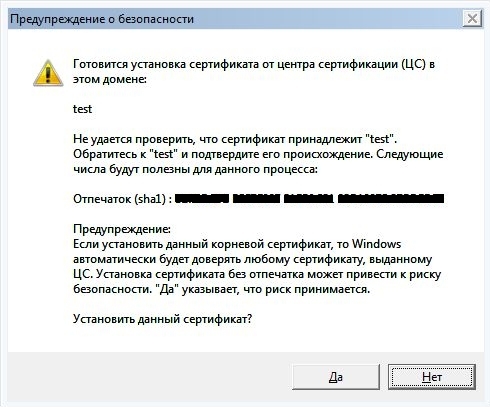

これを行うには、CryptoARMを使用して、自己署名証明書を含むレジストリに秘密キーコンテナーtest-key-reestrを作成します(CN =テスト)

2. ワーキングキードキュメントを作成します 。

説明

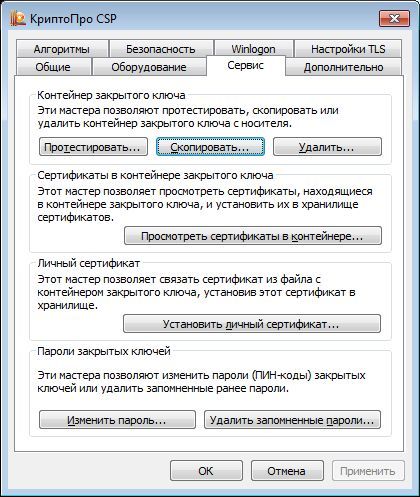

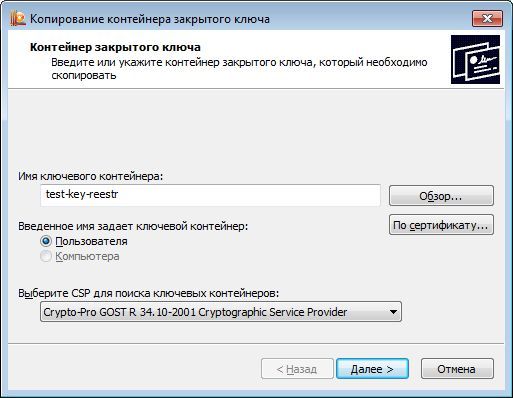

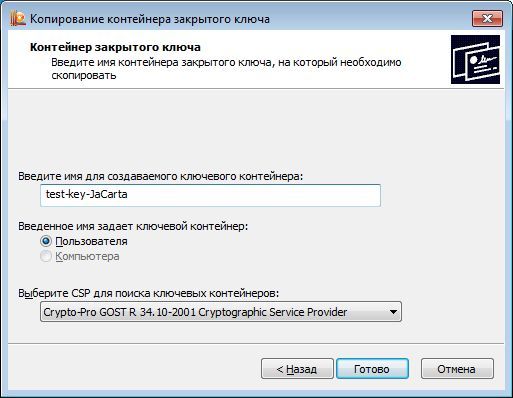

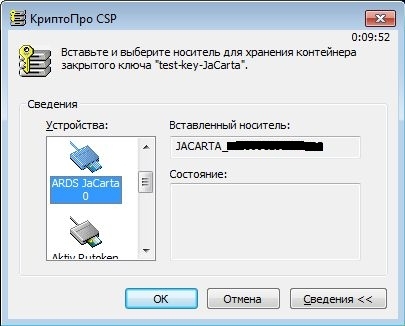

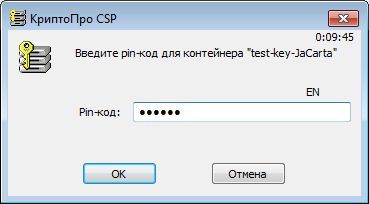

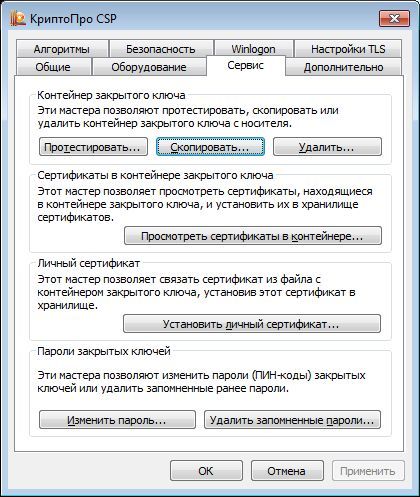

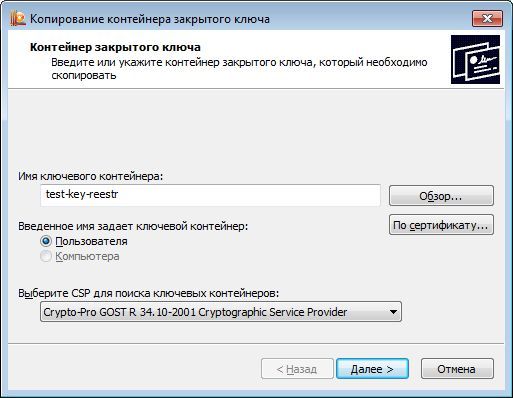

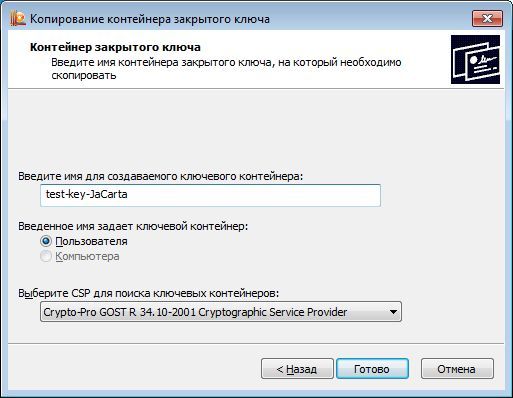

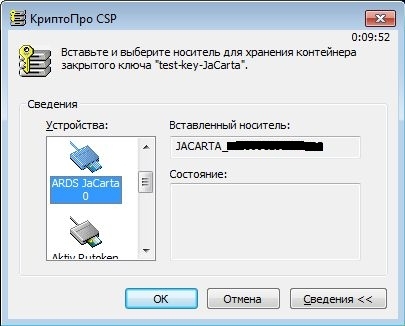

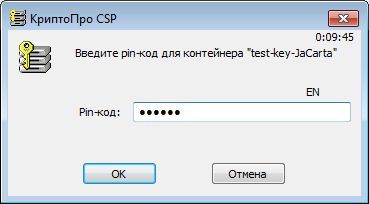

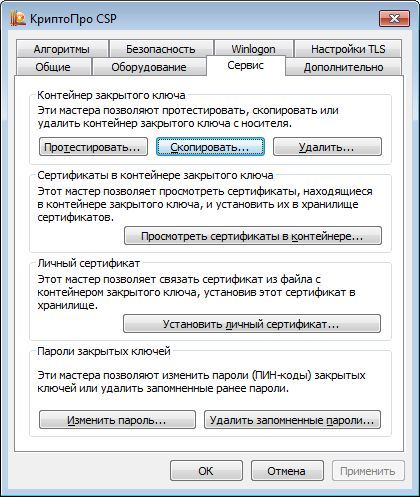

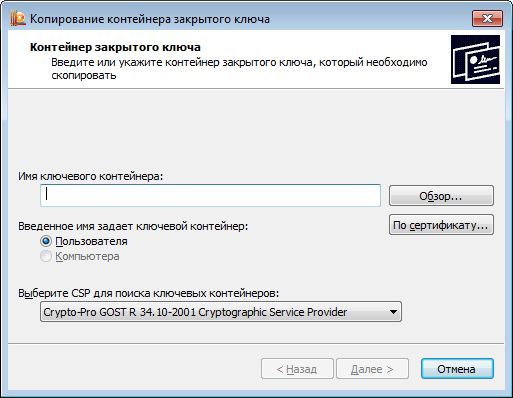

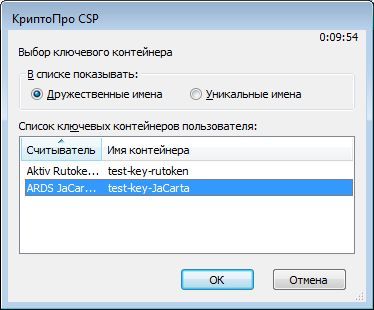

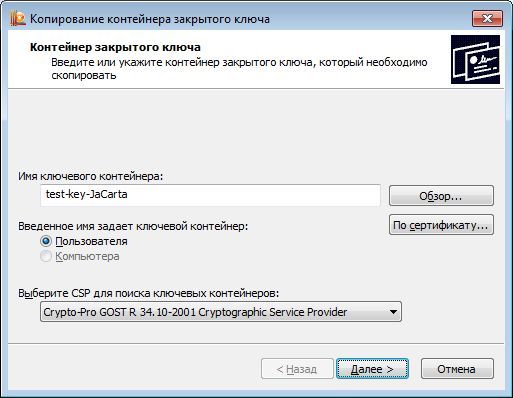

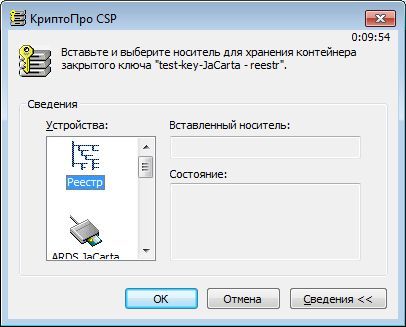

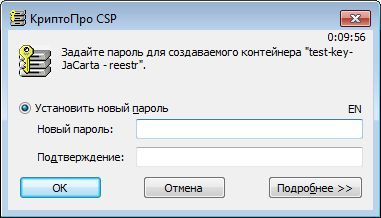

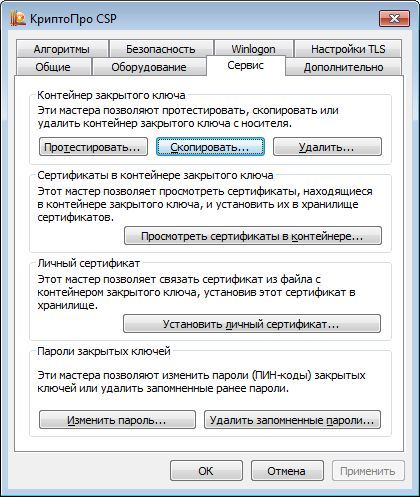

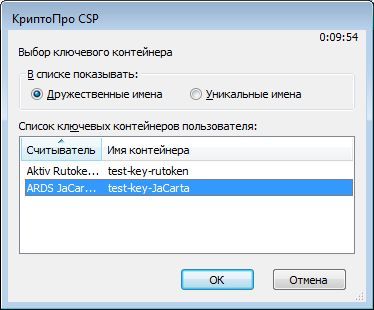

標準のCryptoPro CSP暗号化情報保護ツール([スタート]-> [コントロールパネル]-> [CryptoPro CSP])を使用して、test-key-reestrキーコンテナをキーキャリアRutoken EDSおよびJaCarta GOSTにコピーします。 キーメディア上のキーコンテナに、それぞれtest-key-rutokenおよびtest-key-jacartaという名前を割り当てます。

説明はJaCarta GOSTに関連して与えられます(Rutoken EDSのアクションは同様です)。

したがって、JaCarta GOST(コンテナtest-key-jacarta)およびRutoken EDS(コンテナtest-key-rutoken)の作業キードキュメントを取得しました 。

説明はJaCarta GOSTに関連して与えられます(Rutoken EDSのアクションは同様です)。

したがって、JaCarta GOST(コンテナtest-key-jacarta)およびRutoken EDS(コンテナtest-key-rutoken)の作業キードキュメントを取得しました 。

3.元のキードキュメントを破棄する

説明

CryptoPro CSPの標準的な手段を使用して、レジストリからキーコンテナtest-key-reestrを削除します。

4. 作業キー文書からキー情報をコピーします

説明

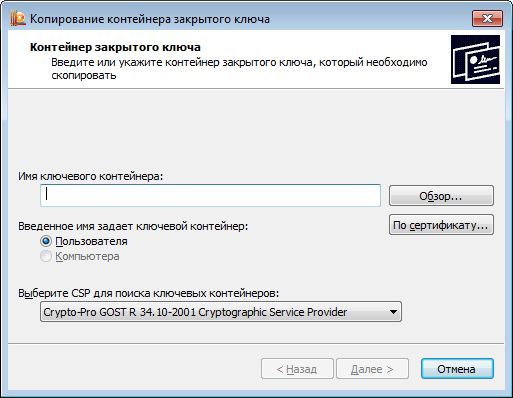

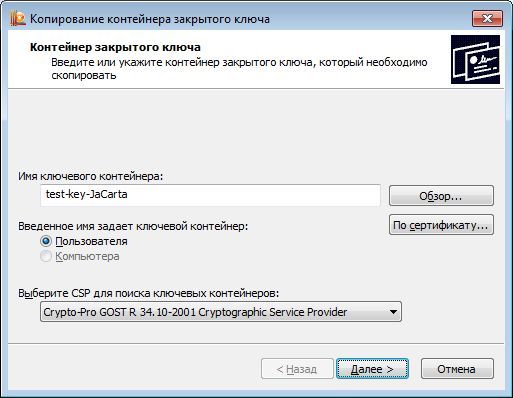

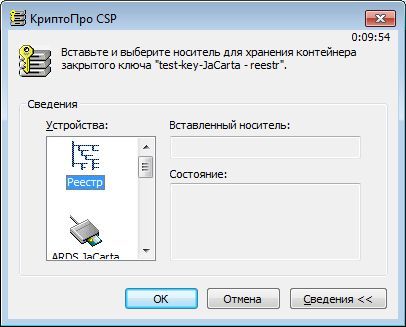

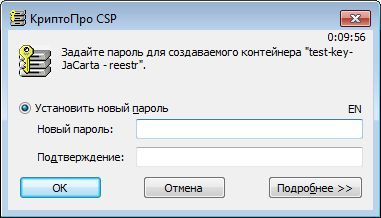

キーコンテナーtest-key-rutokenとtest-key-jacartaをレジストリにコピーしてみます。

説明はJaCarta GOSTに対して与えられます(Rutoken EDSアクションは同様です)。

説明はJaCarta GOSTに対して与えられます(Rutoken EDSアクションは同様です)。

ご覧のとおり、キー情報は正常にコピーされたか、または別の言語で、回復不能なキーを持つトークンから抽出されました。 トークンと暗号通貨のメーカーは嘘をついていることが判明しましたか? 実際、いいえ、状況は一見思われるよりも複雑です。 トークンの材料を調べます。

マテリエル

一般に市場で取得できないキーを持つトークンと呼ばれるものは、 機能キーキャリア(FCN)と呼ばれています ( 追加情報 )。

FCNと通常のトークン( Rutoken S 、 JaCarta PKI 、...)の主な違いは、暗号変換(たとえば、電子署名の生成)を実行するときに、秘密キーがデバイスから離れないことです。 通常のトークンを使用している間、秘密鍵はトークンからコンピューターのメモリにコピーされます。

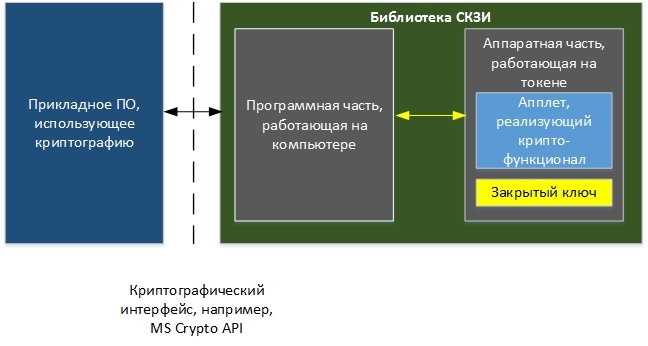

FCNを使用するには、適用された暗号化ソフトウェアと暗号化情報保護ライブラリ(暗号化プロバイダー、つまりCSP)との相互作用の特別な組織が必要です。

ここで重要なのは、SKZIライブラリのソフトウェア部分が、暗号化機能(たとえば、キー生成、データ署名など)を実装するトークン上のアプレットの存在を認識し、それと連携できることです。

テストベンチを再確認してください。

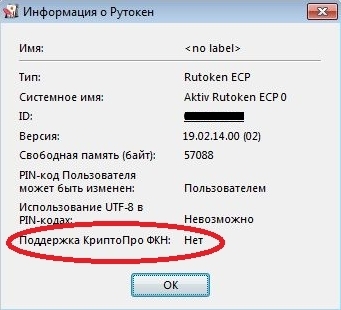

Rutoken EDSは、主要なキャリアの1つとして使用されました。 Rutokenコントロールパネルから、彼に関する次の情報を取得できます。

最後の行には、「CryptoPro FCNのサポート:いいえ」というフレーズが含まれています。これは、CryptoPro CSPが使用できるトークンにアプレットがないことを意味します。 したがって、テストベッド構成で説明されている暗号情報保護ツールとトークンを使用したFCNテクノロジーの実装は不可能です。

同様の状況がJaCarta GOSTにあります。 さらに、少なくともテストベンチで使用されたバージョンのCryptoPRO CSP CIPは、これらのキーキャリアを「通常のトークン」として使用します。これは単純にキーキャリアです。

このステートメントは、確認するのが非常に簡単です。 これを行うには、CryptoPRO CSP CIPをトークンからのドライバーのないクリーンなマシンに配置し、JaCarta GOSTトークンを接続します。 Windows 7は、JaCarta GOSTトークンを「Microsoft Usbccidスマートカードリーダー(WUDF)」として検出します。 これで、トークンにキーを作成して、コンピューターのレジストリにコピーすることができます。 CIPFのすべての機能が正常に機能します。

すべてを良くする方法は?

LLC「CRIPTO-PRO」の製品を使用してFCNテクノロジーを実装するには、次のことが必要です。

1. ccciライブラリの特別バージョンを購入します。

-Rutoken EDSの場合- 暗号情報保護システムCryptoPro Rutoken CSP 。

-JaCarta GOSTの場合-CryptoPro FCN CSP 。

2.暗号情報保護ライブラリと同時に、CryptoPro Rootoken CSPまたはCryptoPro FKN CSPがそれぞれ使用できるソフトウェアパーツ(アプレット)を含む特別に準備されたトークンを購入する必要があります。

Rutoken EDSとJaCarta GOSTは、取得できないキーを持つトークンではないことが判明しましたか?

もう一度。 これらのデバイスは、FCNの機能を実装できます(ただし、CryptoPRO CIPと組み合わせて使用する場合よりも程度は低いかもしれません)が、このためには、トークンに配置されたアプレットで動作できるソフトウェアが必要です。 CryptoARM Standard 5 Plusはそのようなソフトウェアです。 彼は方法を知っています 。 CryptoARMウィザードでキーペアを生成するときに、使用する暗号化プロバイダー(Rutoken ECPやeToken GOSTなど)を選択できます。 これにより、トークンをFCNとして使用できるようになります。

結論

- 売り手を信じてはいけません、あなたのためにでたらめ。 暗号プロバイダーの通常のバージョンCryptoPRO CSPと通常のRutoken EDSまたはJaCarta GOStを使用すると、FCNテクノロジーの実装が許可されません。

- Crypto-PRO LLCの製品と一緒にFKNテクノロジーを使用するには、SKZIが動作できるアプレットを含む特別に準備されたトークンと、トークンでアプレットを動作できるCryptoPRO CSP暗号化プロバイダーの特別なバージョンの両方が必要です。

- Rutoken EDSとJaCarta GOSTは、FCNテクノロジーを個別に実装できますが、これには特別なソフトウェアが必要です。