次に、レノボは脆弱なドライバーの開発に関与していないことを示すセキュリティ通知を発行しました。これは、BIOS / UEFIファームウェアメーカーに連絡し、IntelおよびAMDの最新の開発を使用したためです。 その後、ThinkPwnに対して脆弱なラップトップおよびコンピューターの範囲はLenovoに限定されないことが明らかになりました。 Lenovoを除き、コンピューターとマザーボードのメーカーはこの脆弱性について言及していませんが、Hewlett-Packard Pavilionラップトップ、GIGABYTEのマザーボードを搭載したコンピューター(Z68-UD3H、Z77X-UD5H、Z87MX-D3Hなど)がこの脆弱性の影響を受けることが知られています。 Fujitsu LIFEBOOKおよびDellラップトップ。

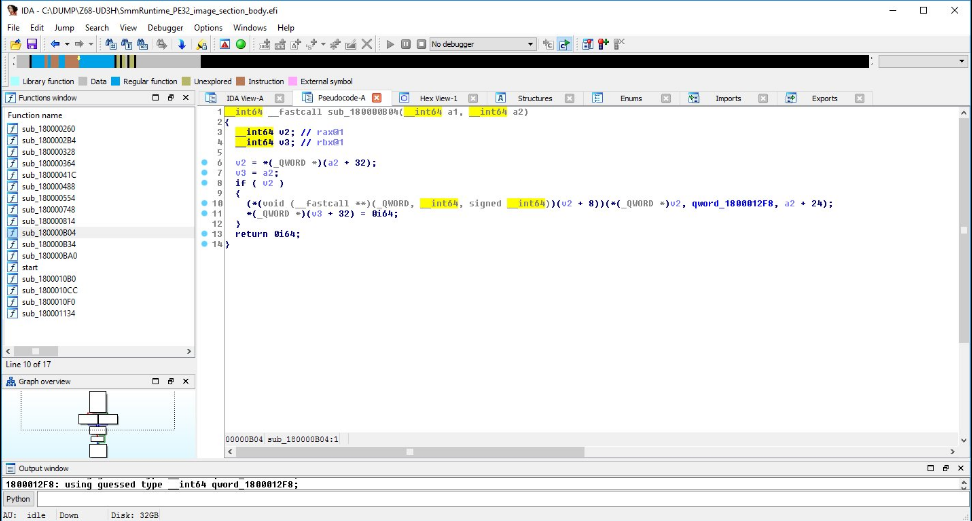

図 Gigabyte Z68-UD3Hマザーボードチップのフラッシュメモリから脆弱なドライバーの逆コンパイルされたコード。 (twitter Cr4sh)

図 Dell Latitude E6430ラップトップでのエクスプロイト成功のデモ。

Intel ThinkPwnの脆弱性は2014年にIntelによって修正されましたが、UEFIメーカーは依然としてファームウェアの生産に脆弱なバージョンのドライバーを使用しています。 UEFIプロバイダーは誰もこの状況についてコメントしていないため、この脆弱性が存在するコンピューターの完全な範囲はまだ明確ではありません。 明らかに、Lenovo、Hewlett-Packard、GIGABYTE、Fujitsu、Dellなど、さまざまなメーカーのかなりの数のさまざまなコンピューターモデルについて話している。

前に指摘したように、ThinkPwnエクスプロイトはSystemSmmRuntimeRtの0day脆弱性を使用してSMMコードを実行します。これは、UEFIブートスクリプトテーブルシステム構造のセキュリティを確保するために使用されるSMM LockBoxセキュリティ手段をバイパスするのに役立ちます。 この構造は、S3スリープコンピューターの動作中にSPI保護範囲レジスターをリセットするための鍵です。 SMMコードを使用してSPI保護範囲レジスタの安全性に関与する構造体フィールドを変更することにより、その後、ゼロ値でそれらをSPIレジスタ自体にロードすることができます。

ThinkPwnでは、チップのSPIフラッシュメモリの書き込み保護を無効にすることができます。これにより、攻撃者はそこにバックドアまたはルートキットを構築し、最下位レベルのOSの動作を危険にさらすことができます。 これにより、Windows 10でのセキュアブートセキュアブートテクノロジーまたは仮想セキュアモードや資格情報ガードなどの認証テクノロジーのバイパスにつながる可能性があります。