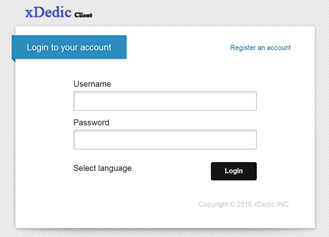

今週の最も反響のあるニュースの 1つは、サーバーへのリモートアクセスの闇市場に捧げられています。 研究所の専門家は 、RDPプロトコルを使用して世界中の7万以上のサーバーのいずれかにアクセスするための情報を誰でも安価に取得できるサービスを検討しました 。 ハッキングされたサーバーは世界中にほぼ均等に分散されており、約3分の1はブラジル、中国、ロシア、インド、スペインの選択肢が最大の国にあります。

今週の最も反響のあるニュースの 1つは、サーバーへのリモートアクセスの闇市場に捧げられています。 研究所の専門家は 、RDPプロトコルを使用して世界中の7万以上のサーバーのいずれかにアクセスするための情報を誰でも安価に取得できるサービスを検討しました 。 ハッキングされたサーバーは世界中にほぼ均等に分散されており、約3分の1はブラジル、中国、ロシア、インド、スペインの選択肢が最大の国にあります。

これらのサーバーの疑いのない所有者は、おそらく攻撃者がそれらを使用して何ができるかを知りたいと思うでしょうが、ここではどこから始めればいいのか迷っています。 要するに-あなたはすべてを行うことができます。 被害者のインフラストラクチャへのさらなるハッキングは問題ありません。 スパミング、DDoS攻撃、犯罪者のホスティング、情報窃盗、効率的なフットプリントを使用した標的型攻撃も可能です。 クレジットカードデータの盗難、口座からのお金、財務諸表-はい、ハッキングされたサーバーがそのような情報にアクセスできる場合。 このすべてをとんでもない価格で: アカウントあたり7-8ドル 。

XDedicと同様のサービス(彼だけではないことを想定できます)は、犯罪的なeコマースとフィンテックであり、さまざまなプロファイルの犯罪者を結び付けます。クールではありませんが、最新のテクノロジーを使用し、高品質のサービスを提供します。 盗まれたデータ自体は400人以上の売り手によって提供されます-ここでは、競争とハッキングの数を増やすための闘争の両方があります。 誰もあなたのデータを必要としないように思えても、ハッキングされる可能性があることを思い出すのに最適な時期です。 第一に、それらは必要であり、いずれにせよ、あなたはそれらがどのように使用されるか気に入らないでしょう。 第二に、リソースにもお金がかかり、問題の価格が3コペックである場合、すべての人、中小企業でさえも打撃を受けます。 アカウント、クレジットカードダンプ、またはスパムを送信するための少なくとも顧客の連絡先からお金が盗まれ、彼らはあなたを介して別の会社を攻撃し、それがまったくうまくいかない場合、ビットコインジェネレーターに入れて電力を消費します。

このようなサイバー犯罪者の進化と戦うことは困難ですが、この研究により、その方法を大まかに理解することができます。

シリーズのすべてのエピソードはここにあります 。

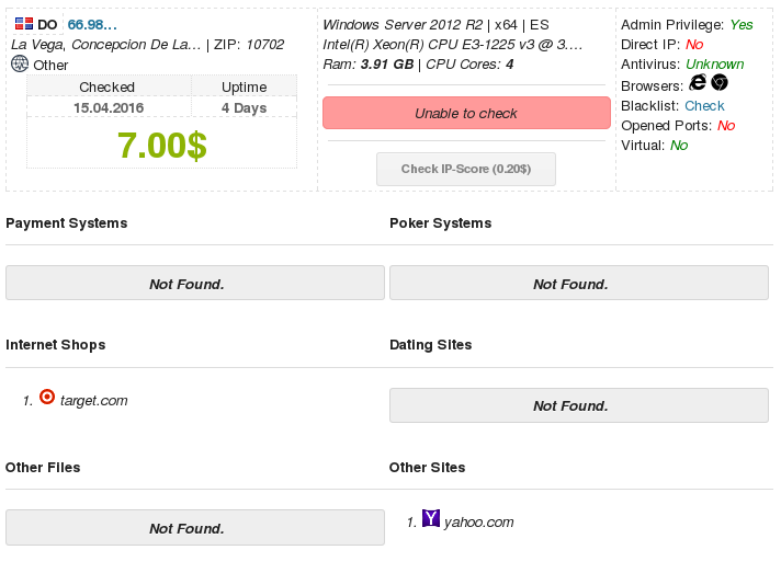

多くのxDedic被害者がハッキングを行わなかった可能性があり、RDPのパスワードは簡単な検索で取得されました。 この地下軍の潜在的な兵士は、そのような原始的なスキルを習得する必要さえありません。RDPに対するブルートフォース攻撃のアプリケーションが提供されています。 基本的にトロイの木馬である別のユーティリティは、サーバーのデータベースを最新の状態に保ち、利用可能なリソースに関する情報を収集するのに役立ちます。 彼女はまた、システムをスキャンして、犯罪に興味深いソフトウェアを探します。 彼らは、メッセージの大量メール送信(スパム用)、ギャンブルサービスにアクセスするためのアプリケーション(そこからお金を盗むため)、金融ソフトウェア(同様に)を探しています。 それとは別に、支払い端末とレジ用のソフトウェアの長いリストがあります。一般に、理由も明らかです。

潜在的な被害者の観点から見ると、これに対処する方法はあまり明確ではありません。 すでに時代遅れですが、普遍的に適用されている従来のアプローチは、テクノロジー、つまりソフトウェアで脅威を閉じようとすることです。 ただし、この場合はうまくいきません。サイバー犯罪者が団結して利益を得ようとする傾向をソフトウェアで閉じることはできません。 わかりました。多くのxDedicの被害者は、RDPアクセスを保護するための簡単なガイドラインに従わなかったと思われます。 しかし、それはRDPではありません。この穴を塞ぐと、まだ他に100があります。

しかし、このような犯罪行為に関する情報を、楽しい読書形式だけでなく、既成のハックインジケーター(アナライザーユーティリティの利用可能性、特徴的なC&Cへの接続など)を使用して取得することで、早ければ早いほど、回復のチェックから2つのゼロを完全に消去できますハッキング後。 情報セキュリティの未来へようこそ。情報セキュリティを実践するための知識と方法は何よりも大切であり、何よりも大切です。

Flashのゼロデイ脆弱性、パッチを待つ

ニュース 。 アドビアドバイザリー 。 「実験室」の研究。

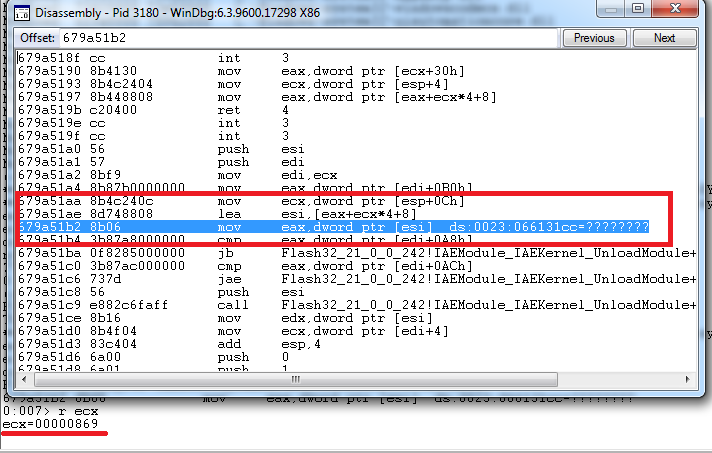

最近、ゼロデイ脆弱性を含む重大なものを含む多くのFlashの脆弱性があります。これらは、パッチがない場合に積極的に悪用されます。 CVE-2016-4171の脆弱性は、研究所の専門家が一気にバグを発見し、Starcruftとして知られる比較的若いAPTグループの操作を見つけて調査したという事実によって区別されました。 この調査では、通常よりも脆弱性に関する技術的な詳細がいくつか提供されています。 このエクスプロイトは、メタデータ処理モジュールの1つを使用します。このモジュールでは、境界制御なしでデータが読み取られるため、バッファオーバーフローが自然に発生する可能性があります。 いくつかの順次書き込み操作、および攻撃者は任意のコードを実行できます。

機会の主人公はフレームに囲まれています

さらに、セキュリティソリューションを回避するための興味深いスキームがStarcruftの兵器庫で発見されました。 これを行うには、Windows DDEライブラリのバグ(おそらく文書化されていない機能と呼ぶのが正しいでしょう)を使用します。その結果、後者は悪用の操作と悪意のあるコードの実行の間のレイヤーとして使用されます。 Adobe Flashはよく知られた問題の原因であるため、保護ソリューションはプロセスに代わって疑わしいコード実行操作を追跡できますが、この場合、このようなトリッキーな動きをスキップできます。 アンチウイルスはケーキではないが、そうではないと言う時です。 4月に、製品で使用されている自動化されたエクスプロイト検出システムの助けを借りて、新しい脆弱性が発見されました。

可能性はありますが、Adobeからの脆弱性のパッチはまだありませんが、近い将来に出現する可能性はあります(6月16日に約束)。

GmailはIMAP / POP接続用のSSLv3およびRC4プロトコルのサポートを停止します

ニュース 。 Google アナウンス 。

Googleは、GMailを中心とした自社サービスの安全でないデータ暗号化プロトコルのサポートを徐々に廃止しています。 どちらのプロトコルも長い間安全ではなく、簡単にクラックされると認識されていました.Googleによると、大多数のクライアントはTLS 1.2プロトコルを使用してメールを取得しますが、一部のメールソフトウェアは6月16日から動作を停止する場合がありますが、サポートは1か月間徐々に切断されます

一般的に、古代のスマートフォンやアンティークのコンピューターソフトウェアのユーザーには問題があるかもしれません。 ブラウザのSSLv3を放棄する以前のイニシアチブと同様に、Googleのアクションは予防的と呼ぶことができます。保護が不十分な接続に対する攻撃に関する情報はまだありません(聞いている人はあまり広告を出さないかもしれません)。 RC4は2001年に安全でないと宣言されたという事実にもかかわらず(最初の作業は一般的に1995年でした)、残念ながらまだ使用されているため、調査が続けられています。 最近の調査 (PDF)では、52時間でトラフィックを部分的に解読できることが示されています。

他に何が起こった:

次のハードコードされたキーは 、Netgearルーターで見つかりました。

新しい暗号時計は 、純粋なJavascriptで記述されています。

古物:

古物:

「戦士-1024」

非居住者の非常に危険なウイルス。 通常、EXEファイルに書き込まれます。 ファイルキャリアの動作中、ウイルスはメモリに残り、int 21hをインターセプトし、ファイルへの書き込み時に(ah = 40h)、記録された情報の代わりにテキストを置換します。強力な戦士!」。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 94ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。