金融サイバー詐欺は、多くの場合、銀行の顧客である一般の人々に影響を及ぼしますが、金融機関自体にも問題が発生しています。 誰もが、銀行のインフラストラクチャよりもユーザーデバイスの方が攻撃しやすいという事実に悩まされています。 ただし、例外があります。昨年当社の専門家が発見したCarbanakキャンペーン、新鮮なMetel攻撃、GCMan、およびより顧客指向の(大規模な)Carbanak 2.0キャンペーンです。 これに加えて、今年2月に発生したバングラデシュ共和国の中央銀行のハイテク強盗。 確かに、このような攻撃にはユーザーウォレットでの詐欺よりもはるかに多くのスキルとエクスパンが必要ですが、成功した場合(または運が良ければ長い時間刑務所に行く場合)、より大きなジャックポットを獲得できます。

金融サイバー詐欺は、多くの場合、銀行の顧客である一般の人々に影響を及ぼしますが、金融機関自体にも問題が発生しています。 誰もが、銀行のインフラストラクチャよりもユーザーデバイスの方が攻撃しやすいという事実に悩まされています。 ただし、例外があります。昨年当社の専門家が発見したCarbanakキャンペーン、新鮮なMetel攻撃、GCMan、およびより顧客指向の(大規模な)Carbanak 2.0キャンペーンです。 これに加えて、今年2月に発生したバングラデシュ共和国の中央銀行のハイテク強盗。 確かに、このような攻撃にはユーザーウォレットでの詐欺よりもはるかに多くのスキルとエクスパンが必要ですが、成功した場合(または運が良ければ長い時間刑務所に行く場合)、より大きなジャックポットを獲得できます。

今週、銀行強盗の話が続きました。攻撃の技術的な詳細が明らかになりました。 強盗が国際決済システムSWIFTのソフトウェアを直接操作したことが判明しました。 つまり、特定の銀行のインフラストラクチャの脆弱性の問題だけではありません。すべての大規模な金融組織は、ある程度この攻撃の対象となります。 後でテクノロジーに戻りますが、このストーリーは最初から語る価値があります。

そのため、テクノロジーだけでも、最もクールなクラッカーでさえも遠くまでは行かないでしょう。いずれにしても、数千万ドルの盗難はすぐに気づかれます。 攻撃は週末の前夜の2月4日から5日のどこかで行われました(バングラデシュでは金曜日と土曜日です)。 合計32億のトランザクションが合計10億ドルで行われました。 これらのうち、30のトランザクションが特定され、ブロックされました-週末にもかかわらず、時間内に。 スリランカとフィリピンへのそれぞれ2千ドルと8千万ドルの2回の送金が成功しました。

スリランカへの転送は、通常の誤植のおかげでその後返されました。 資金を地元の非営利組織の口座に振り向けると、攻撃オーガナイザーは「資金」(財団の代わりにファンデーション)という言葉を間違え、仲介者であったドイツドイツ銀行は「明確化まで」取引を停止しました。 フィリピンでは、すべてがうまくいきました。 バングラデシュ銀行は地元のRCBC銀行に詐欺の事実を通知したが、イスラム教徒の休暇により攻撃自体が可能になった場合、フィリピンの銀行は旧正月に間に合うように措置を講じることができなかった。 全員がようやく仕事に取り掛かったとき、誰かがすでに偽造文書のアカウントから58.15百万ドルを引き出していました。 5,800万ドルの銀行口座からの引き出しプロセスはどのように見えるのでしょうか。

攻撃の詳細はごく最近になって判明しました。 4月22日、地元の警察はデータを共有し、当局者によると、銀行は...非常に安全ではなかった。 物理的なセキュリティにより、すべてが良好でした。SWIFTシステムを使用したすべての操作は、別個の、明らかに警戒された施設から実行されました。 すべての電子取引のレポートを印刷する必要があります。

ネットワークレベルでは、SWIFTの運用は、警察の平均的な声明から判断して、孤立しているか不十分であったか、まったくありませんでした。 10ドルのキースイッチ、ファイアウォールの欠如(明らかにSWIFTインフラストラクチャとインターネットを含む他のすべての間)について言及しました。 警察は、銀行自体と国際決済システムの代表者の両方を非難する傾向があります。後者は、SWIFTの活動がすでに手遅れになったときに保護されていないことを突然発見しました。 銀行は、分析のために専門家を招待するまで、原則として、リークがどのように発生したのか( そしてそれが何であったのか )を理解できないと予想されていました。 ところで、保護システムの存在と不在(または誤った実装)の違い。 保護されたシステムをクラックすることもできますが、保護されていないシステムでは、さらに調査を困難にするためにトラックをカバーすることもできます。

それでは、テクノロジーに移りましょう。 いくつかの攻撃ツールの詳細な分析がBAE Systemsによって行われ 、その後、特殊なSWIFTシステムソフトウェアへの直接攻撃が明らかになりました。 強盗は別の方法で行動することもできます。支払いシステムに接続されたコンピューターを制御し、配線を「手」で行い続けることですが、より複雑で信頼性の高い方法でした。 悪意のあるコードは、SWIFTシステムからのメッセージをインターセプトし、事前に定義された文字のシーケンスを探しました。一般に、偵察を実行しました。

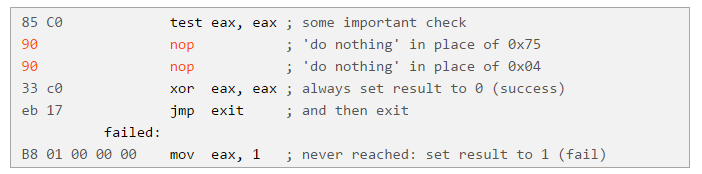

攻撃するために、クラッカーは支払いシステムの標準モジュールを置き換え、一部のチェックを無効にしました。 例示的な例も示されています:おそらく不正な翻訳が通過できなかったチェックの1つを無効にするには、2バイトを変更するのに十分であることが判明し、コードから条件付きジャンプを削除しました。

プリンターでのトランザクションの義務的な印刷で追加のセキュリティ対策を欺くのも簡単でした。 印刷の場合、システムは必要な情報を含むファイルを生成し、マルウェアはこれらのファイルを圧縮するだけです。つまり、印刷をブロックするだけでなく、情報をデジタル形式で消去します。

Threatpost Webサイトの私の同僚はSWIFTにコメントを要求し、通常の顧客からの詐欺に対する金融機関の通常の反応と非常によく似た応答を受け取りました 。

つまり、攻撃はSWIFTインフラストラクチャの脆弱性を明らかにしませんでした。クライアントの安全でない環境について話しているのです。要するに、 問題は私たちの味方ではありません 。 そして彼らは正しいが、これは誰にも役立たないような権利である。 そのような事件は多くないと思いますが、ほとんどの結論はすでにストーリー全体から引き出されていると考えられます。一挙に10億を盗むことができる場所はそれほど多くありません。 しかし、より多くの「消費者」サイバー詐欺、単なる人間、中小企業のための雑多なクライアント銀行への攻撃があるでしょう。 彼と戦うことは難しいですが、必要です。

エクスプロイトを含むAndroid用の異常なランサムウェアトロイの木馬

ニュース 。 ブルーコート研究 。

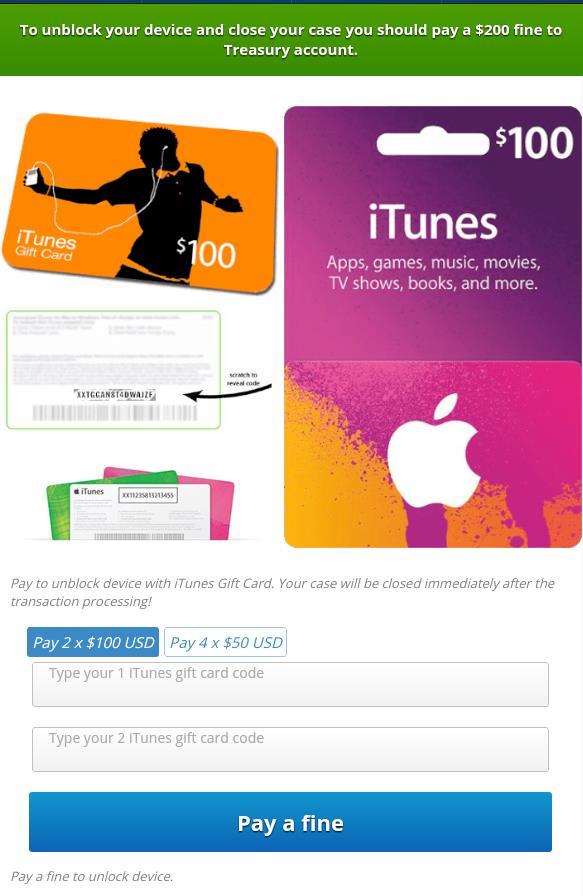

従来のコンピューターのランサムウェアは、エクスプロイトを最大限に活用していますが、エクスプロイトはそれらに限定されません。 しかし、モバイルデバイスでは、最近まで状況は異なっていました。最初の感染については、攻撃者はソーシャルエンジニアリング手法に依存しています。 しかし、Androidの脅威の状況は、PCへの攻撃と同じスパイラルで、非常に高速に発展しています。 これは、所有者の助けなしにインストールされるスマートフォンやタブレット向けのマルウェアの出現が避けられないことを意味します。 そして彼らは現れました。 そのようなランサムウェアトロイの木馬の好奇心が強いサンプルは、ブルーコートの専門家によって分析されました。 Cyber.Policeとして知られるランサムウェアは、Androidバージョン4.xでデバイスを攻撃し、ランサムウェアですが、ランサムウェアではありません。 データは人質にとられず、デバイスは単にブロックされ、iTunesペイメントカードによる

さらに興味深いのは、ランサムウェアがデバイス上でどのように取得されるかです。 これには2つのエクスプロイトが使用されます。 最初のlbxsltの悪用により、感染したスクリプトが含まれるサイトを標準ブラウザで表示した後、デバイスを制御できるようになります。 このエクスプロイトは、他のいくつかとともに、昨年ハッキングチームから盗まれました。 2番目はTowelrootとして知られ、3.4.15( CVE )までLinuxカーネルの脆弱性を悪用し、実際には、ルート権限を取得するための一般的なユーティリティの修正です。 この段階で、システム内の新しいアプリの出現に関する標準メッセージを抑制しながら、トロイの木馬自体である悪意のあるアプリケーションがインストールされます。

Google自身によると 、デバイスの半分以上はAndroid 4.xのさまざまなバージョンでまだ動作しています。 Threatpostとのインタビューで、Blue Coatの研究者であるAndrew Brandtは、AndroidのこのバージョンをWindows XPと比較しました。これは、ほとんどのベンダーによってサポートされておらず、非常に脆弱な古いシステムであると考えられています。 一方、Windows XPは15年前にリリースされ、Android 4.x(KitKat)の最新バージョンは2.5年前にリリースされました。 進歩は飛躍的に進んでいますが、この文脈では、どうにかインスピレーションを与えません。

FIN6グループはPOS端末を攻撃し、2000万枚のクレジットカードのデータを盗むことに成功

ニュース 。 FireEyeの研究 。

FIN6として知られるグループの活動に関するFireEyeの研究はアメリカを開きません。はい、彼らはレジに侵入し、お金を盗みます。 標的型攻撃のシナリオに従って同様の操作が展開されます。被害者のインフラストラクチャに適切なマスターキーが選択されると、マルウェアは特殊なコンピューターを見つけてデータの傍受を開始します。 物語は文脈において興味深い。 米国の最大規模の小売チェーンに対する同様の攻撃の後(標的は最も著名なネットワークでした)、米国は、ヨーロッパ(および私たちも)のチップを搭載したカードの一般に認められた支払いシステムへの長い苦痛な移行を開始しました。

EMVカードははるかに保護されており、FIN6のような攻撃は必ずしも影響を受けません(オプションは可能ですが)。 そのため、これに関連して、米国向けのサイバー犯罪者は沈没船でパーティーを始めました。 チップアンドピンシステムを実装した企業は、不正に関連するインシデントの数の顕著な減少を報告していますが、後発者は11%の平均成長を報告しています。 購入者は、クレジットカードの磁気ストリップをまだスキャンしている場所での購入を拒否する習慣がないため、米国の居住者と訪問者のこの一時的な移行期間は、前または後よりも危険であることがわかります。 ただし、旅行中の支払いに使い捨てカードを使用することに関する推奨事項は、絶対に全員がマイクロチップクレジットカードに切り替える場合でもキャンセルされることはありません。

他に何が起こった:

組み込みのWindowsプログラムRegsvr32 を使用して、セキュリティシステム、特にAppLockerをバイパスする任意のコードをダウンロードして実行できます。 幸いなことに、これは依然として研究者による概念実証であり、技術的にはこれを脆弱性と呼ぶこともできず、むしろ標準的なシステムツールを不自然な方法で使用しています。

古物:

古物:

「アストラ-976」

暗号化された非常に危険な常駐ウイルスは、感染ファイルの開始時に現在のディレクトリのCOMファイルに書き込まれ、次に実行されるすべてのCOMファイルに書き込まれます。 ファイルの開始時にシステムクロックが17分を示す場合、ウイルスはハードドライブのMBRのパーティションテーブルを暗号化します(XOR 55h)。 int21hをトレースします。 次の行が含まれます:「©AsTrA、1991」、「(2)」。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 ページ26

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。