Suricataのプロ(商用)およびオープン(オープンソース)のEmerging Threatsスイートのルールのリリースに関する統計を収集することにしました。これらの構文はSnortに似ていますが、少し拡張されており、より多くのオプションが提供されます。

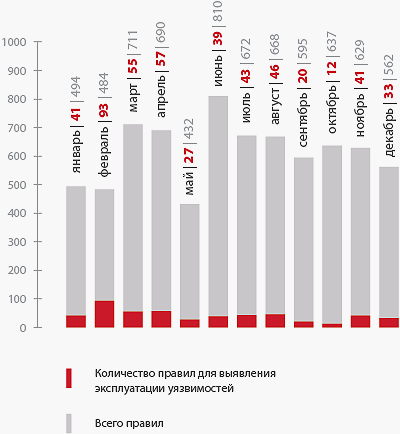

rules.emergingthreats.net/changelogsページから、2015年以降、suricataおよびsuricata-1.3ルール更新ログがコンパイルされています。 最初に興味を持ったのは、脆弱性の悪用を特定するために発行されたルールの数です。 CVEバインドルール、

attack response

、および

exploit

クラスルールはこのカテゴリに分類されました。

CVEをルールにバインドするために、現在の

sid-msg.map

ファイルとその変更のログを

sid-msg.map

た。 このファイルには、メタ情報のsidルールのマッピングが含まれており、次の形式の行が含まれています。

2021138 || ET WEB_SERVER ElasticSearch Directory Traversal Attempt (CVE-2015-3337) || cve,2015-3337 2021139 || ET TROJAN H1N1 Loader CnC Beacon M1 || url,kernelmode.info/forum/viewtopic.php?f=16&t=3851

CVE識別子は、個別に、またはmsgフィールドに含めることができます。 ここから、ルールへのCVEマッピングが取得されました。

複数の同様のルールが1つの攻撃に対応する可能性があるため、ルールの一意性を選択する必要がありました。 msgフィールドによってわずかに異なるルール( Jaro – Winklerアルゴリズムによると0.99を超える類似性を持つ)は選択に追加されませんでした。 その結果、CVEとのマッピングを含むルール、またはmsgフィールドに攻撃応答、エクスプロイトのいずれかのマーカーを含むルールが選択されました。

ET Open 2015の統計

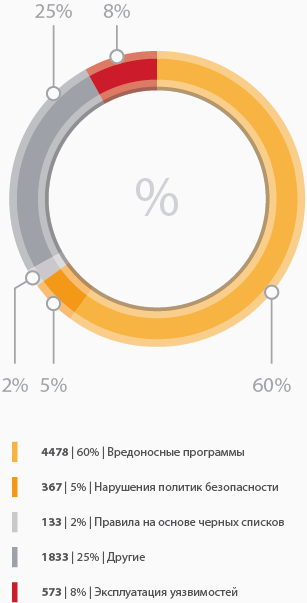

2015 ETオープンルールセット比率

2015 ET Pro Stats

2015年に設定されたETプロのルールの比率

ご覧のとおり、2015年に脆弱性の悪用を識別するために発行されたルールの数は10%を超えませんでした。 図の最大の領域は、マルウェアのネットワークアクティビティを検出するためのルールで占められています。

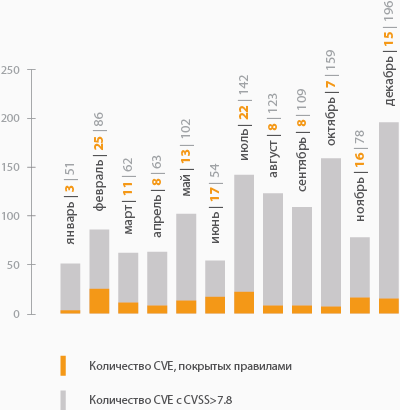

次のステップは、2015年に公開された脆弱性ルールのカバレッジに関する統計を収集することでした。 リモート悪用ベクトル(AV:N)およびCVSSv2の評価が7.8を超える脆弱性が選択されました。 これらのうち、搾取ルールが発行されたものを選択しました。

この図は、ルールが脆弱性のほんの一部しかカバーしていないことを示しています。 最初の理由は、CVEの一部が不可能な場合(暗号化されたトラフィック)またはルールでカバーする意味がない場合に発行されることです(Webアプリケーションの脆弱性の悪用を特定および防止する際にWAFに対処する方が良いですが、ルールの場合、かさばる正規表現を使用する必要があります)システムのスローダウン)。 2番目の理由は、脆弱性の悪用の詳細が常にわかっているわけではなく、どのルールを開発できるかに基づいて専門家がサンプルを持っていないことです。

2015脆弱性ルールのカバレッジ統計

そのため、現在の脆弱性に関するルールは深刻に不足しています。 理由の1つは、ベンダーと、脆弱性を見つけてIDS / IPSのルールを作成する専門家が、検出された脆弱性の技術的詳細を共有することに抵抗があることです。 ルールの開発には、脆弱性を悪用したトラフィックパターンが必要です。 存在する場合、ルールによる新しい脆弱性の対象範囲が大幅に増加し、状況はそれほど嘆かわしくなりません。

投稿: Alexei Lednev、Positive Technologies