今日は、生体認証アプリケーションの保護を次のレベルに引き上げるIntelハードウェアテクノロジーについてお話します。

従来のセキュリティシステムに対する生体認証の利点

ユーザー名とパスワードは、長年にわたってユーザーを識別するために使用されてきました。 このセキュリティモデルでは、特定のサービスを使用する権利があることを確認する必要がある人は、名前とパスワードを入力するだけです。 これは、コンピューターでシステムに入り、ソーシャルネットワークやインターネットバンクなどのさまざまなオンラインサービスの機能にアクセスすることを意味します。 このセキュリティモデルの欠点は、多くの理由で明らかです。 ここにそれらのいくつかがあります。

- 「123456」や「hello」などの単純なパスワードは、ブルートフォース攻撃や辞書攻撃によって解読される可能性があります。

- 複雑なパスワードは覚えにくいです。

- 多くの人が異なるシステムで同じパスワードを使用しています。

- 誰かがパスワードを忘れた場合、自分に関する追加情報を提供した後、パスワードをリセットできます。

パスワードログイン

ハッキングに対するパスワードの耐性を高め、ユーザーの生活を楽にするために、ますます多くのサービスプロバイダーが生体認証技術を使用してシステムへのアクセスを整理し始めています。 これらのテクノロジーのおかげで、ユーザーはパスワードを覚える必要がありません。 識別には、音声、顔、指紋または虹彩の認識が使用されます。 従来のセキュリティシステムと比較して、生体認証には特定の機能があります。

- バイオメトリクスを使用すると、長く複雑なパスワードを生成できます。これにより、直接網羅的な検索による攻撃に対抗するためのより高度な保護が提供されます。

- 生体認証システムでは、開発者は生体認証情報の認識プロセスに関与するより安全なアプリケーションを作成する必要があります。 事実、生体情報は人体の一部であり、簡単に変更することはできません。 生体情報が盗まれた場合、ユーザーが「生体認証パスワード」をキャンセルすることは容易ではありません。 攻撃者は盗んだデータを使用して、関心のある身体部分のコピーを作成し、将来、他のユーザーアカウントで生体認証の検証を行うために使用できます。

- 顔の特徴や声などのいくつかの生物学的特性は、高レベルの誤った一致によって特徴付けられます。 その結果、ユーザーの生体認証システムは通常、多くの機能を使用して認識精度を向上させます。

- 個人の一部の生体認証特性をコピーできます。 たとえば、声を録音したり、写真を印刷したり、ゼラチン、シリコン、または指紋の付いたラテックスの偽の指を作成します。 生体認証システムには、生存性テストモジュール、つまり人を生き物として認識することが重要です。 これは、システムが実在の人物からのバイオメトリック情報と偽物を区別できるようにするために必要です。

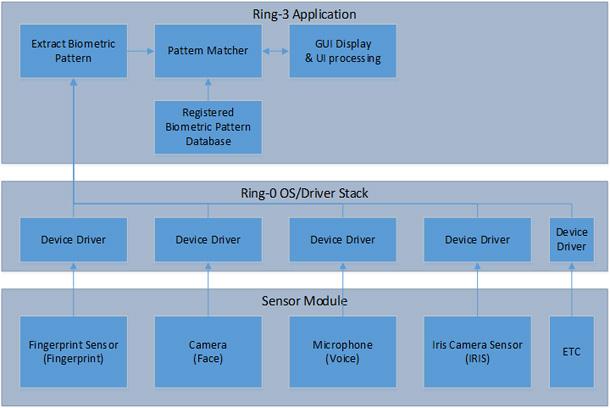

生体認証の仕組み

バイオメトリック人格認識システムの作業は、5つのステップに分けることができます。

- 生体認証情報は、入力/出力ポートを介してコンピューターに接続されたセンサーを使用して収集されます。

- データ入力の形式と速度は、デバイスドライバーによって制御されます。 Ring-0特権レベルで動作するドライバーは、データを処理し、オペレーティングシステムの要件を満たす形式にします。 次に、データは生体認証検証アプリケーションに送信されます。このアプリケーションは、Ring-3特権レベルで実行されます。

- アプリケーションがソースデータを受信するとすぐに、予備処理を実行し、それらから特徴的な特徴であるバイオメトリックテンプレートを抽出します。

- 抽出されたテンプレートは認識システムに送信され、データベースに登録されているテンプレートと比較されます。

- 一致が見つかるとすぐに、認識システムはメインアプリケーションにこれに関するメッセージ(MATCH)を送信します。 ログインが成功したことがユーザーに通知され、プライベートリソースを操作する機会が得られます。

生体認証ユーザー認識システムのスキーム

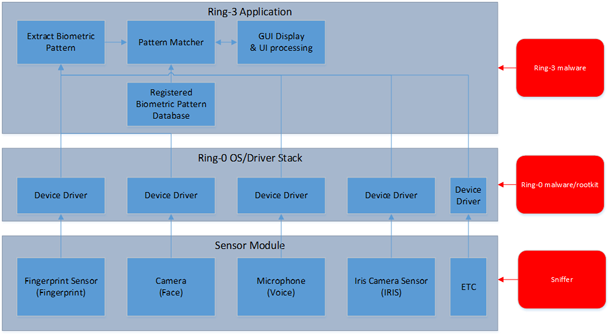

攻撃モデル

生体認証システムでは、攻撃者にとって最も価値のあるデータはユーザーの生体認証テンプレートです。 これらのパターンは、センサーから取得した生データの形式で、ソースデータから既に抽出され、データベースに格納されている登録済みの生体認証標準の形式で、メモリに格納されている一連の特性の形で提示できます。

一般に、適切なデータ保護の必要性を考慮せずに生体認証アプリケーションを設計した場合、攻撃者は生データまたは一連の特徴的な機能にアクセスできます。 これは、ルートキットまたは他の悪意のあるプログラムを使用して、アプリケーションの実行中に攻撃中に実行できます。 さらに、攻撃者は、動作していないアプリケーションで攻撃を開始できます。その間に、たとえばローカルディスクに保存されている場合、システムに登録されている生体認証テンプレートを取得できます。

さらに、攻撃者はセンサーからプロセッサへの途中でデータバス上のデータストリームを傍受する可能性があります。 また、攻撃者は、ユーザーのすぐ近くでカメラまたはマイクを使用して、後でリプレイを使用して攻撃を実行するために、人物の写真や音声録音などの生体データを収集できます。

生体認証ユーザー認識アプリケーションに対する攻撃の種類

生体認証パーソナリティ認識サービスの開発の観点から、アプリケーション設計原則は、機密情報の安全な処理を保証するために、エンドツーエンドのデータ保護を提供する必要があります。 これらの原則には以下が含まれます。

- コードの整合性を維持するために、アプリケーションに信頼できるランタイムを提供します。

- 他のアプリケーションから生体認証テンプレートを含むメモリ領域を保護します。

- 暗号化暗号化方式を使用した機密データの保存。 そのようなデータを扱うすべての段階で暗号化を適用する必要があります。 つまり、メモリまたはローカルストレージにある場合、同じコンピューターまたはリモートサーバーで実行されている他のアプリケーションとデータが交換される場合です。

生体認証のIntelセキュリティハードウェアテクノロジー

Intelプラットフォームは、ユーザーの生体認証検証を実行するアプリケーションのセキュリティ要件を満たすために、さまざまなハードウェアテクノロジーを提供します。 この問題を解決することを目的とした3組のIntelテクノロジーを検討してください:Intel Software Guard Extensions、Intel Virtual Machine Extensions、およびIntel Identity Protection。

Intel Software Guard Extensionsを使用して信頼できるランタイムを編成する

生体認証ユーザー識別技術はますます広く使用されています。 問題は、セキュリティのレベルが向上することです。 生体認証は、人の固有の特性(顔、声、指紋、虹彩)に基づいているため、識別データを盗むことは非常に困難です。 生体認証技術は、パスワードを使用する従来の認証方法に代わるものであり、作業を簡素化および高速化します。

ただし、さまざまなデバイスで生体認証技術が広く採用されているため、プラットフォームの不均一性とオープン性が潜在的な脅威につながっています。 これらの脅威の1つは、開発者がさまざまな端末デバイスでどのように安全な生体認証が機能するかを考慮する必要があることです。 特に、以下を考慮する必要があります。

- バイオメトリックサンプルの取得、特徴の抽出、パターンの比較のために端末デバイスモジュールで安全に実行する方法。

- 生体認証データテンプレートのストレージを保護する方法。

- 認証手順またはその他の操作を実行するために、エンドデバイスと生物学的特性のクラウドデータベースの間に安全な通信チャネルを確立する方法。

安全性の高いソリューションを設計するために、開発者は信頼できる実行環境(Trusted Execution Environment、TEE)を作成する技術を使用できます。

信頼できるアプリケーションランタイム

TEEは、通常のいわゆる「リッチ実行環境(REE)」とは別の、分離された信頼できるアプリケーションランタイムです。 グローバルプラットフォームTEEシステムアーキテクチャ仕様によれば、最高レベルでは、TEEは次の要件を満たす環境です。

- TEE内で実行されるすべてのコードが本物で一貫していることが保証されています。

- このコードによって操作されるリソースは、リークから保護されています。 すなわち、アプリケーションの信頼できるランタイムは、ローカルまたはリモートで実行されるかどうかにかかわらず、ソフトウェアに対するすべての既知のタイプの攻撃、およびハードウェアに対するいくつかの外部攻撃を防ぐ必要があります。

- リソースとコードは不正なトレースから保護されており、アプリケーションはデバッグおよびテストツールによって外部から影響を受けることはできません。

Intel Software Guard Extensionsテクノロジーの概要

Intel Software Guard Extensions(Intel SGX)を使用すると、開発者は安全なアプリケーションをオープンプラットフォームで作成および展開できます。 これらは、一連の新しい命令やメモリへのアクセスメカニズムの変更など、Intelマイクロプロセッサアーキテクチャの新機能です。

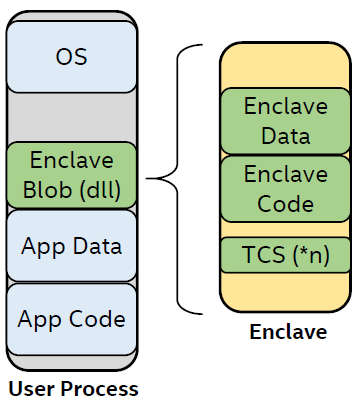

Intel SGXは、ハードウェアレベルで保護されたコードとデータを格納するメモリのセクションを割り当てることで機能します。 メモリの保護された領域は、飛び地と呼ばれます。 エンクレーブに保存されたデータは、その中にあるコードでのみ使用できます。 エンクレーブコードは、特別な指示を使用して呼び出すことができます。 エンクレーブは、Windows DLLとして作成およびロードできます。

プロセスに組み込まれた安全なランタイム

Intel SGX 設計モデルによると、このテクノロジーを使用するアプリケーションは、信頼できない部分と信頼できる部分の2つの部分で構成されています。 アプリケーションが実行されると、Intel SGX固有の命令を呼び出して、信頼できるメモリ領域にあるエンクレーブを作成します。 信頼できる関数が呼び出されると、コードはエンクレーブ内で実行され、暗号化されていないデータはエンクレーブ内でのみ使用できます。 外部からのアクセスは完全に閉鎖されています。 信頼できる機能が完了すると、エンクレーブデータは信頼できるメモリに残ります。

Intel SGXを使用したアプリケーション図

インテルSGXテクノロジーの目的は、アプリケーションのこれらの部分に対する高レベルの保護の組織化を可能にすることです。外部へのアクセスは完全に除外する必要があります。 特に、アプリケーションが動作する重要なデータは保護されます。

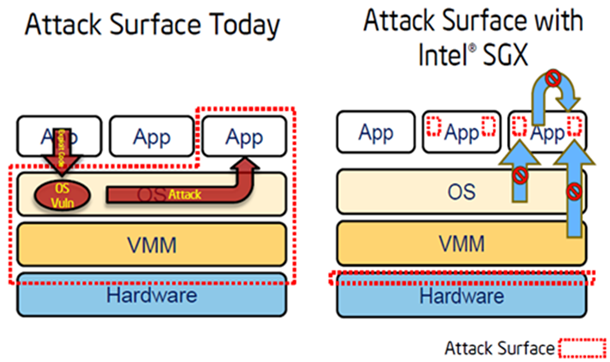

このアプローチを使用した攻撃対象領域(Trusted Computing Base(TCB))は、アプリケーション自体とそのコードが実行されるプロセッサーに限定されます。 オペレーティングシステム、VMM、BIOS、ドライバーをバイパスできるマルウェアでさえ、アプリケーションの作成者が秘密にしたいものを盗むことはできません。

Intel SGX使用時の攻撃対象領域の削減

Intel SGXによる生体認証アプリケーションのセキュリティの強化

生体認証システムのセキュリティを改善するための提案を議論する前に、何を保護する必要があるかに注意を払う必要があります。

ユーザーの生体認証特性に関する機密データは、アプリケーションで処理されるか、ディスクに保存されるか、リモートサービスに送信されるかなど、慎重に扱う必要があります。

サンプルの取得、特徴の特定、一致の検索など、生体認証データを処理するモジュールは、コンピューターウイルスやその他のマルウェアから保護する必要があります。 さらに、システムの出力を偽造できないことが必要です。

アーキテクチャソリューションを提供します。そのスキームを以下に示します。

Intel SGXを使用して、盗難防止生体認証システムを実装する

生体認証データを受信、処理、および比較するサブシステムは、クライアントの信頼できる部分であるインテルSGXエンクレーブ内にあり、生体認証データに対するアクションを担当します。 実行中のデータ漏洩防止とプログラムの整合性を保証します。 通常、このようなサブシステムはソフトウェアモジュールとして実装されます。 また、マルウェアの使用など、あらゆるソフトウェアの実装がハッキングされる可能性があります。

提案されたアーキテクチャソリューションでは、コードとデータを含むアプリケーションの保護された部分がエンクレーブにロードされます。 コードとデータの両方について、ベンチマークを計算するための手順、いわゆる「測定」が実行されます。 アプリケーションコードとデータがエンクレーブにロードされるとすぐに、それらは外部プログラムアクセスから保護されます。 したがって、生体認証アルゴリズムの実装は信頼できると考えることができます。 さらに、提案されたソリューションの特徴は、中央処理装置での実行に関連する高いパフォーマンスとスケーラビリティです。 これは、高性能が重要な生体認証システムの部分の実装に特に当てはまります。 たとえば、バイオメトリックデータ認識機能用。

Intel SGXテクノロジーは、エンクレーブ外のストレージ用に機密エンクレーブコンテンツの整合性を暗号化および保護する機能を提供します。 たとえば、ディスク上で、アプリケーションがこのすべてを後で再利用できるようにします。 このデータを「封印」するために使用できるハードウェアキーである、いわゆる封印キーを使用して、エンクレーブ間でデータを安全に転送できます。 シールキーは、CPUおよび既存のエンクレーブ環境に固有です。 Intel SGXプラットフォームソフトウェアが提供するMonotonic CounterやTrusted Timeなどの他のサービスと組み合わせて、このソリューションを使用して、さまざまな種類の攻撃から保護できます。

単調カウンタを使用して、リプレイ攻撃から保護するために設計されたセキュリティポリシーを実装できます。 信頼できる時間を使用して、時間ベースのセキュリティポリシーを実施できます。 それと別の両方-「封印された」データの形式(封印されたデータ)。

エンクレーブは、選択されたアルゴリズムに従って暗号化を実行します。 つまり、開発者は、システムのセキュリティ要件に応じて、任意の暗号化プラットフォームを選択できます。 したがって、ユーザーの生体認証データがエンクレーブに保存され、処理されていない生体認証データがアプリケーションの信頼できない部分のエンクレーブ外で利用できないことを確認できます。

バイオメトリック認識のクライアント実装では、ローカルストレージではなくクラウドデータベースを使用して認証手順を実行するためにリモートサーバーに接続する必要がある場合があります。 サーバーは、検証メカニズムを使用してIntel SGXをサポートするプラットフォームで正しくダウンロードおよび初期化されたクライアントソフトウェアと対話することを確認できます。 同じことが生体認証にも当てはまります。 インテルSGX内では、これは、システムの特定の部分が、そのような機能をサポートするプラットフォーム上で、そこで実行される必要があるコードがエンクレーブ内で安全に実行されることを確認できるメカニズムです。

まず、このモジュールは、システムのクライアント部分の信頼性に関するレポートを生成します。これは、実稼働段階でCPUに記録されたデータのおかげで、特定のプラットフォームに結び付けて検証できます。 さらに、レポートには、生体認証セッションを実行しているユーザーに関する情報が含まれます。 サーバーはレポートをチェックして、Intel SGXをサポートするデバイスとやり取りしていること、およびユーザーがシステムにアクセスできることを確認します。 クライアントとサーバーは、最初の接続中に初期化セッションを実行します。初期化セッション中に、システムのクライアント部分は適切なIntel SGX機能を使用して「密封された」秘密データを安全に送信します。

このデータは、それを封印したアプリケーションによってのみ印刷でき、クライアントプラットフォームの信頼性を常に確認する必要なく、将来サーバーへの安全な接続を確立するために使用されます。 そのようなデータには、「塩」、暗号化キー、セキュリティポリシー、証明書などがあります。 その後、生体認証データと認証結果は、クライアントとサーバー間の安全な通信チャネルを介して送信できます。

仮想マシン拡張機能を使用したメモリ保護スキーム

動的データの攻撃は、システムを攻撃するための最も一般的な方法の1つです。 ルートキットやその他のマルウェアはこの手法を使用して、指定された機能を傍受し、プログラムの実行中にデータのコピーを作成したり、メモリ内でデータを変更したりできます。 ユーザーの生体認証の場合、悪意のあるコードはセンサーから取得した生体認証データと登録ユーザーの生体認証データテンプレートをメモリから受信できます。

メモリへの不正アクセスに対する従来のソフトウェア保護メカニズムの弱点

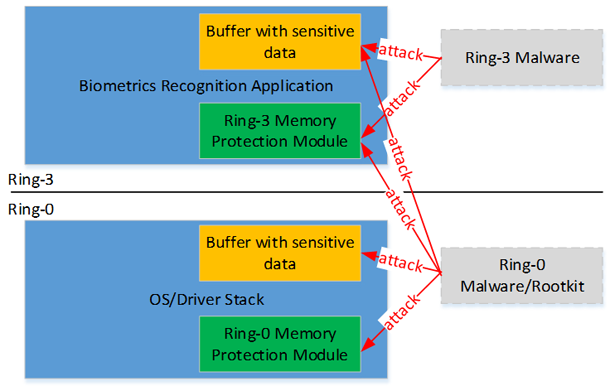

メモリへの不正アクセスに対するソフトウェア保護の従来のメカニズムは、十分な信頼性がありません。 保護されたコードと悪意のあるコードは、同じ特権レベル(ring-0またはring-3)で実行されます。 したがって、保護を無効にするために、悪意のあるコードが保護されたコードに簡単に影響する可能性があります。

攻撃者はセキュリティモジュールに影響を与え、機密情報を含むバッファにアクセスする可能性があります

仮想マシン拡張ベースのメモリ保護

Virtual Machine Extensions(VMX)は、プロセッサハードウェアの仮想化をサポートする一連の命令です。 彼の作品の基本原理は次のとおりです。

- ロード/保存、分岐命令、算術演算、論理演算などの基本的なCPU操作を無視します。

- メモリ制御ブロックの操作、I / O命令、または連想変換バッファの更新などの特権命令の監視(トラッピング)。

- 特権命令が実行された場合、実行を中断し、プロセッサをルートVMXモードに設定してさらに処理します。

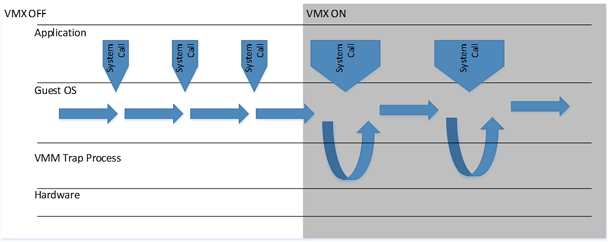

ハードウェア、オペレーティングシステム、およびVMXオン/オフアプリケーション間の関係は次のようになります。

VMXがオンとオフのときのシステムコールに対する異なる応答

ハードウェアレベルで実装されたVMXトラップ機能を使用すると、ハードウェア仮想化に基づくメモリ保護メカニズムは、使用しない場合よりも高速で安全なメモリ保護を提供できます。 ここでの基本的な考え方は、オペレーティングシステムとハードウェアの間にVMMベースのメモリ監視モジュールを配置することです。 アプリケーションをロードすると、信頼できるコードとデータを含む領域用のメモリ割り当てテーブルが作成されます。 テーブルの作成後、メモリアクセス操作中にVMMはこれらの操作をインターセプトし、メモリアクセス命令アドレス(EIP)アドレスと以前に作成されたテーブルのメモリアドレスを比較できます。 メモリ保護モジュールは、この操作が有効かどうかを確認し、適切な手順を参照できます。

Intel Identity Protection Technologyとワンタイムパスワードを使用した多要素認証

個人情報の盗難は、個人や企業に影響を与える世界的な問題です。 クラッカーはユーザー名とパスワードを取得する方法を常に考案しているため、使いやすいが安全なソリューションが必要です。 そして、彼らは決して止まらず、このデータの新しい盗難方法を探して止まらないでしょう。 特定の組織のクライアントであり、インターネットまたは通常のコンピューターユーザーを介して対話する場合、Intel Identity Protection Technology(Intel IPT)は、ID盗難のリスクを回避するのに役立つ強力なツールを提供できます。 特に、Intel IPTの機能を使用するインターネット上のサービスアカウントにユーザーの物理デバイスを関連付ける可能性について話します。

伝統によれば、二要素認証はワンタイムパスワード(OTP)を使用します。 このようなスキームは、ユーザーが知っていること(ユーザー名とパスワード)とユーザーが持っているもの(通常、トークン、ハードウェアセキュリティキー、または短期間にのみ有効で6桁の数字を生成するキーフォブ)を組み合わせますリクエスト)。

OTPテクノロジーの一部としてIntel IPTを使用する場合、ビルトインプロセッサを使用して30秒ごとに1回のみ使用される一意の6桁の番号が生成されます。これは、不正アクセスから保護され、オペレーティングシステムから隔離されます。 資格情報は安全な物理デバイス内で処理されるため、マルウェアによるハッキングや削除はできません。

クライアントとサーバーの相互作用、ワンタイムパスワード認証でのIntel IPTテクノロジーの適用

会社ですでに2要素認証を使用している場合、ハードウェアトークンを使用するときに発生するさまざまな不便さと組織的な問題に精通しています。

OTPをサポートするIntel IPTは、システムのチップセットに組み込まれたハードウェアトークンです。 この場合、情報セキュリティソリューションのプロバイダーを個別に選択できます。 組み込みトークンを使用すると、個別の物理デバイスの使用を拒否できます。これにより、たとえば、VPNへの接続のための2要素手順が簡素化されます。 同時に、Intel IPTはほぼ遅延なく機能し、ユーザーの日常業務を簡素化および促進します。

Intelは、OTPサポートを備えたIntel ITPテクノロジーを使用することで、ハードウェアの信頼のルート、Intelプロセッサ、さまざまなWebサイト、金融機関、ネットワークサービスに基づく特定のデバイスの信頼性の証明を提供します。 これらのサービスはすべて、アカウントに、悪意のあるプログラムや攻撃者ではなく、その権利を持つアカウントが含まれているという追加の保証を受け取ります。 OTPでIntel IPTを使用するシステムは、さまざまな多要素認証スキームを実装するソリューションで使用できる個人データおよびトランザクション検証方法に対する追加の保護を提供します。

まとめ

Intel SGX、VMX、IPTテクノロジーが生体認証システムのセキュリティレベルをどのように向上させるかについて話しました。 しかし、これで話は終わりではありません。 次回は、Intel AES-NI、Secure Key、およびIntel RealSenseについてお読みください。