この記事で説明されているエラーは、ESの開発者に渡され、修正されたため、この脆弱性の悪用はできなくなりました。 このことを考えると、この出版物は他人の個人データの漏洩を伴うものではないと考えています。 しかし、私たちは、市民の文書が侵入者によってもはや入手されず、いかなる行動のためにも保存されなかったことを保証することはできません。

したがって、電子政府ポータルでは、このヘルプまたはそのヘルプをリクエストすると、ユーザーは* .PDF形式のドキュメントへの直接リンクを受け取ります。これは次のようになります。

http://egov.kz/shepDownloadPdf?favorId( )&iin=( )

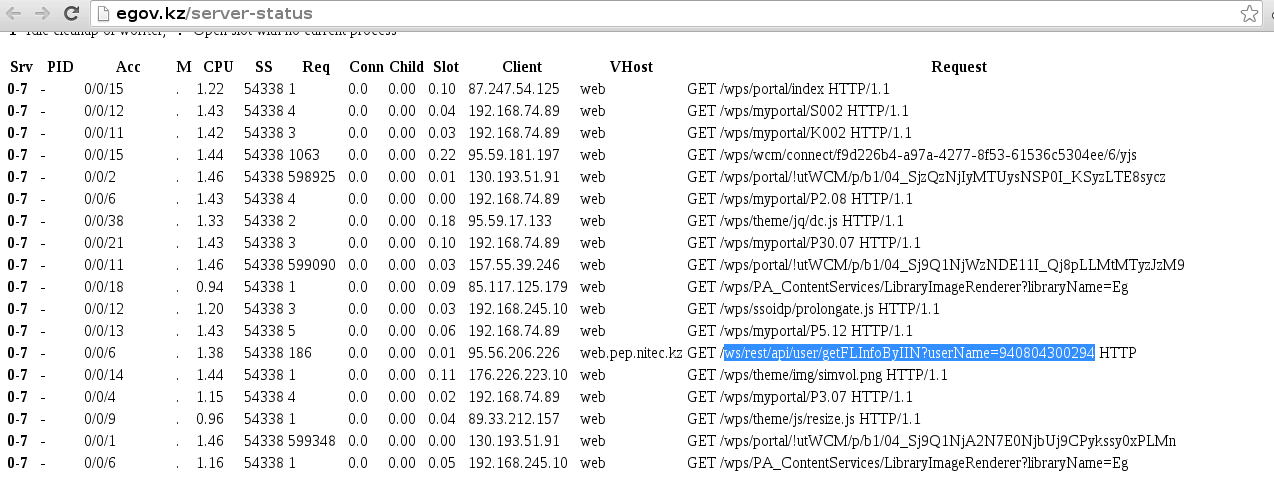

管理者のエラーは、Server-Statusの一般的な可用性にあります。これにより、送信されたすべてのGET要求が明らかになります(下図を参照)。

さらに興味深い。 直接リンクを使用すると、許可なしにドキュメントをダウンロードできます。これにより、攻撃者はブルートフォース攻撃を実行して、発行されたすべてのドキュメントまたは特定の人物のドキュメントを自分のIINで取得できます。 その結果、電子政府が発行したすべての文書は、リクエストを処理する場所(自宅で、自分のコンピューター、公共サービスセンター、モバイルデバイスを使用)に関係なく、第三者が利用できました。

そのため、多くの人が誤ってそのように考えている小さなエラーを使用して、ドキュメントの盗難に対して大規模な攻撃を行うことができます。 必要なのは、少しの空き時間とプロセスを自動化する簡単なスクリプトだけです。

分析のために小さなカウンターが作成され、1週間でカザフスタン共和国の国民50,000件以上(または約10GB)の文書を送り出すことが可能であることが示されました。 また、これらは市民の無害な住所証明書だけでなく、不動産の可用性に関する証明書などの機密情報を含むさまざまな文書でもあります。

管理者の設定が正しくないため「マイナー」な脆弱性があり、市民のデータベースが流出する可能性があります。