ESETは、すべての既知のMumblehardコンポーネントにシンクホールと呼ばれるよく知られたメカニズムを適用しました。 この操作の結果として得られたデータをCERT-Bund組織と共有しました。 組織は、マンブルハードボットが存在する場合、他の国のCERTに通知しました。

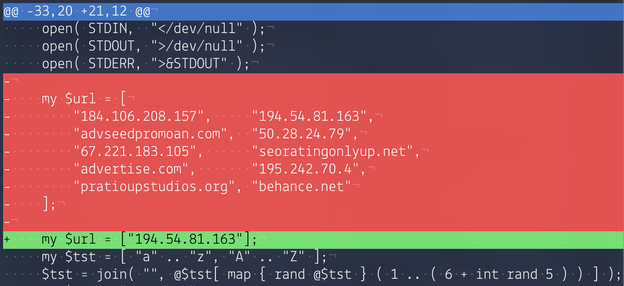

昨年のマンブルハード研究の発表から1か月後、私たちの研究者は、このボットネットの背後に立っていた侵入者の反応に気付きました。 レポートでは、Mumblehardの代替C&Cサーバーのアドレスであるドメイン名を登録するプロセスに言及しました。 このプロセスは、ボットネットのサイズを計算し、マルウェアの拡散を追跡するために使用されました。 Mumblehardの作成者は、C&Cサーバーコントロールのリストからそれらに必要のないドメインアドレスとIPアドレスを削除することにより、これらのアクションに対応しました。 しかし、彼らは直接管理下にあったものだけを残しました。

図 1. ESETテクニカルスタディ前後のMumblehardバックドアPerlコードの違い。

2015年5月24日に初めて更新版を視聴しました。 彼女のサンプルは、翌日VirusTotalサービスに登場しました。

その時点で存在していたボットは同時に更新されませんでした。 シンクホールメカニズムにより、ボットの最初の部分の更新を5月25日に合計500台の車から記録することができました。 残りのメンバーは、1か月後の6月26日に更新されました。

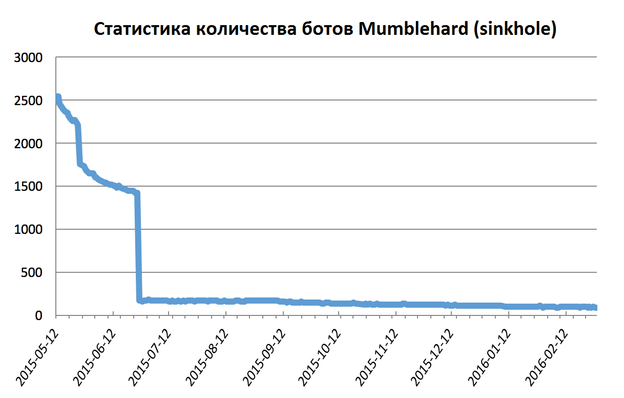

図 2.公開後のマンブルハードボットのアクティビティの統計。

攻撃者は、フォールバックを提供せずに、Mumblehardバックドアに単一のC&Cサーバーアドレスを使用するように切り替えました。 その後の閉鎖でそれを制御することは、ボットネットを混乱させるのに十分な条件でした。 この目的のために、私たちの側でイニシアチブが取られた後、法執行機関に連絡しました。

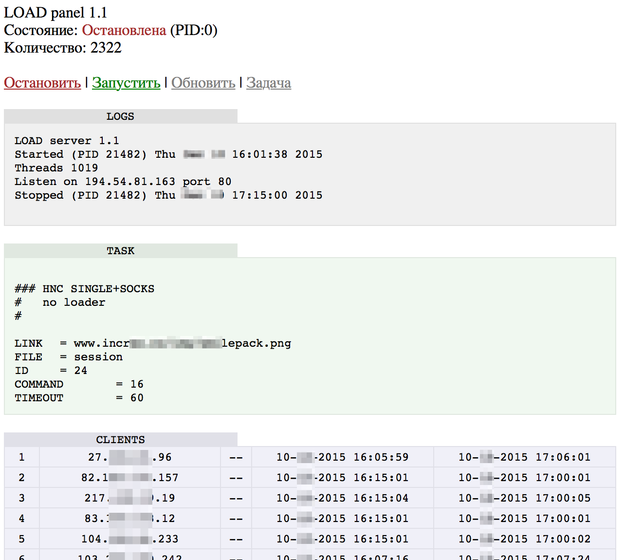

サイバー警察のウクライナ支部とCyS Centrum LLCの助けを借りて、2015年10月に管理C&Cサーバーから情報を取得することができました。ボットネットの主なタスク。 また、ボットネットを制御するために使用されるいくつかの異なるコントロールパネルを見つけました。

他のMumblehardコンポーネントと同様に、コントロールパネルはPerlプログラミング言語で作成されました。

図 3.悪意のあるプログラムにコマンドを送信するために使用されたボットネットコントロールパネル。

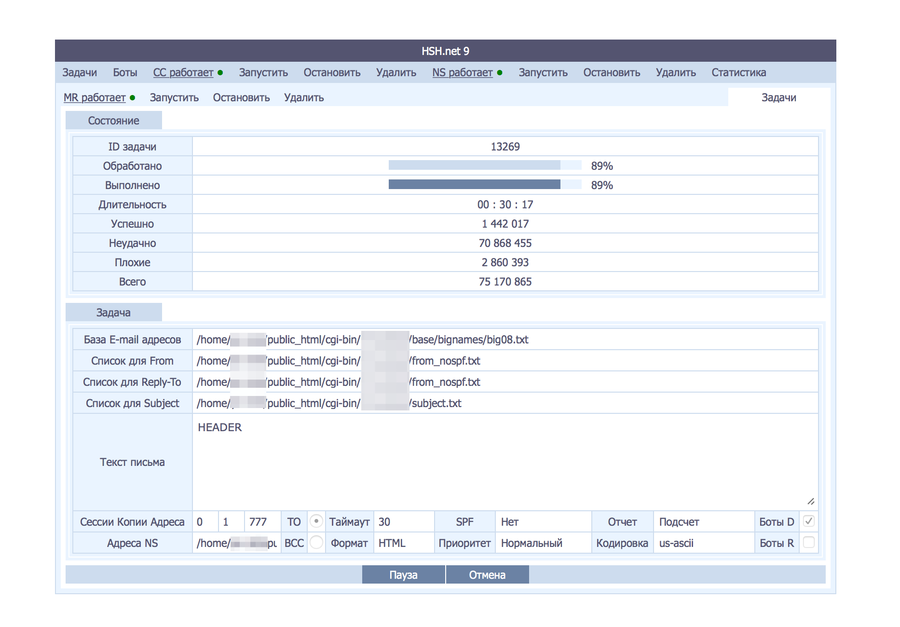

図 4.コントロールパネルにスパムジョブのステータスが表示されます。

前回の調査では、次の質問が未解決のままでした。Mumblehardマルウェアでユーザーを侵害する最初のベクトルは何ですか? 一部のユーザーは、WordPressやJoomlaなどのコンテンツ管理プラットフォーム(CMS)のいずれかの非公開の脆弱性を介して、このバックドアによって侵害されていることを知っていました。 この目的のために、プラグインの1つで脆弱性が使用される可能性があります。 バックドアC&Cサーバーのフォレンジック分析は、このサーバーを介してコンピューターが侵害されなかったことを示しています。 発見したスクリプトは、PHPシェルが既にインストールされている環境でのみ実行できます。 Mumblehardのオペレーターが、他のギャングから潜在的な被害者のコンピューターへのアクセス権を購入していた可能性があります。

図 5.コマンドをPHPシェルのリストに渡すためのコントロールパネル。

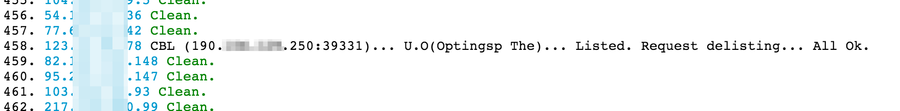

Mumblehardのもう1つの興味深い機能は、Spamhaus Composite Blocking List(CBL)からボットIPアドレスを自動的に除外するメカニズムです。 攻撃者は、特別なスクリプトを使用して、このリストの内容を追跡し、そこにある各スパムボットのIPアドレスの存在を追跡しました。 これらのIPアドレスのいずれかがこのリストに含まれる場合、スクリプトはそれらをCBLから除外する要求を送信しました。 リストからアドレスを除外するそのような要求はCAPTCHAを使用して保護されますが、OCRメカニズム(またはその外部の対応物)がそれをバイパスするために使用されました。

図 6. CBLリストから削除された後のスパムボットの1つのIPアドレスのステータス。

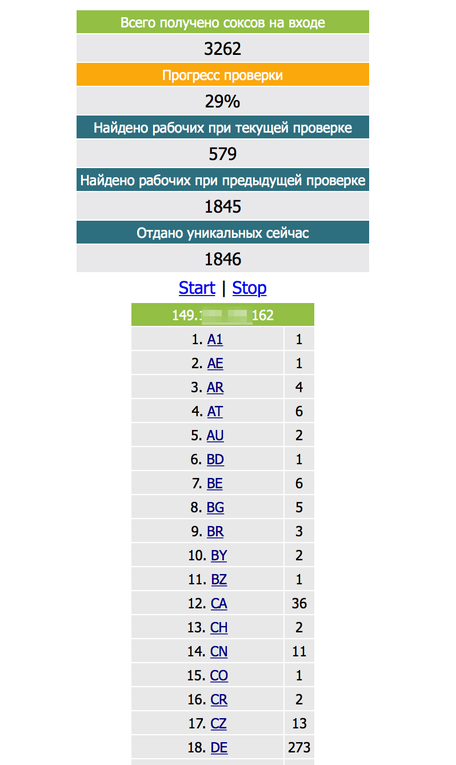

PHPインタープリターでのコマンドの実行、CBLリストからの除外など、リモート(感染)ホストとの対話を含む、管理C&Cサーバーでのすべての操作は、プロキシを使用して実行されます。 プロキシ接続を提供するために、MumblehardスパムデーモンはTCPポート39331でリッスンします。この関数は、クエリ要求のソースをマスクするために使用されます。 ボットネットのコントロールパネルは、63か国のマルウェアの被害者の間ですべてのプロキシの可用性をチェックします。

図 7.コントロールパネルには、さまざまな国で開かれているプロキシ接続のステータスが表示されます。

2016年2月29日にウクライナのサイバー警察の専門家がMumblehard管理C&Cサーバーを閉鎖したとき、それは当社の専門家(陥没穴)によって管理された同様のサーバーに置き換えられました。 2016年3月にこのサーバーを通じてデータを収集しました。統計では、2月末にMumblehardによって侵害されたLinuxを実行するほぼ4000のシステムが示されました。 最近、侵害されたシステムの数は徐々に減少しています。

CERT-Bund組織は最近、侵害された組織およびユーザーへの通知の送信を開始しました。 今後数週間で、感染したシステムの数が大幅に減少することを期待しています。

図 8.新しいシンクホールサーバーの統計。

システムの1つがLinux / Mumblehardによって侵害されたという通知を受け取った場合は、GitHubリポジトリの侵害インジケーター (IoC)のセクションをご覧ください。 システムからマルウェアを検出して削除する方法を示します。

感染を防ぐための予防策として、プラグインなど、システムでホストされているWebアプリケーションを定期的に更新する必要があります。 さらに、管理者アカウントには複雑なパスワードを使用する必要があります。

おわりに

法執行機関やその他の重要な組織との連携が重要であり、ボットネットの排除につながりました。 私たちの専門家は、ウクライナのサイバー警察、組織CyS Centrum LLC、CERT-Bundに感謝しています。 運営の結果に満足しており、オンラインでのセキュリティ確保の取り組みを誇りに思っています。 Mumblehardベースのボットネットは、最も危険なもの、最も広く普及したもの、またはすべての中で最も複雑なものではありませんが、それでも、それを閉じることは正しい方向への別のステップでした。インターネット上のサイバー犯罪を減らすのに役立ちます。