ディレクテッドフィッシング攻撃の広がりは、その効果と、従来のセキュリティソリューションがそれらに抵抗する能力が弱いことに関連しています。 定期的なフィッシング攻撃が大量に送信されている間、スピアフィッシング攻撃は特定の対象に対して実行されます。

スピアフィッシング

現在、特定の組織またはグループを特定できる電子メールの送信によって組織された標的型フィッシング攻撃の割合は増加しています。 ターゲットユーザーは、慎重に設計されたフィッシングメッセージを受信します。このメッセージは、最も重要な情報を含む企業ネットワークまたはデータベースへのアクセスを可能にするログインやパスワードなどの機密個人情報の入力を強制します。 資格情報の要求に加えて、標的型フィッシングメールにはマルウェアも含まれる場合があります。

直接フィッシングは、1つの単純な理由により、最も一般的なタイプの標的型攻撃になりました。この手法は本当に機能し、セキュリティの問題に真剣に取り組むユーザーでさえ誤解を招きます。 ハッカーが企業ネットワークに侵入するためのハッカーを提供します。 世界中の1万を超える組織で実施されたチェックポイントの調査によると、過去12か月間に84%の組織が少なくとも1つの感染ドキュメントをダウンロードしました。 これは、攻撃者がインターネット上の会社またはその特定の従業員のアイデアを取得し、最も用心深い従業員でさえ悪意のある添付ファイルを開き、それによってハッカー攻撃を開始するよう促す手紙を書くだけでよいためです。

攻撃対象

標的のリストを決定するために、攻撃者はいくつかの方法を使用できます。

- サイトから従業員のリストを取得します(情報の信頼レベルは非常に高いです)。

- 社会技術的手法を使用して従業員のリストを受け取る-電話またはメールの注文(情報の信頼レベルは非常に高い);

- サイトに投稿されたドキュメントのメタデータから名前を取得します(情報に対する信頼度が高い)。

- linkedin(情報信頼レベル-中);

- ソーシャルネットワークの解析(情報の信頼レベルが低い)。

情報に対する信頼レベルが高いほど、このサブジェクトが関心のある組織と直接関係している可能性が高くなります。

組織の有望な従業員のリストを予備収集した後、活動分野、責任範囲、および水平接続に関するデータが収集されます。 選択したサブジェクトを攻撃するためのエントリポイントも検索されます。 受信した情報を分析した後、攻撃シナリオを作成できます。

攻撃心理学

標的型フィッシング攻撃には、人間の心を操作するための洗練された社会技術的手法と技術が常に含まれています。

心理学の観点からは、ソーシャルエンジニアリング手法による攻撃は、常に心の分析ツールをバイパスします。 それは主に感情的な領域のレベルで働き、メンタルワークに従事するほとんどの人によって習慣的に抑制されます。 そのため、攻撃者の知性が被害者の知能よりも著しく低い場合でも、ソーシャルエンジニアリング手法が成功することがよくあります。

SIメソッドは、ミクロソシウムの圧力の下で発達した行動、深い恐怖、適応反射のパターンを打つため、高いIQはほとんど欺きを防ぎます。 被害者の重要な知覚の発達したブロックが攻撃に干渉しないようにするために、彼らは単にデータストリームで過負荷にし、二次情報の分析に切り替えるか、緊急要因を使用してそれを完全に無効にし、無意識に行動させます。 これはすべて、ニューラルネットワークの重要なノードに対する攻撃のようなものです。

ソーシャルエンジニアリングの基本的なテクニックの1つは、時間の不足、つまり被害者がすぐに対応しなければならないイベントの作成です。 信頼できる情報が不足している状況で行動する必要があるため、緊急の決定を下すのは困難です。 そのような状況では、攻撃者に報告されたすべてのデータを調べて確認する時間がないため、被害者は強い感情に基づいて行動を開始します:助けたい、認識を獲得したい、または予期しない問題をできるだけ早く取り除きたいという欲求。 また、簡単なお金、お金を失う恐れ、仕事、仕事の結果、評判を渇望することもしばしばあります。

被害者は額の中で状況が緊急であると告げられるか、彼女が独立してこの結論に達することを許すかもしれません。 2番目の方法はより効果的です。なぜなら、人にとってはそれが彼自身の考えであり、疑いの余地がないからです。 彼が聞いた伝説にますます自信を持って、彼が彼の最小限の議論に依存するのは彼女にあります。

例

攻撃組織LLC「カモミール」のオブジェクト。 会社のウェブサイトから、会社の長、秘書、システム管理者に関する情報を受け取りました。 電話の助けを借りて、主任会計士の名前とメールアドレスが明確になりました。 会社の詳細は、データベースOGRN / USRLEから取得しました。

攻撃の対象は主任会計士と秘書であり、次の攻撃シナリオが関与していました(ベクター-電子メール):

主任会計士:

- From:ニュートラルアドレス(%surname%%birthyear%@mail.ruなど)

- 件名:FWD調整レポート

- 手紙の本文:こんにちは、フルネーム。 予備的な合意に従って、私は和解報告書を送ります。

- 付録:LLC Romashka.xlsの検証証明書

秘書:

- 差出人:info@msk.arbitr.ru(偽のアドレス)

- 件名:債権回収ステートメント

- モスクワ仲裁裁判所は、企業の登記簿であるRomashka LLCからの債権回収に関する請求番号23401-16を提出しました。 。

- クレーム:

- アートに従って。 違法な留置、返還の回避、支払いのその他の遅延または不当な受領または他人を犠牲にして貯蓄することによる他人のお金の使用のためのロシア連邦民法395条、これらの資金の利子は支払われます。

- アプリケーション:判決23401-16.docx

いわゆる攻撃手段 オフィスバックドア 。 攻撃時には、システム管理者は、ネットワーク境界への攻撃、サイトへのDoS / DDoS攻撃などによって「占有」される可能性があります。

スタッフ研修

多くの企業は、社会的および技術的な攻撃に対するスタッフの意識を高めるためのトレーニングを実施しています。

メール/ Webトラフィックのフィルタリングと分析、ソフトウェア環境の制限、添付ファイルの起動の防止など、フィッシングに対する技術的な保護対策は非常に効果的ですが、新しい脅威に抵抗することはできません。さらに重要なことに、

定期的なブリーフィングとニュースレターは人材育成の重要な要素ですが、実践が示すように、プロセスへの関与の要因を考えると、従業員自身の過ちを訓練するよりも効果ははるかに低くなります。

テストおよびトレーニング担当者がフィッシング攻撃を識別することができる最も簡単なシステムは次のとおりです。

- スクリプトおよびレターテンプレートの準備。

- ユーザーへのフィッシングメール。

- 応答したユーザーを特別な警告ページにリダイレクトします。

- 攻撃効率の統計的な説明。

sptoolkitフレームワークによって生成された「通知」ページのスクリーンショット。 プロジェクトは現在凍結されています。

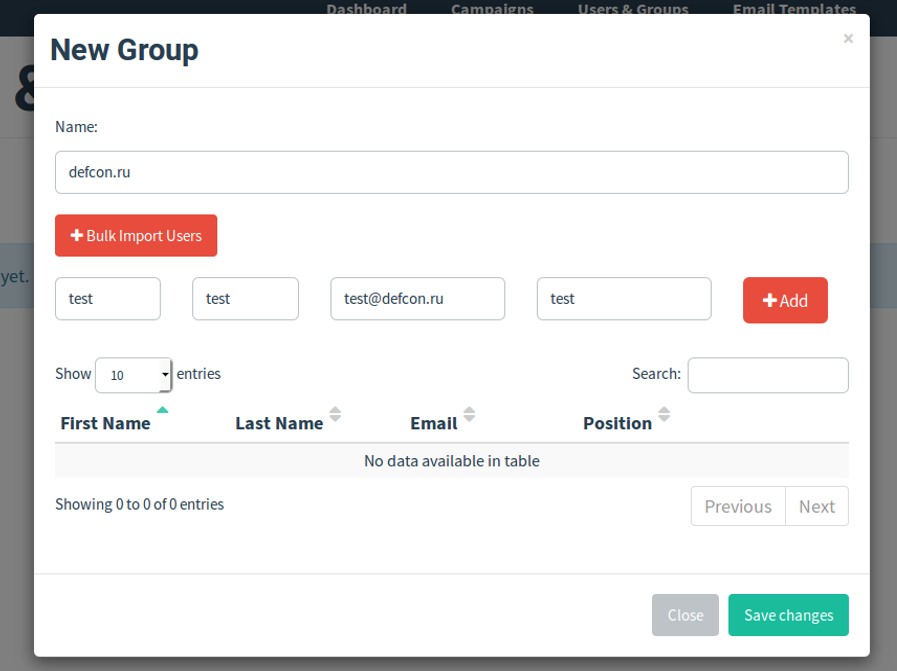

この種の「トレーニング」を促進するために、特殊なゴーフフレームワークを使用できます。 ソーシャルエンジニアのタスクを容易にする他のユーティリティ、たとえばsetoolkitがありますが、それらは冗長な機能を持ち、積極的な攻撃を目的としています。 オンラインサービスもいくつかありますが、それらは主に英語を話すため、フィッシング会社のロシア語を話す目的での使用には適していません。

Gopgishは、使いやすいWebインターフェイスとシンプルな展開を備えたマルチプラットフォームフレームワークです。 このフレームワークはGolangで開発されており、共有ホスティングでは動作しない可能性が高いため、この点に留意してください。

これを使用して、特定のユーザーグループ用のフィッシング会社を作成できます。

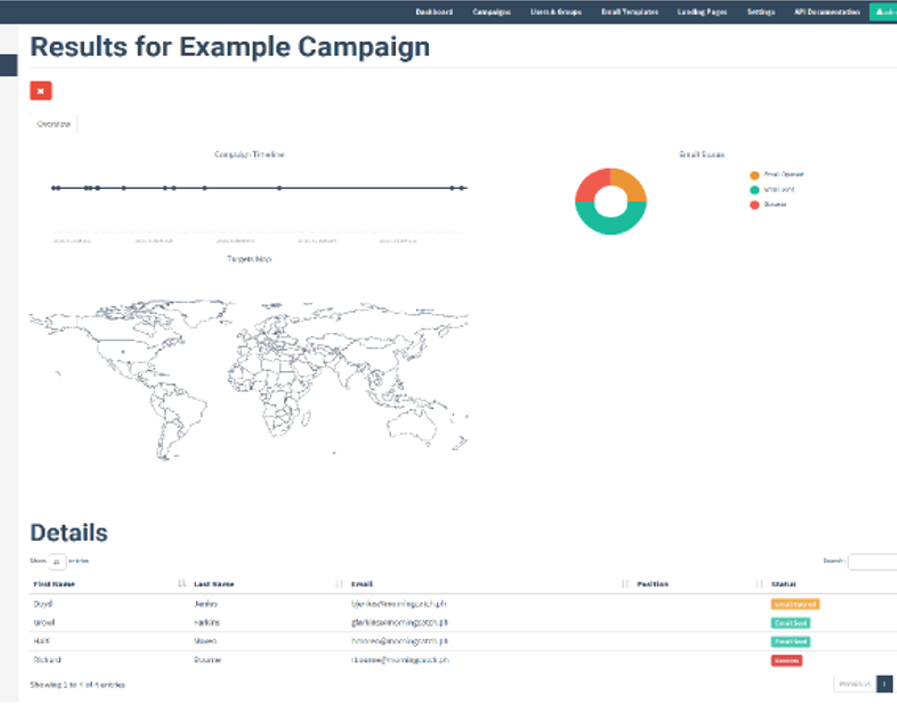

郵送の場合、さまざまなテンプレートを適用できます。 ニュースレターの有効性を評価するために、追跡システムが使用されます。

フィッシングページでは、ユーザーが入力したデータを「収集」できます。

会社の後、その有効性を評価できます:

安全上の注意

保護対策として、メールの添付ファイルとリンクの制御を確立し、担当者と新しい脅威の存在についてトレーニングを実施し、安全対策を観察し、すべての疑わしいケースを技術担当者に通知する必要があります。