サイバー攻撃は、より広範かつ高度になりつつあります。 大規模なサイバー攻撃の主な理由の1つは、手頃な価格です。 たとえば、2015年 10月に発行された2015年のサイバー犯罪調査に関するレポート: HPEがスポンサーのPonemon Instituteが実施したグローバル調査では、ロシアでのサイバー犯罪の平均費用は100〜150ルーブル(ドル)と推定されています。計算面では、2014年の3.33ドルから2015年の2.37ドルに減少しました。

サイバー攻撃に対する保護の効果が不十分である主な問題の1つは、多くの場合、攻撃に対する保護が断片化されており、すべてのリスクが適切に考慮されていないことです。 経験が示すように、情報セキュリティ資金の購入に割り当てられた予算の約80%は、ネットワークへの侵入を防ぐための防止ツールの取得と実装に費やされています。 これを行うには、ファイアウォール、IPSシステム、さまざまなゲートウェイソリューションがインストールされます。 侵入後、情報セキュリティツールに費やされる残りの20%は、攻撃者の行動から保護するために必要です。 ISサービスの主な目的は、すべての段階で攻撃に対する全体的で統合された均一な防御を提供し、防御の失敗を回避することです。

Hewlett Packard Enterpriseは、サイバー攻撃に対するマルチレベルの保護を構築し、それらが引き起こす損害を最小限に抑えるために、国際的に実証されたソリューションを提供します。 非常に効果的な製品に加えて、HPEにはハッカー攻撃から保護するための方法論もあります。 ユーザー情報システムの包括的な保護を基礎として作成することは、HPEパートナーの重要なタスクです。

HPEソリューションポートフォリオは、攻撃者による攻撃の段階を中心に構築されています。 最初の段階は、被害者に関する情報の収集です。組織で使用されているIPアドレス、ホストされているサービス、保護されている手段などです。攻撃の2番目の段階は、技術的手段と方法を使用して実行できる侵入ですソーシャルエンジニアリング。たとえば、ユーザーに電話をかけたり、フィッシングメッセージを送信したりします。 攻撃の3番目の段階:攻撃者は組織のネットワークに入り、有利に使用できるデータ(アカウンティングデータベースやクライアントデータベースなど)を探しています。これは、個々の保護されたネットワークセグメントに侵入しようとしているためです。 第4段階:攻撃者は保護されたセグメントに入り、マルウェアをコンピューターまたはネットワークデバイスにインストールし、必要なデータを取得しようとします(暗号化されている場合-HPEにはこのツールがあります-入手は決して容易ではありません) ) 最後の5番目の段階-ハッカーによって制御されるリモートコンピューターにデータを送信して、さらに使用する(たとえば、競合他社に販売したり、被害者の評判を損なうために公開する)。

HPEには、情報セキュリティの脅威と傾向を分析するセキュリティ研究ユニットがあります。 毎年、HPE Security Researchは情報セキュリティレポートを発行します。このレポートには、4つの分野で最も関連性の高い主要な傾向がリストされています。

- インシデントの監視と対応(ユーザーの行動分析を含む);

- ソフトウェアソースコードの分析。

- ネットワークセキュリティ。

- 暗号化。

これらの各分野について、情報セキュリティソリューションを開発している部門であるHewlett Packard Enterprise Securityのポートフォリオには、対応する問題のグループを解決する独自の製品があります。 合計で、HPEポートフォリオには約40個の情報セキュリティ製品が含まれています。

HPE ArcSightファミリーのソリューションには、次のタスクを実行するテクノロジーが含まれています。

- 新たな情報セキュリティインシデントに関するイベントの収集、統合、相関-HPE ArcSight Enterprise Security Manager / Express / Logger;

- 350を超えるイベントソースとの統合、および他のシステムを接続するための便利なSDK-HPE ArcSight Smart / FlexConnectors;

- 多数の標準相関ルールとCompliance Insightパッケージを使用した脅威の調査とタイムリーな検出。

- あらゆるタイプのイベントの行動分析-HPE ArcSight ThreatDetector;ユーザー行動の分析-HPE ArcSight User Behavior Analyticsによる内部侵入者のアクティビティの監視。

- HPE ArcSight Reputation Security Monitorサブスクリプションは、企業ネットワークへの侵入や機密データの漏えいの検出を防ぐために、現在の情報セキュリティの脅威に関するアラートを受け取ります。

- 展開されたHPE ArcSightインフラストラクチャの集中管理-HPE ArcSight Management Center。

- インシデント調査中の人的および時間的リソースとの戦い-HPE ArcSight Risk Insight。

ArcSightファミリには、12を超えるさまざまな製品が含まれています。 2007年からロシアで使用されています。 ArcSightユーザーは、ロシアの上位100銀行の約半分、ほぼすべての主要な通信会社、および上位20の主要なイベント監視およびインシデント管理センター(SOC)の約15です。 ArcSightは、多くのロシアのシチュエーションセンターでも使用されています。

わが国には200人以上のArcSight認定スペシャリストがいます(未認定、おそらく10倍以上)。 さらに、認定トレーニングセンターとArcSightを実装するHPEパートナーのエコシステムがあり、たとえば、Solar SecurityはArcSight製品ファミリを使用して顧客に情報セキュリティサービスを提供しています。

この情報技術テクノロジファミリの人気のもう1つの重要な理由は、ArcSight製品ファミリには多数の顧客組織の経験とその専門家の経験が組み込まれているため、ArcSightと連携することで、ITおよび情報セキュリティの専門家が専門的レベルを大幅に向上できることです。

Hewlett Packard Enterprise Securityは、ArcSightに加えて、ソースコード開発の段階でアプリケーションを包括的に保護する強力なソリューションファミリー、その静的分析、すでにコンパイルされたアプリケーション(HPE Fortify)の保護システムの整合性の動的分析、および一連の侵入防止ツール(侵入防止)を提供しますシステム、IPS)およびネットワーク脅威保護-HPE TippingPoint、およびさまざまな暗号化ツール。

この記事では、ArcSightファミリの3つの製品、Enterprise Security Manager(ESM)、DNS Malware Analytics(DMA)、およびUser Behavior Analytics(UBA)に焦点を当てます。

HPE ArcSight Enterprise Security Manager

HPE ArcSight ESMの機能は、従来のセキュリティ情報およびイベント管理(SIEM)システムをはるかに超えており、ロシアでのこの製品の使用経験が示すように、多くの異なる実用的な問題を解決するために使用できます。 たとえば、銀行システムの金融取引、ERPシステムのビジネスシナリオの監視、単一のエンタープライズ管理コンソールへの統合などに使用できます。多くの場合、ArcSight ESMは、規制要件へのコンプライアンスの確保を含むリスク管理タスクで使用されます。

ただし、ESMは、ハッカー攻撃の識別と撃退、およびそれらからの結果の防止を目的としたシステムで最もよく使用されます。 このような悪意のあるアクションが原因で、多くの障害事例が知られています。 それらの多くは、まずインストールされたソフトウェアの悪意のあるコードや脆弱性をチェックし、次に情報システム内のソフトウェア製品の動作を継続的に監視することにより、顕著な損害を引き起こす前に防止または抑制できます。 深刻な悪意のあるアクションが開始される前に、ハッカーがシステムに侵入してからかなりの時間が経過する可能性があることは周知の事実です。 したがって、Ponemon Institute(図3を参照)によると、悪意のあるコードの侵入から抑制まで、悪意のあるインサイダーの活動の開始から抑制まで、平均で約1か月、約2か月かかります。 この間、ESMを使用してプログラムの動作の逸脱を追跡し、システム管理者に通知することができます。

ESMは、情報セキュリティイベントのコレクションだけでなく、これらのイベントの相関関係の分析など、他の多くの種類の処理も提供します。 ESMは、情報だけでなく物理的なセキュリティタスクを自動化するためのプラットフォームと考えることもできます:ESMは、情報セキュリティに直接関連しないITイベントを監視し、それらに対抗する従来の脅威とツールに関する情報を収集するために使用できます。 たとえば、監視、KPI情報セキュリティ設定などを妨げるものはありません。対応するロジックを製品に組み込むことができます。 アンチウイルスシステムから情報を収集する場合、企業にいくつのタイプが展開されているかは関係ありません。 ウイルス対策製品の異種環境で状況を監視することを妨げるものは何もありません。KPIは均一に評価され、選択したKPIのコンテキストで現在の状況だけでなく、たとえば1年または2年前に発生した状況も分析できます-これは、 KPIダイナミクス分析と傾向分析。

さらに、ESMは、ERPシステムなどのビジネスアプリケーションからの情報を分析することにより、不正行為から保護するために使用できます。 検出ロジックを形式化できる場合、この場合、おそらくESMに配置することが可能です。

ESMで大量のデータを保存および処理するには、HPE Vertica DBMSプラットフォームを使用して、セキュリティアナリストが作成した検索クエリの実行を大幅に加速できます。 ArcSightとVerticaの統合は、情報セキュリティイベントの監視だけでなく、たとえばVerticaにデータを保存するビジネスプロセスのイベントの追跡、特に不正行為の防止にも使用できます。 システム統合用の特別なコネクタがあります。

HPE ArcSight DNS Malware Analytics

9月、毎年開催されるHPE Protect会議で、ネットワークトラフィックを監視し、そこで発生したDNSドメインネームシステム要求を分析するように設計された新しい統合ハードウェアおよびソフトウェアソリューション-HPE ArcSight DMAが発表されました。 ワークステーションやモバイルガジェットなど、悪意のあるコード、ネットワーク、ユーザーデバイスに感染したサーバーを迅速かつ正確に検出し、DNSトラフィックを分析して、サーバー、ネットワーク機器、ネットワークに接続されたデバイス間を移動する「不良」パケットをリアルタイムで検出します。 これにより、企業はこれまで未知の新しい脅威から迅速に防御することができます。これは、ビジネスアプリケーション、システム、およびデータに最大のリスクをもたらすため、重要です。 DMAを使用すると、ユーザーは、DNSシステムログから大量のデータを分析するための追加作業により、SIEMシステムに過負荷をかけることなく脅威を識別できます。

DMAの核心-一見、表面上にあるように見えるアイデア-は、HP Labsのセキュリティ専門家の1人によって表現されました:DNSは、コンピューターネットワークに対するほぼすべての攻撃で使用されます(特に、接続、転送を保証するために)コマンドまたは攻撃者によって送信されたトンネリングデータ)、およびDNSクエリを認識するようにコンピューターシステムに教えると、ハッカー攻撃に関連する可能性のあるものを識別できます。

このようなシステムの実験モデルは、HP Labsで作成され、365,000人のHPおよびHPE従業員のデバイスから情報セキュリティイベントに関する情報を収集および分析するカリフォルニア州の情報セキュリティインシデント管理センターであるHP SOCに展開されました。 1年以上の慣らし運転の過程で、システムがトレーニングされ、必要な成熟度に達した後、独立した製品-DMAとして市場に投入されました。 テンプレートと分析ベースはHPEから取得されます。

製品の顧客は、ネットワークアクティビティの視覚化された画像を表示し、特に疑わしいアクティビティのあるコンポーネントを識別するWebインターフェースを自由に受け取ります。 実際、「赤いボタン」の概念を実装しているため、ユーザー側でほとんど労力をかけることなくハッカーの攻撃を検出できます。攻撃を撃退することはできますが、開始を追跡することはできません。

非常に重要な特性は、製品のスケーラビリティです。 HPE SOCでは、毎日約200億のDNSクエリが処理されます。これは、大規模な通信会社のトラフィックに匹敵するトラフィックであり、非常に高いスケーラビリティを示しています。

HPE ArcSightユーザー行動分析

従来のSIEMシステムを使用する場合、情報セキュリティの専門家は通常、次のように行動します。既知のインシデントの兆候を受け取り、相関ルールのロジックの形式でそれらを配置し、これらのルールに従ってデータフローを監視します。 インシデントの兆候が検出されると、義務管理者のアラートまたは通知がトリガーされ、その後インシデント処理が手動または自動で開始されます。 この手法(特に一般的なものから)は、特に悪意のあるアクティビティの兆候を事前に特定できない場合に、常に適用できるとは限りません。

HPE ArcSight UBAで規定されているアプローチは、反対方向への動きを意味します。ユーザーアカウントは、その典型的な動作のパターンを含むアカウントと監査イベントに基づいて構築され、その後、イベントの監視中に、アプリケーションとデータを操作するときに非定型のユーザー動作が明らかになります。

2015年4月にリリースされたUBA製品を使用すると、データベース、ファイルディレクトリへのアクセス、リムーバブルメディアの操作、企業情報システムの操作(課金、支払い、ドキュメントフロー、個人データの操作)など、ユーザーアクティビティに関連するイベントを分析できます。さらに、受信したイベントに基づいてアクティビティをプロファイリングするための既製の数学モデルに基づくUBAは、同じタイプのイベントのグループ化(ピアグループ分析)、異常の発見(異常検出)、決定を可能にします ユーザーエクスペリエンス(ベースラインプロファイル)のプロファイルは、イベント(イベント希少)の出現頻度を決定します。 数学モデルの結果をISタスクに適用することで、UBAはインサイダーの識別、特権ユーザーの制御、企業システムでの異常なアクティビティの検出(「眠っているアカウント」、VIPクライアントカードへのアクセスの検出など)を可能にします。

重要なのは、UBAを使用すると、ユーザー、ユーザーの作業環境、職責、およびその他の属性に関する情報でセキュリティイベントを補完できることです。 イベントにIPアドレスのみが含まれている場合でも、UBAを使用して、このイベントに関連付けられている実際のユーザー名を特定できます。 したがって、UBAを使用すると、現在のすべての属性(雇用および解雇の日付、位置、ユニット、地域など)および企業システムのアカウントが自動的にサポートされる「ユニバーサル」ユーザーカードを作成できます。

この情報に基づいて、さまざまなISインシデントを検出して、たとえば同僚のアクティビティとは大幅に異なるユーザーのアクティビティを検出できます。 たとえば、銀行のオペレーターは、1日あたり平均20のクライアントを開きます。 ただし、オペレーターの1人が200のクライアントのドキュメントを開きました。 このような非典型的なユーザーの行動は、何が起こっているのかを考える十分な理由です。 この特定のオペレーターが他のオペレーターの10倍のドキュメントを必要としたのはなぜですか? たぶん、彼の上司は彼にいくつかの典型的な仕事を得たのでしょうか? または、このオペレーターは病気のボスの負担を割り当てられましたか? または、解雇の準備として、オペレーターは銀行の顧客に関する情報を自分の運送業者にコピーし始めましたか(または電話で写真を撮りましたか)? 最終的な結論は、内部調査を行うことで作成できます。

別の例:銀行または通信事業者の製品の1つで行われたトランザクションの量が、計算された期間(時間、曜日、月、月、週末など)で通常観察される値を超えている-これは、このアクティビティが隠されているかどうかを考える機会ですハッカーまたはインサイダー詐欺師。

どちらの場合も、UBAは非典型的なユーザーの行動を使用することが重要です。または、ユーザーがそれを特定し、それを調べることができます。

もちろん、ユーザーとプログラムの動作を追跡し、ダイナミクスを評価して、それらの一部の非定型的な動作を識別することができる監視ツールは、以前に実行できたはずです。 UBAの利点は、このツールによりはるかに簡単になったことです。 たとえば、従来のSIEMツールでユーザーの行動を分析する機能を実装しようとすると、多くの規制と職務内容を調査する必要がありましたが、多くの場合、従業員が職務内容を厳密に遵守しているわけではなく、 -第二に、規則は、原則として、あまりにも詳細ではなく、規則の優先順位と強調の配置は通常見ることができません(特に、決定することは不可能です) AKは、それが連動する情報システムの観点から、組織内の従業員の主な活動、)のようになります。 UBAを使用すると、位置とジョブグループごとに分類してユーザーの行動プロファイルを作成し、会社の情報システムに反映されるユーザーの行動に関連するイベントを監視対象パラメーターのリストに含めて、通常の行動からの逸脱を追跡できます。 重要なことは、このようにして、内部ユーザーだけでなく外部ユーザーも制御できることです-たとえば、リモートバンキングサービスのハッキングシステムをすばやくハッキングしたり、通信会社のクライアントをアカウントに違法に接続したりできます。

ただし、原則として、最大の損失はインサイダーサイバー犯罪者の行動に関連しており、インサイダーの地位が高いほど、彼の行動を通じてより多くの損害を与える可能性があります。 現在、HPEは、主要なERP、CRM、SCMシステムの開発者と協力して、インサイダー保護システムを開発し、公的地位、汚職、詐欺、経済スパイなどの悪用のリスクを低減しています。さらに、HPEは、インサイダー保護システムの構築経験をパートナーと喜んで共有していますさまざまな産業およびセクターの組織。

* * *

HPE ArcSight ESM、DMA UBA製品は、企業、そのパートナー、および顧客が受けるリスクを大幅に最小限に抑えることができ、エンタープライズシステムとデータのセキュリティを大幅に向上させます。 最も重要なことは、疑わしい活動をタイムリーに特定し、ITシステムのギャップを見つけることにより、未知の脅威やリスクによる損害を防ぐのに役立ちます。 これらの製品はすべて、情報セキュリティの分野での最近の課題に応えて登場し、HPEのお客様がビジネスの穏やかで安全な運営を確保するのに役立ちます。

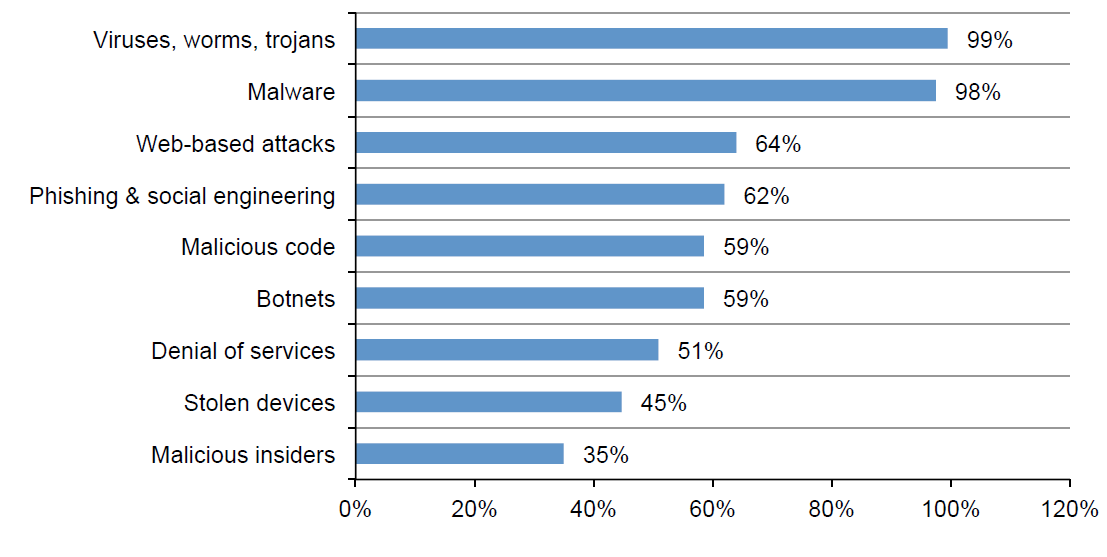

252社で検出された攻撃の種類:

出典:Ponemon Institute、「2015年のサイバー犯罪調査:グローバル」、2015年10月

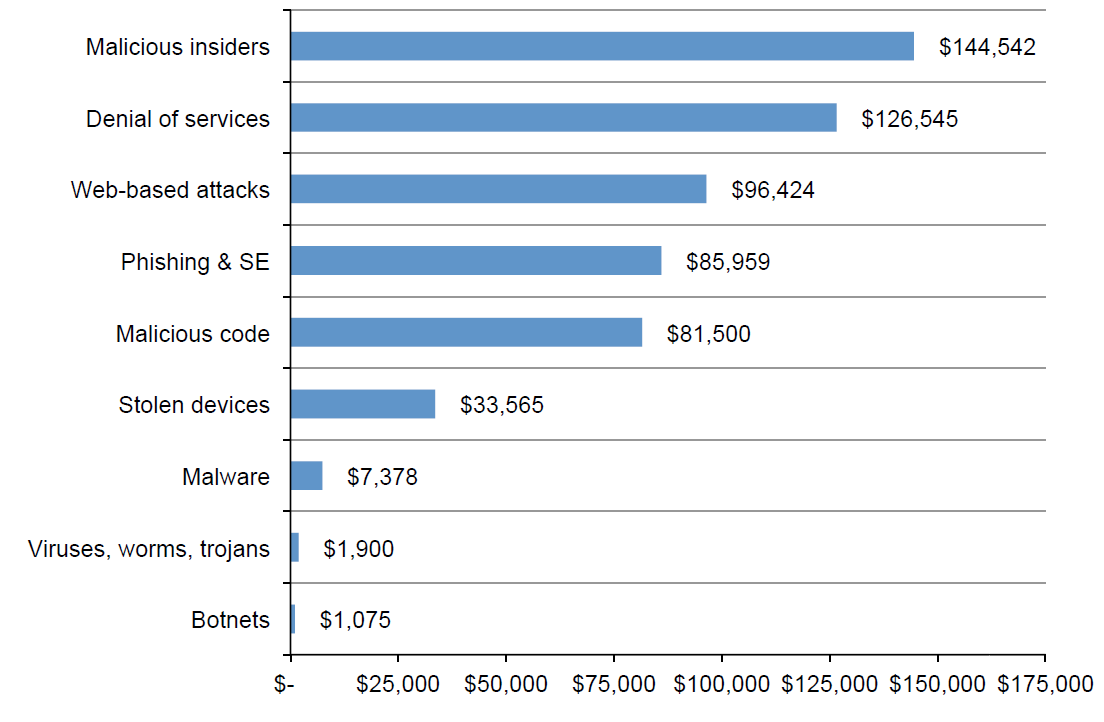

サイバー攻撃にさらされた結果として年間に発生した平均被害額:

出典:Ponemon Institute、「2015年のサイバー犯罪調査:グローバル」、2015年10月

抑制前の攻撃の平均期間(日数):

出典:Ponemon Institute、「2015年のサイバー犯罪調査:グローバル」、2015年10月