ラテンアメリカのオフィスのアナリストは、主にコロンビア、トルコ、タイ、およびその他の国で、ラテンアメリカでWin32 / Remtasu.Yの変更の最高のアクティビティを記録しました。 最新のキャンペーンの1つは、Facebookアカウントからパスワードを取得するように設計された悪質なツールに関連していました。

昨年まで、DIAN、Avianca、Falabellaを含むさまざまな組織の専門家であると思われる悪意のあるキャンペーンにしばしば遭遇しました。 これらの企業から送信されたとされるメールには、いわゆるMicrosoft Office文書が含まれています。 請求書またはその他のサービス文書。

最近の悪意のあるキャンペーンでは、ソーシャルネットワークFacebookのテーマと、ユーザーが他の人のアカウントにアクセスしたいという願望を使用する新しいソーシャルエンジニアリングメカニズムを発見しました。

図 悪意のあるレムタスアプリケーション。

上記の悪意のあるプログラムは同じマルウェアファミリに属しているという事実にもかかわらず、その分布は以前のものとは異なります。 攻撃者は電子メール配布を使用しなくなりましたが、代わりにサイトから悪意のあるオブジェクトのダウンロードに切り替えます。 ユーザーがフィッシングまたは侵害されたWebリソースから疑わしいファイルをダウンロードし、実行するために起動するとすぐに、システムが侵害されます。

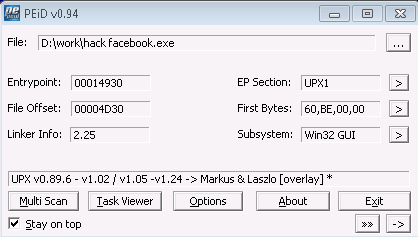

悪意のあるアプリケーションは、UPXラッパーを使用してコンテンツを圧縮します。

図 悪意のあるファイルはUPXによってパッケージ化されています。

内容を解凍すると、実行可能ファイルのインポートが表示され、その目的に関する情報が提供されます。

図 クリップボードの操作を担当するインポートされたレムタスファイル関数。

上記のスクリーンショットでわかるように、悪意のあるファイルはクリップボードを操作するための機能を指します。 このデータにアクセスするとき、悪意のあるコードはクリップボードの内容とユーザーが押したキーを別のファイルに保存し、FTP経由でサーバーに送信できます。 以下のスクリーンショットは、FTPを操作するためのインポートを示しています。

図 キーストローク情報の取得とFTPの操作を担当するレムタスインポート。

システムでの起動を確実にするために、悪意のあるプログラムはシステムレジストリの特別なセクションを使用します。 また、ファイルシステム内のファイルのクローンを作成し、 InstallDirというディレクトリに保存します 。このディレクトリは、 system32システムディレクトリに隠されて作成されます。

図 悪意のあるシステムは、起動時にレジストリキーに自分自身を登録します。

Remtasuは、同じ名前のファイルにコピーを作成します。これは、ユーザーが実行する機能に関してユーザーを誤解させる可能性があります。 多くのユーザーはインターネット上で実行可能なプログラムファイルの名前を検索するため、アプリケーションの目的に関する誤った情報を受け取ります。 以前のRemtasuの変更では、Windowsシステムプロセスcsrss.exeのいずれかの名前をファイルの名前として使用していました。 以前の名前とは異なり、このケースでは非常に一般的です。

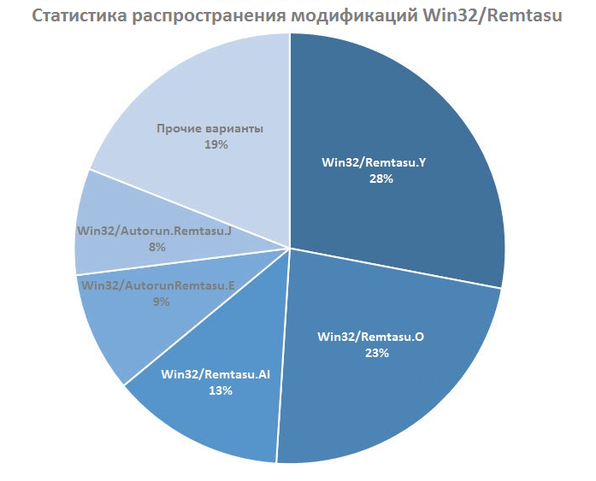

2016年の最初の週に、このマルウェアファミリの24種類の変更のアクティビティを記録しました。これらすべての検出の4分の1はWin32 / Remtasu.Yであり、続いてWin32 / Remtasu.Oが23%の検出でした。 これは、このファミリの検出された変更のほぼ半分が上記の2つのオプションの原因であることを意味します。

図 レムタスのさまざまな変更の検出統計。

さらに、Win32 / Remtasuのすべての検出の65%がコロンビアにあることは注目に値します。 コロンビアに続いてタイが検出され、検出数は6%で、そのほとんどがWin32 / AutoRun.Remtasu.Eの修正です。 メキシコとペルーがそれぞれ3%と2%で続いています。

ユーザーが疑わしいリンクをクリックしないことをお勧めします。これにより、ウイルス対策製品がインストールされている場合でも、システム感染のリスクが大幅に軽減されます。 当社の研究所では、こうした脅威の発生を絶えず監視し、分析を実行してユーザーにタイムリーに通知し、保護を確保しています。

分析されたサンプルファイルは「hack facebook.exe」という名前で取得され、SHA1ハッシュ:03AA8D8BFDF54BF390B03D1886E34C71865592EAを持ち、ESETアンチウイルス製品によってWin32 / Remtasu.Yとして検出されました。