最も人気のあるパスワードマネージャーの1つであるLastPassは、セキュリティの問題を数回経験しています。 たとえば、2015年の夏にサービスがハッキングされた後、ユーザーはLastPassにアクセスするためにデータを変更する必要がありました。 昨年11月、情報セキュリティの専門家は、攻撃者がユーザーの資格情報にアクセスできるようにするサービスのバグを多数発見しました。

現在、攻撃者が単純なフィッシング攻撃を使用する場合、サービスの2要素保護は役に立たないことが判明しました。 脆弱性を発見した情報セキュリティスペシャリストのショーン・ケシディも、その名前「LostPass」を発明しました。 脆弱性を実証するために、専門家は特別なツールを作成しました。

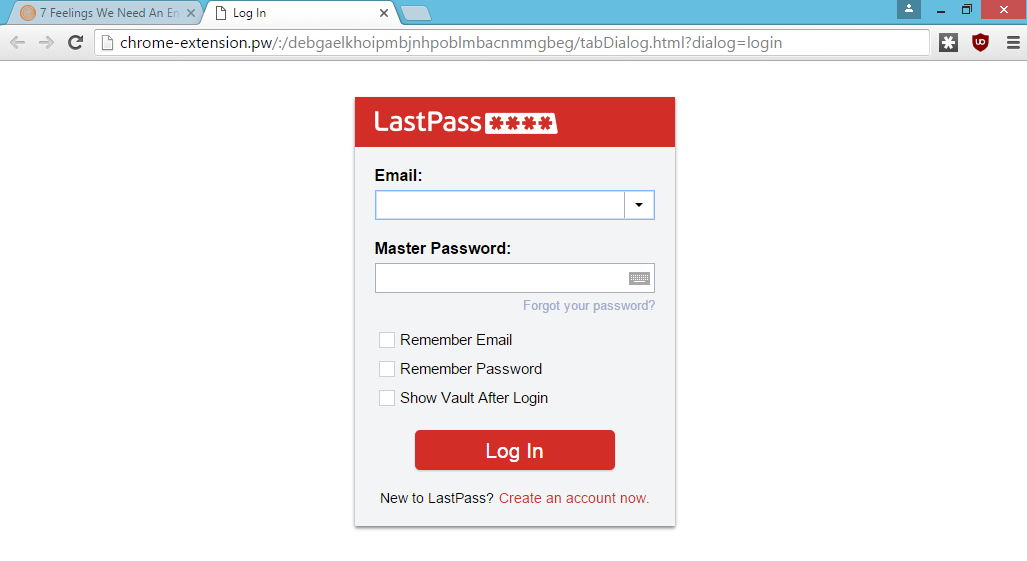

問題は、 特定の条件下で、 LastPassがユーザーにセッションの有効期限が切れており、再度ログインする必要があるという通知を表示することです。 攻撃者が特定の種類のリソースで偽の通知を使用する場合、2要素認証はユーザーを助けません-彼のアカウントは危険にさらされます。 通常のLastPassクレデンシャルフォームのように見える偽のフォームは、特にアドレスがサービスの技術的なURLに似ているため、多くの人を欺くことができます。

その結果、攻撃者は受信したデータを問題なく検証でき、場合によっては、LastPass APIを使用して2要素認証コードを要求できます。 興味深いことに、これらはすべてChromeブラウザーでのみ機能します。 他のブラウザは、サービス通知を表示するためにわずかに異なる方法を使用します。

Cassidyによると、彼はすでにサービスの開発者に頼り、これは脆弱性ではなくフィッシングであるという回答を受け取りました。 専門家によると、会社の代表者がChromeで通知を表示する原則を変更しない場合、LastPassユーザーは危険にさらされることになります。 データを失わないために、キャシディはサービスページでデータエントリを使用することをお勧めします。 さらに、アプリケーション認証も優れたソリューションです。