特にリモートユーザーのリソースにアクセスする場合に、2要素認証が必要な理由については、ほとんど誰も疑問に思っていません。 先験的に、ユーザーは仕事の情報を保護するパスワードを保存するのに非常に無責任です。これは、覚えておく必要がある個人パスワードの数と、個人または仕事の情報を保護するという点での普通の人の優先順位を考えると、驚くことではありません。

「私が知っているもの+私が持っているもの」の原則に従ってリモートユーザーの認証を導入すると、パスワードを傍受または選択することを目的とした攻撃を無意味にし、ユーザーのパスワードを受け取る攻撃者からのIS脅威を大幅に減らすことができます。

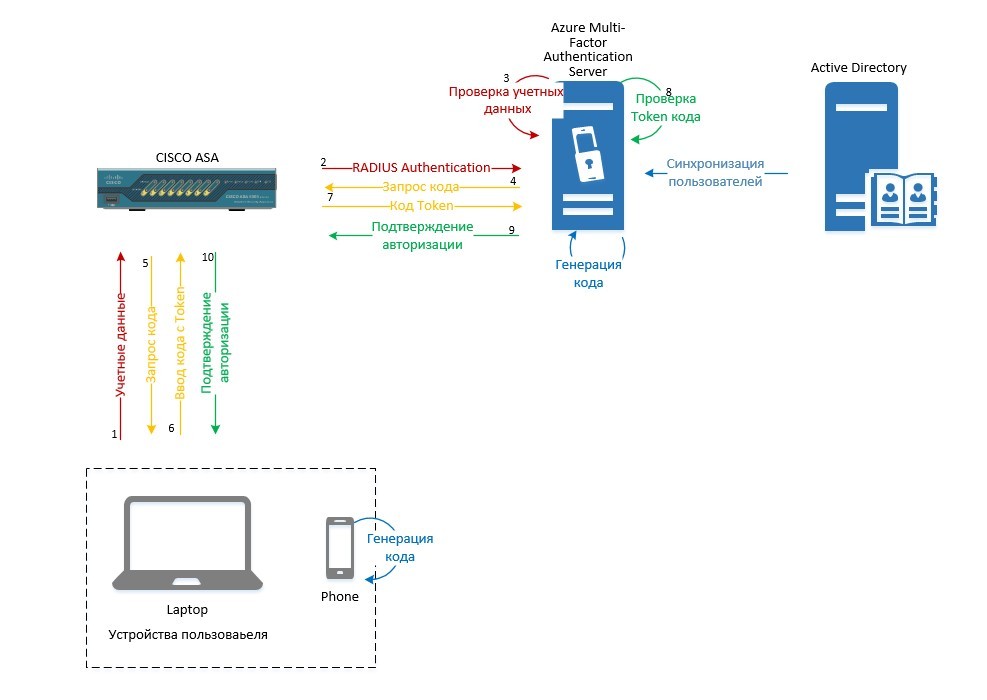

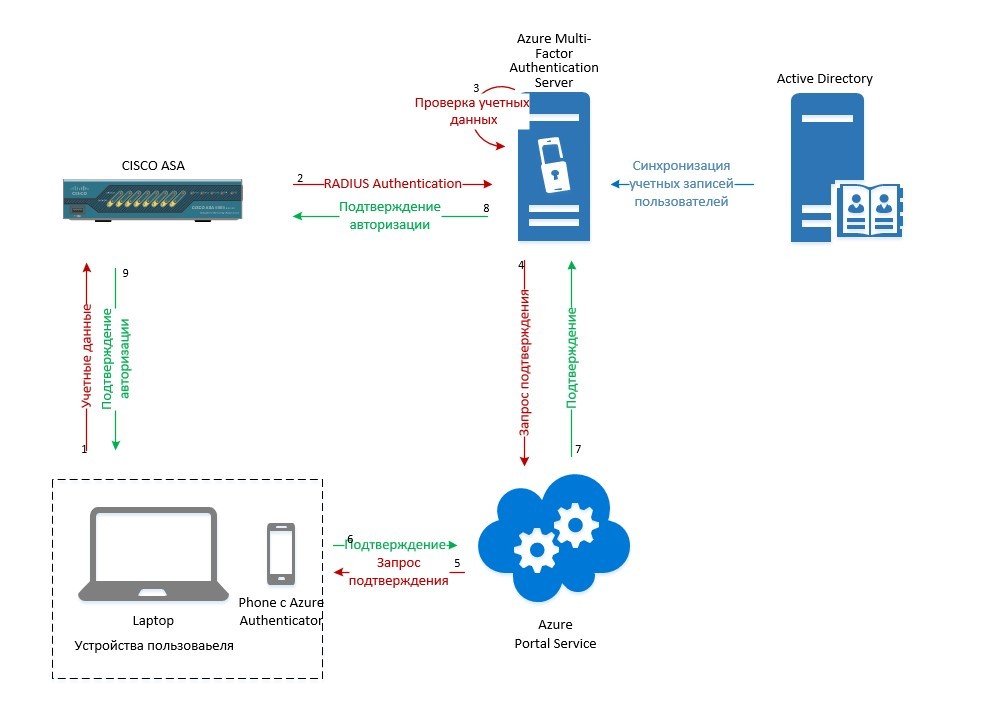

ドメインユーザーをCisco AnyConnectを介して企業リソースに接続する際の2番目の認証要素としてMicrosoft Azure Multi-Factor Authentication Server(MFAS)を設定するためのガイドを紹介します。

なぜMS Azureなのか

- ADとのより良い統合。VPNアカウントが他のリソースと同じアカウントを使用する場合に非常に便利です。

- さまざまな種類の認証、通話、SMSアプリケーション、およびオフラインOTPコード。

- 簡単なセットアップ。

- 高い信頼性と信頼。

マイナスの点として、おそらくこれが有料ソリューションであることだけに注意する価値がありますが、セキュリティは決して安くはありません。

Microsoft Azureを構成する

以下の手順は、サブスクリプションがあるか、 Microsoft Azureの試用版がインストールされていることを前提としています。

構成に直接進みます。

- Azure管理ポータルに移動します。

- [Active Directory]タブ-> [多変量認証プロバイダー]-> [クイック作成]に移動します。 必要なパラメーターを指定して、「作成」します。

作成後、「管理」ボタンが使用可能になります:

- ダウンロードに移動します。 MULTI-FACTOR AUTHENTICATION SERVERをダウンロードします。

また、サーバーをアクティブ化するアカウントを作成する必要があります。

このサーバーをインストールするには、.NET Framework 2.0が必要です。

重要:別のVMにインストールすることをお勧めします。 インストール時に、セットアップウィザードをスキップします。

サーバー機能:ADとのユーザー同期、Cisco ASAのRADIUSサーバー、2番目の要素による認証要求の送信、クライアントからの応答の受信と処理、ユーザー認証。 サーバーバージョンとクライアントバージョンの両方にインストールできます。

- 最初の起動時に、以前に生成されたアカウントを使用してアクティブ化します(この段階では複製を拒否します)。

- ADとサーバー間のユーザー統合を構成します。 [ディレクトリ統合]タブで、ADと同期するディレクトリを追加し、同期設定を構成します。

- ADで、ユーザーを作成し、ユーザーベースをMFASと同期します。

a)テストユーザーを作成し、電話番号を指定します。

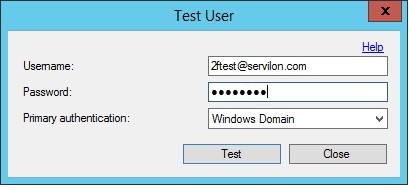

b)保存し、[ユーザー]タブの[テスト..]ボタンをクリックします。 ユーザー資格情報を入力します。

c)指定された電話への呼び出しを受信し、「#」を押します。 テストが正常に完了すると、次のメッセージが表示されます。

SMSを介して承認を確認することもできます。 これを行うには、クライアント設定で、認証方法テキストメッセージ-一方向-OTPを指定する必要があります。 この場合、MFASはOTPを要求します。OTPは、SMSとして電話で送信されます。

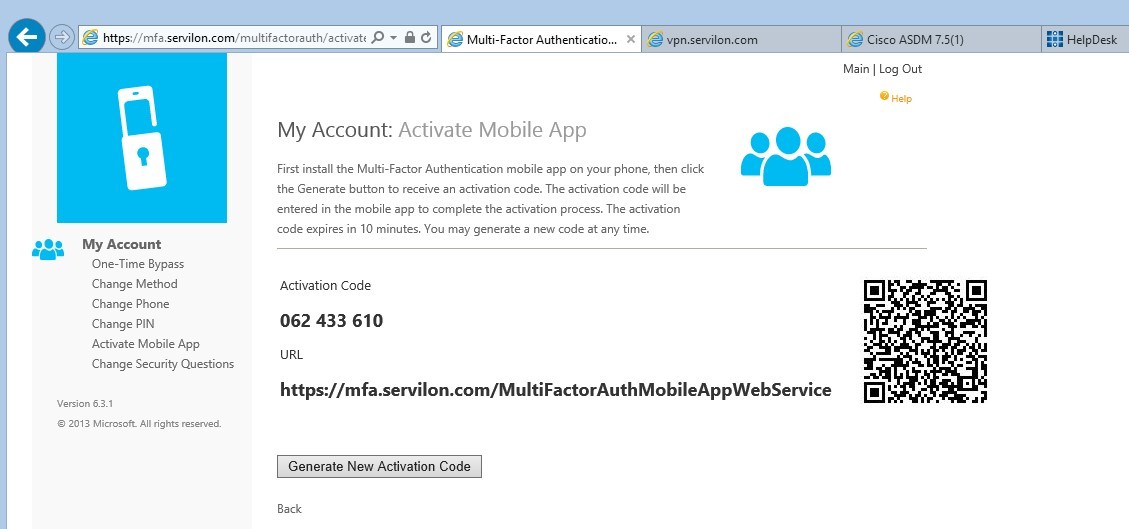

Azure Authenticatorがインストールされているモバイルデバイスにユーザーを関連付けるには、ユーザーポータルを展開および構成する必要があります(ユーザーポータルのインストールおよび構成の手順 )。

モバイルポータルを追加でインストールおよび構成する必要もあります。

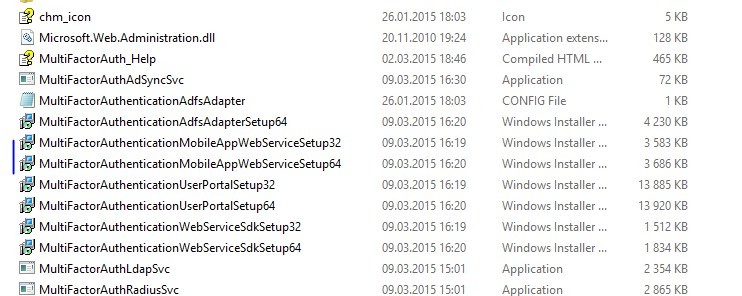

a)ディレクトリC:\ Program Files \ Multi-Factor Authentication Serverに移動します

b)必要なバージョンを選択してインストールします。

c)インストール後、ファイルを編集します。

C:\ Inetpub \ wwwroot \ MultiFactorAuthMobileAppWebService \ Web.conf

パラメーターを見つけます:

WEB_SERVICE_SDK_AUTHENTICATION_USERNAME

WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD

そして、ユーザーポータルと同じ方法で値を変更します。

また、pfupセクションでは、<value>パラメーターhttp:// localhost:4898 / PfWsSdk.asmx </ value>は、ユーザーポータル-<value> https://EXTERNALFQDN/MultiFactorAuthWebServiceSDK/PfWsSdk.asmx </ valueとの類推によって変更されます。 この場合、「EXTERNALFQDN」はmfa.servilon.comです

ユーザーポータルが機能するために必要なことは注目に値する

-ユーザーポータルを指す外部DNSゾーンのレコード。

-サーバーとの信頼関係。 理想的には、これは「EXTERNALFQDN」に対して発行される「ホワイト」証明書です。

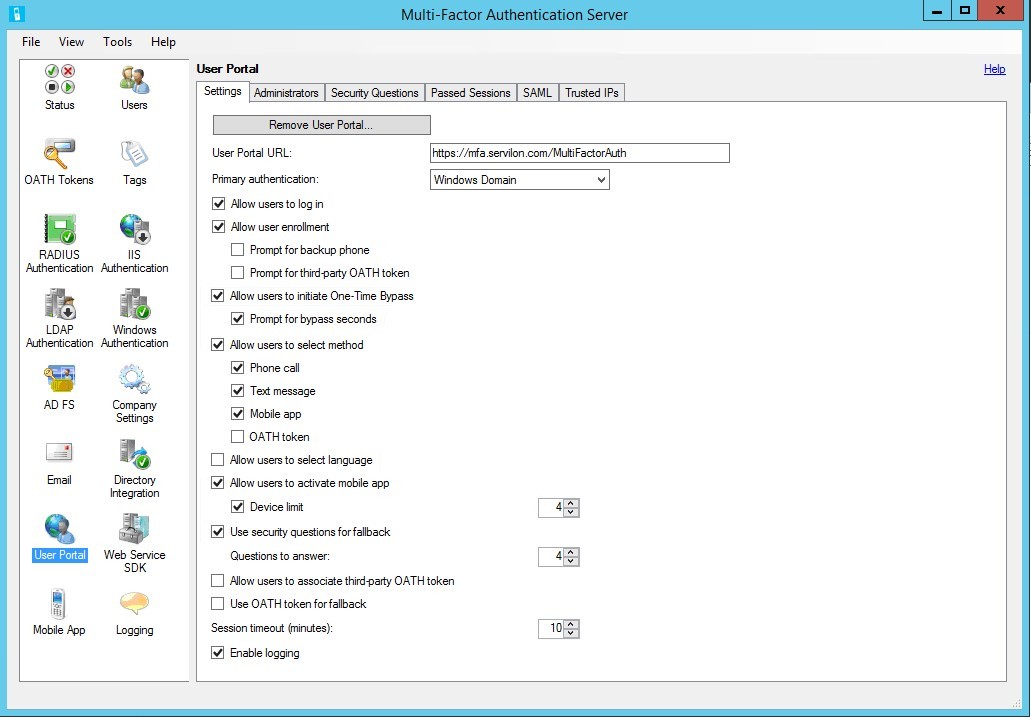

- インストールと設定が完了したら、ユーザーポータルが正しく機能するように、「ユーザーポータル」タブにポータルのURLを入力します。ドメインユーザーの場合は、プライマリ認証-Windowsドメインを指定します。

- [モバイルアプリ]タブで、モバイルデバイスをソフトウェアトークンとして使用する場合は、モバイルアプリWebサービスのURLを入力し、[OATHトークンを有効にする]チェックボックスをオンにします。

APPの原理:

- トークンモードで

- PINなしの標準モード

- トークンモードで

- ポータルの構成後、モバイルデバイスをバインドするには、ユーザーポータルリンク(この場合はhttps://mfa.servilon.com/multifactorauth)をクリックします。

最初のログイン時に、秘密の質問フォームに記入する必要があります。その後、ユーザーはポータルへのフルアクセスを受け取ります。

- [モバイルアプリのアクティブ化]メニューで、[アクティベーションコードの生成]に移動します。 新しいアクティベーションコードを生成すると、次の結果が得られます。

Azure Authenticatorをモバイルデバイスにインストールする必要があります( iOS 、 Android 、およびWindows Mobileのリンク)。

アプリケーションを起動します-+を押してQRコードを読み取ります。 その結果、アカウントはモバイルデバイスに関連付けられます。

サーバーチェック:

これで、さまざまな認証モードを試して、標準モードと「OATHトークン」の違いを確認できます。

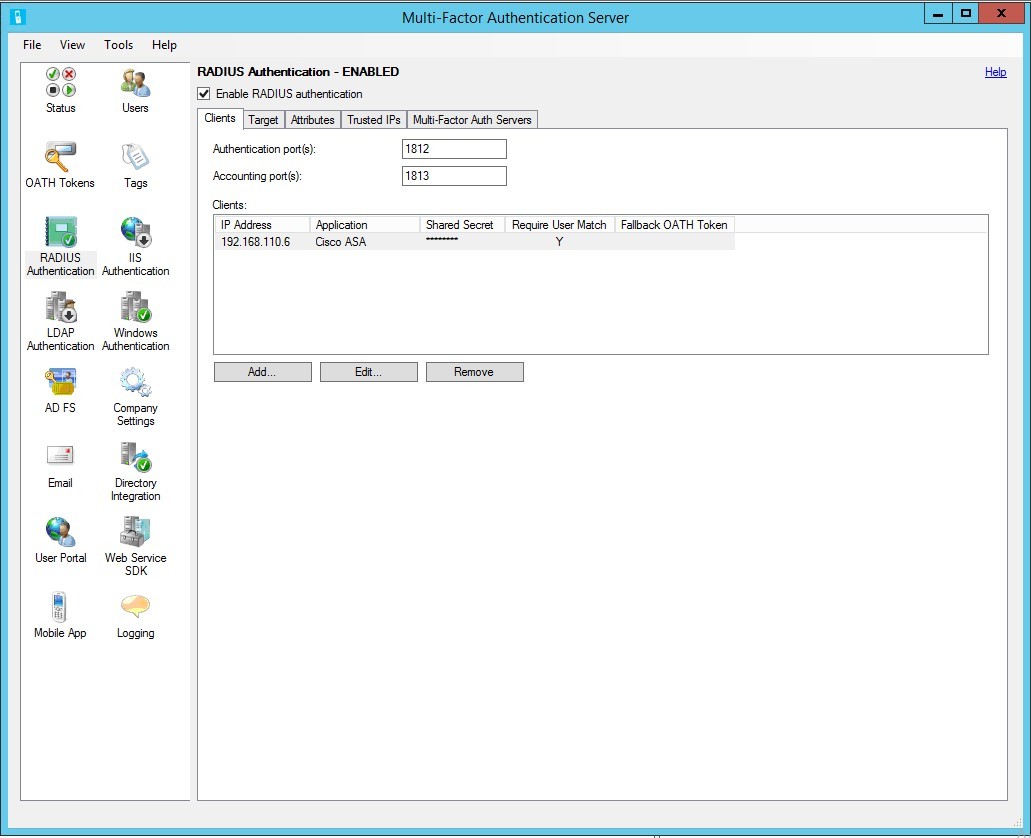

半径の設定

Cisco ASAは、サードパーティのRadiusサーバーを使用してAnyConnectユーザーを認証できます。 これを行うには、ASAでAAAサーバーを構成し、MFASでRadiusクライアントを構成する必要があります。

CISCO ASAを設定して下さい

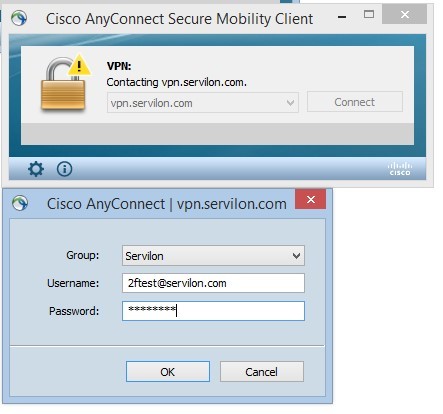

ドメイン認証が使用されるため、ASAはドメインとの信頼関係が必要です。 また、VPNゲートウェイに「白い」証明書を使用することをお勧めします。 私たちの場合-vpn.servilon.co

ASAでは、ローカル認証を使用してAnyConnect VPNゲートウェイを設定することをお勧めします。 接続が機能していることを確認してから、Radiusによる認証の設定に進みます。

次に、RADIUSを構成します。 設定/リモートアクセスVPN / AAA /ローカルユーザー/ AAAサーバーグループに移動し、グループを作成します。

サーバーをグループに追加します。 デフォルト値ではコードを入力するには不十分な場合があるため、タイムアウトを増やす必要があります。

RADIUSサーバーでの束のテスト:

テストが成功すると、以前に設定した「AnyConnect接続プロファイル」で、認証をローカルから新しいグループに変更します。

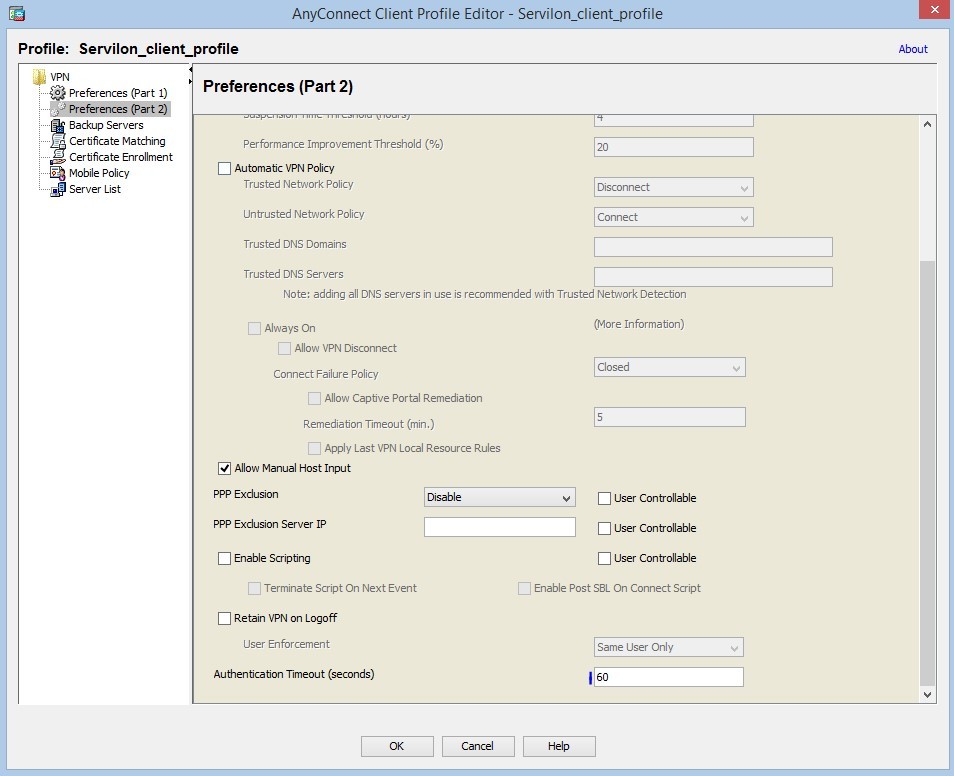

プロファイル設定:

- タイムアウトの変更:

- AnyconnectゲートウェイのFQDNを指定します。

標準モードおよびOATHトークンモードでの認証を使用して接続をテストするには、FQDNに接続し、ドメイン資格情報を入力します。

モバイルアプリケーションからコードを入力するリクエストを受け取ります。

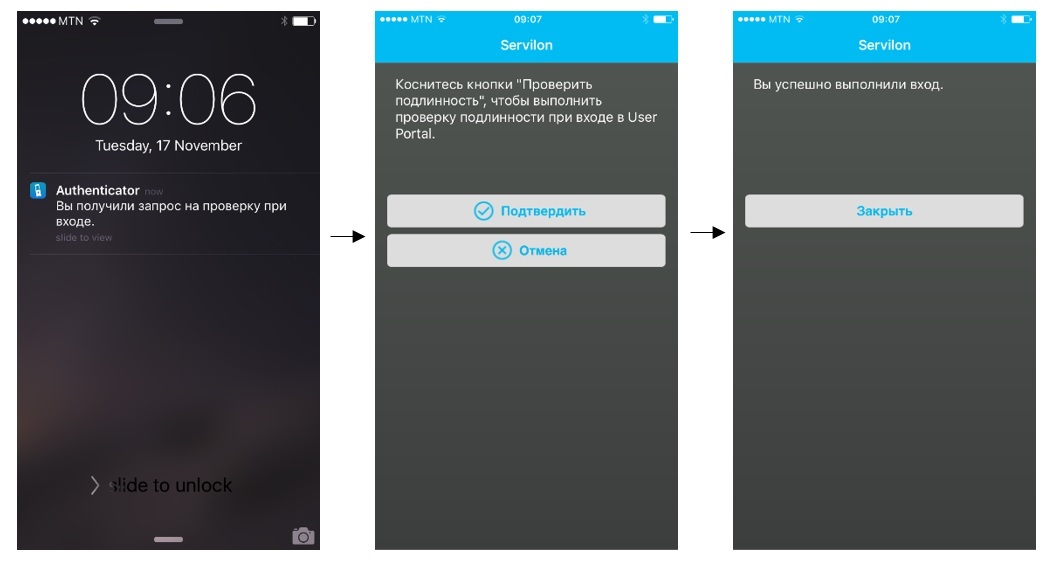

PINなしの標準モードが使用される場合、アプリケーションは認証確認の要求を受け取ります。

2番目の要素を確認した後、ユーザー認証が行われます。 認証成功:

この記事では、Cisco AnyConnectアプリケーションの2要素ユーザー認証の設定例を説明しますが、このスキームは、Radiusプロトコルを使用した認証をサポートするサービスに実装できます。

よろしく、 セルビロンチーム