さまざまな種類のランサムウェア、暗号ランサムウェアプログラムは現在、かなり離婚しています。 ユーザーが支払うまでPCを単にブロックするものもあります。 他の種類のこのようなソフトウェアは、詐欺師によって制御されているサーバーにキーを送信することでファイルを暗号化します。 しかし、さらに独創的に機能する他のタイプの暗号化ランサムウェアがあります。

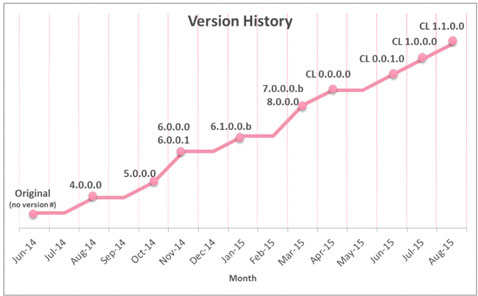

チェックポイントの研究者は最近、ファイルを暗号化し、作成者にキーを提供する代替方法を使用するこの種のソフトウェアの種類の1つの分析を実施しました。 このプログラム自体は新しいものではなく、昨年6月に最初に注目されました。 それ以来、作者は作成を繰り返し更新し(約2か月に1回)、暗号化ランサムウェアは絶えず進化し改善しています。 情報セキュリティの専門家によると、このサンプルはロシア語を話す攻撃者によって作成されたものであり、このソフトウェアは原則としてロシアのユーザーで動作します。

被害者のPCにダウンロードする際、このソフトウェアはすべてのユーザーファイルを暗号化すると同時に名前を変更します。 新しい名前はマスクによって与えられます:

email- [連絡先アドレス] .ver- [ランサムウェアの内部バージョン] .id- [マシン識別子]-[日付と時刻] [ランダムな数字] .randomname- [暗号化されたファイルに与えられたランダムな名前] .cbf(例:email -Seven_Legion2@aol.com.ver-CL 1.0.0.0.id-NPEULAODSHUJYMAPESHVKYNBQETHWKZOBQFT-10 @ 6 @ 2015 9 @ 53 @ 19 AM5109895.randomname-EFWMERGVKYNBPETHVKZNBQETHWKZ.b)

同時に、データは攻撃者のサーバーに送信されず、ソフトウェアは情報を受信しません(暗号化キーなど)。

各ファイルの各ファイルの先頭(最初の30,000バイト)は、感染したマシンでランダムに生成された2組の数字と文字を使用して暗号化されます。 ファイルの残りの部分は、データを復号化するために必要なRSA秘密鍵とともに、ユーザーマシンでランダムに生成されたRSA公開鍵を使用して暗号化されます。

ランダムに生成された文字セットとローカルRSAキー(シークレット)は、暗号化された各ファイルにメタデータとして追加され、既にリモートで作成された3つの複雑なRSA 768公開キーを使用して暗号化されます。 攻撃者の側でメタデータを復号化するには、適切なRSA秘密鍵が必要です。

攻撃者が電子メールで被害者に連絡すると、暗号化されたファイルのサンプルを送信するように求められます。 次に、ファイルから暗号化されたメタデータを抽出し、RSAシークレットキーを使用してデータを解読し、被害者がファイルを解読するために必要な文字セットとローカルRSAシークレットキーを受け取ります。

詐欺師が使用する連絡先アドレスは、多くの場合GmailまたはAOLアカウントです。 研究者は攻撃者に連絡し、自分自身を暗号ランサムウェアの被害者として報告しました。 彼はデータを解読するために20,000ルーブルを要求しました。

ソフトウェアを研究した専門家によると、この場合(バックアップがない場合)、データを取り戻す唯一の方法は有料です。

対応するキーなしでファイルを復号化するのは非現実的です。 強力なPCのネットワーク全体を使用して必要なブルートフォース時間は約2年です。