疑わしいファイルをさらに分析すると、このファイルは悪意のあるものであり、アップローダーで脆弱性を引き起こすことがわかりました! Ksoft会社。 以下は、エクスプロイトの詳細とそのペイロードの簡単な説明です。

エクスプロイト自体、つまり、発見された特定のソフトウェア用に特別に構成された構成ファイルは、その作業にバッファーオーバーフロー( BufferOv )脆弱性を使用します。 アップローダー! FTPプロトコルで動作するように設計されています。 リモートFTPホストのアドレスやユーザー名などの設定は、前述の構成ファイルにuploadpref.datという名前で保存されます。

このエクスプロイトのPoCコードは2014年3月に公開されました。

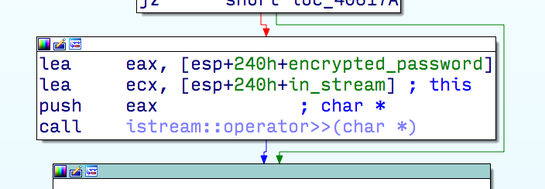

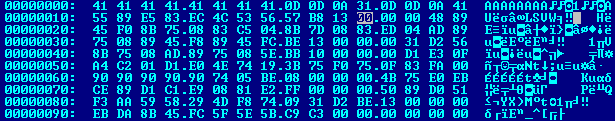

アップローダー!ツール設定ファイル 行のセットで構成されます。これには、ファイルをアップロード(アップロード)するためのターゲットサーバーホストのユーザー名と名前を含む行が含まれます。 ファイルデータとその後の分析を処理するために、アプリケーションはstd :: ifstreamという標準C ++入力ストリームを使用します。 ファイルから行を読み取るとき、アプリケーションはC ++関数in_stream.get(buffer、sizeof(buffer)、 '\ n')を使用してサイズを正しくチェックします。 ただし、暗号化されたパスワードでファイルの最後のフィールドを処理するアプリケーションコードは、 in_stream >>バッファコードを使用し、バッファ配列はスタックに配置されます。 アプリケーションがin_stream.width(...)関数を呼び出さない場合、 in_stream >> bufferを呼び出すと、ファイルの終わりまたは空白記号に達するまでスタック上のバッファーバッファーがいっぱいになります。

図 この脆弱性は、 in_stream >> encrypted_passwordの呼び出しに存在します。これにより、エクスプロイトがスタック上のバッファーをオーバーフローさせ、必要なコードを実行することができます。

ESETの専門家は、このソフトウェアの開発者に迅速に連絡し、見つかった脆弱性を通知しました。 24時間以内に、Ksoftの専門家が脆弱性を修正し、Uploaderの新しいバージョンをリリースしました! v 3.6。

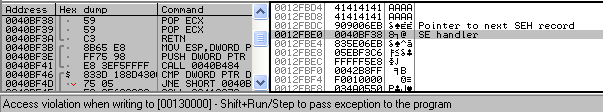

分析した悪意のあるuploadpref.datファイルにより、プログラムは必要な量のデータをスタックにコピーし、バッファーをオーバーフローさせます。バッファーのサイズは80バイトに固定されています。 バッファ変数の前に配置されたデータを上書きした結果、エクスプロイトはSEH(構造化例外ハンドラ)フレームに損傷を与え、シェルコードとそこへのポインタをフレームに配置します。 オーバーフローしたバッファへのデータのコピーは、スタックの最上部に到達し、無効なメモリアドレスによってアクセスされた(アクセス違反)ことを通知する例外(例外)によって停止されます。 例外の結果として、WindowsはSEHフレームからのポインターで関数を呼び出しますが、SEHフレームは既にエクスプロイトによって上書きされています。 この新しいアドレスは、Uploaderアドレス空間からのコードを含むガジェットを指します!..ガジェットは、命令ポップecxのセットです。 ポップecx; ret 。 これらの命令の実行後、実行フローは、既にスタック上にあるエクスプロイトの最初のシェルコードに転送されます。

図 スタック上のメモリへのアクセスに違反した場合に例外がトリガーされる状況をデバッガーから表示します。 コマンドウィンドウで、制御がシェルコードに転送されるガジェットの指示を確認できます。

SEHハンドラーを書き換える方法はすでにかなり古く、CorelanチームがWebサイトで詳細に説明しています 。 Windows Vista SP1 +オペレーティングシステムには、構造化例外処理上書き保護(SEHOP)と呼ばれる特別な機能が含まれています。これは、OSレベルでのSEHハンドラーの不正な上書きからアプリケーションを保護します。 この機能は、Windowsのクライアントエディションではデフォルトで無効になり、サーバーエディションではデフォルトで有効になります。 Windowsのクライアントエディションでこの機能を有効にするには、EMETツールまたはこの手順を使用します。 さらに、SEHOPメカニズムのサポートは、/ SAFESEHオプション(Uploaderでは使用不可!)を使用してコンパイルする必要があるアプリケーション自体によって提供される必要があります。

このエクスプロイトは、上記で引用したリンクであるPoCに基づいており、それに類似したポップコマンドのシーケンスが含まれています。 ポップ; ファイルの先頭に戻ります。 元のPoCの場合、それらはかなり多く、合計178チームがあります。 シェルコードやその実行レベルなど、エクスプロイトの他の部分は、作成者自身によって追加されました。

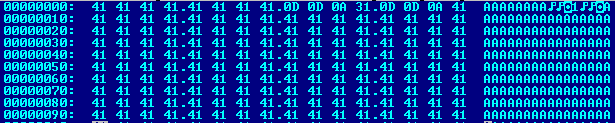

図 PoCのuploadpref.datヘッダー。

図 エクスプロイトからのuploadpref.datのヘッダー。

ペイロードを起動する前に、エクスプロイトはコードのいくつかの段階を完了する必要があります。

ゼロステージ(ステージ0)では、シェルコードはSEHハンドラーのコードから制御を受け取ります。SEHハンドラーは、一連の命令pop ecxを持つガジェットを指します。 ポップecx; ret 。 最初のシェルコード命令は、次のレベルのコード( shell_code_1 )を解凍します。 2バイトの単語から1バイトの値を計算し、同じメモリ位置に書き込みます。

図 シェルコードの後続部分を展開するためのコード。

最初のレベル(ステージ1)の最後に、uploadpref.datファイル全体の内容がメモリにコピーされます。 この目的のために、シェルコードはWindows APIの機能を使用し、対応するWindowsシステムライブラリのエクスポートテーブルを直接分析してアドレスを取得します。 関数検索は、その名前の計算されたハッシュに基づいて実行されます。 ハッシュは、小文字の関数名から文字の個々の16進表現を合計し、反復の中間合計に2を掛けて計算されます。 以下は、このアルゴリズムを実装するPythonコードです。

def hash_name(name):

結果= 0

名前のcの場合:

結果= 2 *(結果+(ord©| 0x60))

結果を返す

このハッシュ計算アルゴリズムは、著者のChris AnleyとJohn Heasmanの「The Shellcoder's Handbook:Discovering and Exploiting Security Holes」という本の例で指定されているものと同一であることに注意してください。 Cでの実装は、本の第2版の145ページにあります。

対応する関数アドレスを受け取った後、コードshell_code_1は、メモリ内にuploadpref.datファイルのサイズの2つのバッファを割り当てます。 ファイル全体の内容はいずれかのバッファーにコピーされ、2番目のバッファーはそのまま残ります。 その後、シェルコードは、ファイルの先頭からオフセット0x10にあるこのファイルのコードに制御を移します。 このコードの下はCです。

ハンドルf = CreateFileA(“ uploadpref.dat”、GENERIC_READ、FILE_SHARE_READ、0、OPEN_EXISTING、0、0);

DWORD uploadpref_size = GetFileSize(f、0);

char * memblock1 = VirtualAlloc(NULL、uploadpref_size、MEM_COMMIT | MEM_RESERVE、PAGE_READWRITE);

char * memblock2 = VirtualAlloc(NULL、uploadpref_size、MEM_COMMIT | MEM_RESERVE、PAGE_READWRITE);

ReadFile(f、memblock1、uploadpref_size);

stage_2 =&memblock1 [0x10];

stage_2(&memblock1 [0x650]、memblock2);

// memblock2バッファアドレスがエクスプロイトコードに引数として渡され、エクスプロイトはその後コントロールをそこに転送します

2番目のレベル(ステージ2)で、関数はデータを先頭からオフセット0x650でmemblock2バッファーに解凍します。 かなり非効率的なアルゴリズムを使用してデータを解凍します。その後、そのサイズは3.632バイトになります。 この操作の後、制御はmemblock2ブロックの先頭に転送されます。このブロックには、第3レベル(ステージ3)のシェルコードが含まれています。

ステージ3レベルで、エクスプロイトコードはuploadpref.datファイルを再度開き、そこからPEファイルを抽出します。PEファイルはオフセット0x1600にあります。 ファイルは、割り当てられたメモリバッファにあります。 解凍アルゴリズムは、前のレベルで使用されたものと同じです。 この後、エクスプロイトはサスペンドモードで新しいプロセスを作成し、そこに実行可能ファイルを挿入して起動します。 uploadpref.datから抽出されたPEファイルのサイズは56.832バイトで、Gh0st RATドロッパーのダウンロードと実行に特化しています。

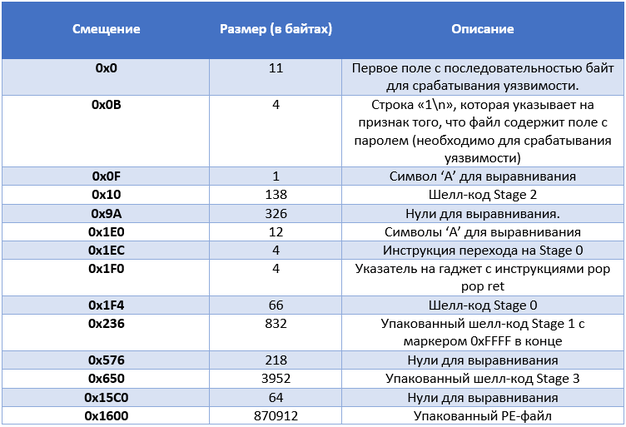

以下の表は、uploadpref.datファイルの構造を示しています。

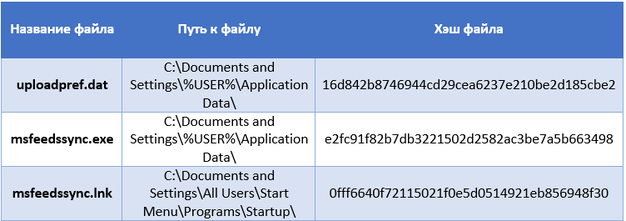

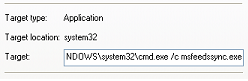

ブートローダーは、元のエクスプロイトファイル(uploadpref.dat)と、そこから抽出されたmsfeedssync.exeという独自のファイルを現在のユーザーのアプリケーションデータディレクトリにコピーします。 その後、実行可能ファイルへのショートカットを作成し、[スタート]メニューの自動実行ディレクトリに配置します。 したがって、再起動後、エクスプロイトは再び機能し、すべての手順が再度実行されます。

図 マルウェアファイルの実行を示すスタートアップフォルダ内のショートカット。

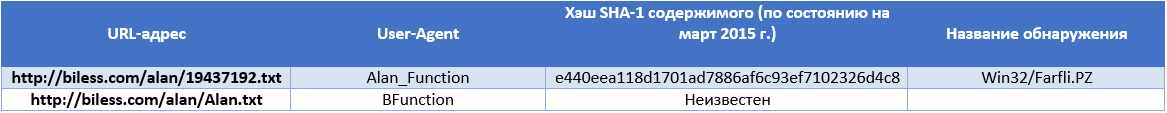

上記の操作を実行した後、ブートローダーはシステムに正常にインストールされたと見なされ、再起動後にGh0st RATドロッパーをダウンロードするという主要な機能を正常に実行できます。 ドロッパーはHTTPプロトコルを使用してロードされます。 これを行うために、マルウェアは30分間隔で起動します。 2つのスレッド。 HTTPプロトコルのユーザーエージェント文字列に基づいて、それぞれがリモートサーバーを操作するために使用するため、最初のストリームにAlan_function 、2番目のBFunctionに名前を付けました。 それぞれが同じドメイン名を使用する異なるURLからGh0st RATドロッパーをダウンロードしようとしています。 ファイルをダウンロードした後、ファイルは解凍され、各スレッドはドロッパーコードの異なるセクションを呼び出そうとします。

- Alan_functionスレッドは、ダウンロードされたファイルが実行可能なPEファイルであると想定し、それを実行するために単に起動し、エントリポイントに制御を渡します。

- BFunctionスレッドは、ダウンロードされたファイルがDLLであると想定しています。 この場合、それからTestFunctionと呼ばれるエクスポートされた関数を呼び出します 。

2015年3月に使用された最初のマルウェアドロッパー配布方法を検出することができました。その時点でダウンローダーによってダウンロードされた実行可能ファイルはダウンローダー自体に関連付けられていました。 TestFunction 。 このライブラリをBFunctionスレッドに配信して、同じ結果を得ることができます。

この方法でロードされた実行可能ファイルGh0st RATは、この悪意のあるプログラムのドロッパーです。 Gh0st RATは、AV企業のさまざまな研究者によってすでに文書化されています。 バックドアネットワークプロトコルには、悪意のあるキャンペーンを識別する5文字の文字列が含まれています。 この例では、識別子は文字列「A1CEA」でした。 このキャンペーンIDでバックドア情報を提供する次のリンクを見つけることができました

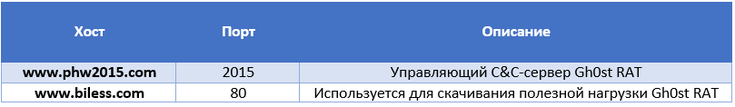

サンプルのGh0st RATでは、アドレスwww.phw2015.comおよびTCPポート2015のC&Cサーバーを使用しました。分析の時点で、ドメインはIPアドレス112.67.10.110に対応していました。

Gh0stのこの変更は、元のバックドアとわずかに異なり、次の機能が含まれていました。

- コンピューターの特性に関するデータを収集する機能。

- バックドアの他の悪意のあるコンポーネントをロードする「TestFunction」と呼ばれる特別な機能。

分析したサンプルでは、キーロガーを含むGh0stのすべての機能がアクティブでした。

おわりに

分析されたエクスプロイトは特別なものではなく、重要なものでもありません。Ksoftアップローダー!は、広く使用されているアプリケーションではないためです。 私たちは、それが使用された目的と侵入者によって、またその分布のベクトルが何であったかについて、事実上何も知りません。 ソーシャルエンジニアリングの方法を配布に使用することもできますが、この場合、攻撃者はコンピューター上のソフトウェアの被害者の存在に関する情報を持っている必要があるため、攻撃は指示されているはずです。 何らかの方法で、攻撃者はこのファイルをダウンロードするように潜在的な被害者を誘い、その後、ユーザーにこのファイルを使用してプログラム自体のあるディレクトリに配置するように指示する必要がありました。

Gh0st RATは、以下の研究で説明されています。

Michael G. Spohn(McAfee)、Know Your Digital Enemy:Anatomy of a Gh0st RAT、2012

www.mcafee.com/ca/resources/white-papers/foundstone/wp-know-your-digital-enemy.pdf

Snorre Fagerland(ノーマン)、Gh0st Ratの多くの顔、2012年

download01.norman.no/documents/ThemanyfacesofGh0stRat.pdf

侵害識別子(IoC)

バックドアは、次の名前のミューテックスを使用します。

www.phw2015.comwww.phw2015.comwww.phw2015.com