競争の発表のためだけにHabrahabrに投稿を公開するのはつまらないものなので、有用性と有用性を組み合わせて、なぜ私たちのチームがブラウザーに追加の保護技術を導入するか(たとえば、オープンなwi-fiトラフィックのプロキシー)を説明し、脆弱性を閉じることに限定されません。 あなたと私たちのビジョンを議論することは興味深いでしょう。

競争

Habrの読者は、セキュリティが最終的な結果ではなく、常に問題を検索して修正するプロセスであることに同意すると確信しています。 どんな保護を開発しても、遅かれ早かれ、誰かがそれを突破するでしょう。 製品のユーザーが多いほど、強度のテストが頻繁に行われます。

この状況では、サードパーティの専門家の経験と知識を無視するのは間違っています。 競争については後で説明しますが、このような共同作業を組織化するためのブラウザチームによる最初の試みであるため、フィードバックと支援に感謝します。 そして、すべてが正常に機能し、結果としてブラウザーがより安全になった場合、このプラクティスを継続し、将来的には、Yandex.Browserを永続プログラム「Hunting for errors」に含めます。

10月26日から11月20日まで、研究者は誰でもYandex.Browserの脆弱性を見つけて、 特別なフォームでそのことを報告することができます。 コンテストのすべての参加者の中から、最も重大で予想外の脆弱性を送信する3人の勝者が選ばれます。 賞品の場所に応じて、賞金として500、300、15万ルーブルを受け取ります。 受賞者は11月26日にモスクワで開催されるZeroNights「ハッカー会議」で発表されます。

Yandex.Browserの安定したバージョンでは、WindowsおよびOS Xオペレーティングシステム用の15.10以上のベータ版(ベータ版は関係ありません)の脆弱性を探す必要があります。

ルールについては、 ここで詳しく説明します 。

探すべきもの:

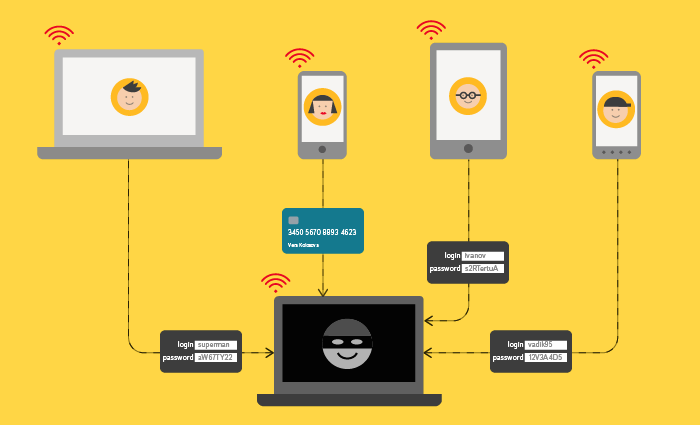

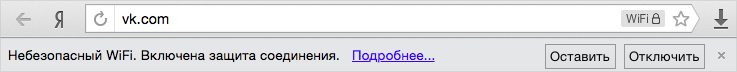

-パブリックWi-Fiネットワークで保護をバイパスする機能、つまり、オープンWi-Fiネットワークで保護されていない接続を作成する機能、またはHTTPトラフィックを傍受/変更する機能。

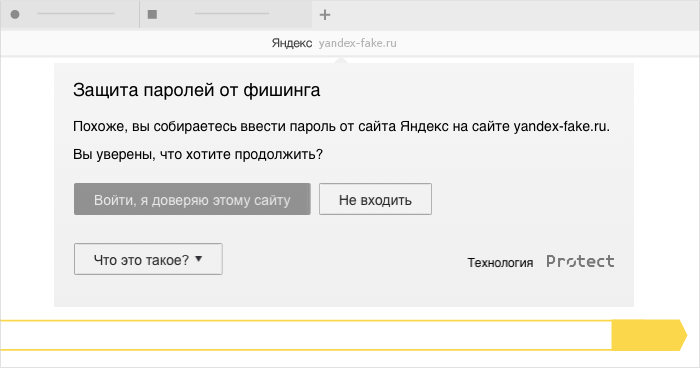

-パスワード保護をバイパスする機能。つまり、Yandexからパスワードと一致するユーザーパスワードを取得し、別のサイトのYandexからパスワードを入力することに関する警告をバイパスする機能。 (フォームの標準HTML Webフォームからパスワードを入力する場合、セキュリティバイパス方法のみが受け入れられます

.)

- .

- (remote code execution) Use-After-Free, Integer Overflow, Stack/Heap Based Overflow, Memory Corruption ..

- Same Origin Policy (SOP), Universal XSS (UXSS), SOP Cache-Timing, Browser-API .

- Content Security Policy (CSP) CSP HTTP-.

- SSL\TLS, , SSL-Strip .

- (click-to-play bypass).

- (Remote DoS) JS HTML.

, , : wi-fi . , .

?

. . ( , ), ( , Liveinternet.ru). . Chromium (, , Chromium). , malware , , . .

, . ( 30% ). , , "" .. , . . , . , . . . , ..

( ) , . (, ), , , , , . ?

, . , , . . , . , , . .

Wi-Fi . - . Wi-Fi . HTTP-, .

. - SafeBrowsing. - . - " " . . (, ) , . ( ). - .

. , , !