ソフトウェアおよびハードウェアファイアウォール

最初に話す必要があるのは、ソフトウェアとハードウェアソリューションです。 ある種のハードウェアを購入する場合、このソリューションはハードウェアと呼ばれ、ボックスにソフトウェアがある場合、これはソフトウェアソリューションの兆候であるという事実に私たちは慣れています。 私たちの意見では、ハードウェアとソフトウェアの違いはかなりarbitrary意的です。 鉄の箱とは何ですか? 実際、これはソフトウェアがインストールされている機能がわずかに制限されています(ただし、キーボードとモニターを接続することはできず、1つの機能を実行するように調整されています)。 ソフトウェアは、「Webフェイス」を備えたUNIXシステムの変形です。 ハードウェアファイアウォールの機能は、使用するパケットフィルター(これもソフトウェアです)と「Web銃口」自体に依存します。 すべてのハードウェアファイアウォールは「フラッシュ」できます。つまり、実際にはソフトウェアを置き換えるだけです。 実際のファームウェア(古き良き時代にプログラマを使用して行われた)では、最新のデバイスの「ファームウェア」を更新するプロセスはほとんど共通していません。 新しいソフトウェアが「ハードウェア」内の「フラッシュドライブ」に書き込まれているだけです。 ソフトウェアファイアウォールは、既存のコンピューターにインストールできるソフトウェアですが、ハードウェアファイアウォールの場合はソフトウェアがなく、ソフトウェアの場合はハードウェアはありません。 そのため、これらのタイプのファイアウォール間の境界は非常にarbitrary意的です。

ソフトウェアファイアウォールとハードウェアファイアウォールの最大の違いは、機能性でさえありません。 必要な機能を備えたハードウェアファイアウォールを選択する必要はありません。 使用方法の違い。 原則として、ソフトウェアファイアウォールはネットワーク内の各PC(各サーバーおよび各ワークステーション)にインストールされ、ハードウェアファイアウォールは個々のPCを保護するのではなく、ネットワーク全体を一度に保護します。 もちろん、各PCにハードウェアファイアウォールをインストールすることを妨げるものはありませんが、それはすべてお金になります。 ハードウェアのコストを考えると、ハードウェアファイアウォールで各PCを保護する必要はほとんどありません。

ハードウェアファイアウォールの利点

「鉄」ファイアウォールには次の利点があります。

- 展開と使用の相対的な容易さ 。 接続され、オンになり、Webインターフェースを介してパラメーターを設定し、その存在を忘れました。 ただし、最新のソフトウェアファイアウォールはActiveDirectoryを介した展開をサポートしています。これにはあまり時間がかかりません。 しかし、第一に、すべてのファイアウォールがActiveDirectoryをサポートしているわけではなく、第二に、Windowsが企業で常に使用されているわけではありません。

- 寸法と消費電力 。 通常、ハードウェアファイアウォールのサイズは控えめであり、消費電力は少なくなります。 確かに、エネルギー消費は常に役割を果たすとは限りませんが、サイズが重要です。 小さなコンパクトな箱は一つのことで、もう一つは巨大な「システム」です。

- パフォーマンス 。 通常、ハードウェアソリューションのパフォーマンスは高くなります。 ハードウェアファイアウォールがその直接の機能であるパケットフィルタリングのみを処理するためだけの場合。 ソフトウェアファイアウォールでよくあることですが、サードパーティのプロセスやサービスは実行されません。 Windows Serverを実行しているサーバーに基づいて、ソフトウェアゲートウェイ(ファイアウォールおよびNAT機能を備えた)を編成したと想像してください。 サーバー全体をファイアウォールとNATのみに割り当てることはほとんどありません。 これは非合理的です。 ほとんどの場合、他のサービスが同じAD、DNSなどで起動されます。 すでにDBMSと郵便サービスについては言及していません。

- 信頼性 ハードウェアソリューションの方が信頼性が高いと考えられています(サードパーティのサービスをほとんど実行しないためです)。 しかし、別のシステムユニット(最新のものではないにしても)を選択して、同じFreeBSD(世界で最も信頼性の高いオペレーティングシステムの1つ)をインストールし、ファイアウォールルールを設定することを誰も気にしません。 このようなソリューションの信頼性は、ハードウェアファイアウォールの場合よりも低くなるとは思いません。 しかし、このようなタスクには高度な管理者スキルが必要であるため、ハードウェアソリューションの方が使いやすいことが以前に指摘されていました。

ソフトウェアファイアウォールの利点

ソフトウェアソリューションの利点は次のとおりです。

- コスト 。 通常、ソフトウェアファイアウォールの価格はハードウェアよりも低くなっています。 平均的なハードウェアソリューションの価格で、ソフトウェアファイアウォールを使用してネットワーク全体を保護できます。

- ネットワークを内部から保護する機能 。 脅威は常に外部から来るとは限りません。 ローカルネットワーク内には多くの脅威があります。 攻撃は内部コンピューターから発生する可能性があります。 どのLANユーザーでも、たとえば会社の不満など、攻撃を開始できます。 既に述べたように、もちろん、個々のノードを保護するために個別のハードウェアルーターを使用できますが、実際にはそのような解決策はありません。 彼らは痛みを伴う不合理です。

- サブネットを割り当てないでローカルネットワークのセグメントを見分ける能力 。 ほとんどの場合、たとえば、経理、財務、ITなど、さまざまな部門のコンピューターがローカルネットワークに接続されています。 これらのコンピューターは、必ずしも相互に対話する必要はありません。 ISDNを区別する方法は? 最初の解決策は、いくつかのサブネット(192.168.1.0、192.168.2.0など)を作成し、これらのサブネット間のルーティングを適切に構成することです。 これは、ソリューションが非常に複雑であるということではなく、ソフトウェアファイアウォールを使用するよりもさらに複雑です。 また、何らかの理由でサブネットを割り当てることが常に可能とは限りません。 2番目のソリューションは、ISDNを保護するために特別に設計されたファイアウォールを使用することです(すべてのISDNソフトウェアファイアウォールを簡単に区別できるわけではありません)。 この場合、最大規模のネットワークであっても、数分でISDNを区別でき、ルーティング設定を気にする必要はありません。

- 既存のサーバーに展開する機能 。 十分なコンピューターパークがある場合は、別のハードウェアを購入しても意味がありません。 サーバーの1つにファイアウォールを展開し、NATとルーティングを構成するだけで十分です。 通常、これらの操作はどちらもファイアウォールのグラフィカルインターフェイスを介して実行され、適切な場所でマウスを数回クリックするだけで実装されます。

- 高度な機能 。 原則として、ソフトウェアファイアウォールの機能は、対応するハードウェアの機能よりも広くなっています。 そのため、一部のファイアウォールは、データ処理システムの全体的なセキュリティを向上させることができる負荷分散 、IDS / IPSなどの便利な機能を提供します 。 はい、すべてのソフトウェアファイアウォールにそのような機能があるわけではありませんが、ニーズに合ったファイアウォールを選択することを妨げるものは何もありません。 もちろん、一部のハードウェアシステムにはそのような機能があります。 たとえば、 StoneGate IPS-侵入防止システムの機能を提供しますが、そのようなソリューションのコストは常に企業の管理を満足させるとは限りません。 ハードウェアロードバランサーもありますが、ハードウェアIPSよりもさらに高価です。

欠点については書きません-それらは利点から続きます。 あるタイプのファイアウォールの利点は通常、別のタイプの欠点です。 たとえば、ハードウェアソリューションの欠点には、コストとローカルネットワークを内部から保護できないことが含まれます。ソフトウェアの欠点は、展開と使用の複雑さです(前述のとおり、すべては相対的です)。

確かに、言及する価値があるハードウェアファイアウォールの欠点が1つあります。 原則として、すべてのハードウェアファイアウォールにはリセットボタンがあり、クリックするとデフォルトの設定に戻ることができます。 このボタンをクリックするために、特別な資格は必要ありません。 ただし、ソフトウェアファイアウォールの設定を変更するには、少なくとも管理者権限を取得する必要があります。 ボタンを1つクリックするだけで、不満を抱いている従業員は企業全体のセキュリティに違反する可能性があります(または、インターネットにアクセスできずに会社を離れることができます)。 したがって、ハードウェアソリューションを使用する場合は、デバイス自体の物理的なセキュリティに対して、より責任あるアプローチを取る必要があります。

ファイアウォールの戦い

次に、どのファイアウォールが最適な保護を提供するかを理解しようとします:ソフトウェアまたはハードウェア。 ハードウェアは、TP-Linkからルーターに組み込まれたファイアウォールになります。 ソフトウェアとして-Cybersafe Firewall 。

ファイアウォールをテストするには、サイトwww.testmypcsecurity.comのユーティリティ、つまりJumper、DNStester、CPIL Suite(Comodoが開発)を使用します。 XSpiderなどの認定ツールとは異なり、これらのユーティリティは、シミュレートする悪意のあるプログラムと同じ方法を使用します。 そのため、テスト時に(結果を繰り返したい場合)、すべてのアンチウイルス保護ツールを無効にする必要があります。

もちろん、XSpiderを検討することもできますが、このテストは退屈で面白くないものであり、読者にとっては面白くないものです。 そして、認定スキャナーを使用する攻撃者を誰が想像できますか?

ユーティリティについて簡単に:

- ジャンパー-DLLインジェクションおよびスレッドインジェクションメソッドを使用してファイアウォールをバイパスできます。

- DNS Tester-再帰的なDNSクエリを使用して、ファイアウォールをバイパスします。

- CPIL Suite-Comodoのテストスイート(3テスト)。

これらのユーティリティはすべて、内部から、つまりテスト対象のコンピューターから直接起動されます。 しかし、外部では古き良きnmapをスキャンします。

したがって、2台のコンピューターがあります。 どちらもインターネットに接続されています。 1つは(TP-Linkルーターに基づく)ハードウェアファイアウォールを介して接続され、ソフトウェアファイアウォールもウイルス対策もインストールされていません。 2番目のコンピューターはインターネットに直接接続され、CyberSafeソフトウェアファイアウォールによって保護されています。 Windows 7は最初のコンピューターにインストールされ、Windows Server 2008 R2は2番目のコンピューターにインストールされます。

テスト1:ジャンパー

管理者権限で起動されたジャンパー(正直なところ、多くのユーザーはこれらの権限で作業しています)は、Windows 7でタスクを正常に完了しました(図1)。 何も彼を止めることはできませんでした-結局のところ、単一の保護ツールも、ウイルス対策も、ファイアウォールも、IDS / IPSもシステムにインストールされておらず、ハードウェアファイアウォールはクライアントコンピューターで何が起こるかを気にしません。 彼は何が起こっているかに影響を与えることはできません。

図 1. Windows 7のジャンパー

正義のために、ユーザーが管理者の権限で作業しなかった場合、ジャンパーは機能しなかったことに注意する必要があります。

Windows Server 2008では、ジャンパーも起動しませんでしたが、これはファイアウォールによるものではなく、オペレーティングシステム自体によるものです。 したがって、オペレーティングシステム自体によってこの脆弱性に対する保護を提供できるため、ファイアウォール間に同等性があります。

テスト2. DNStester

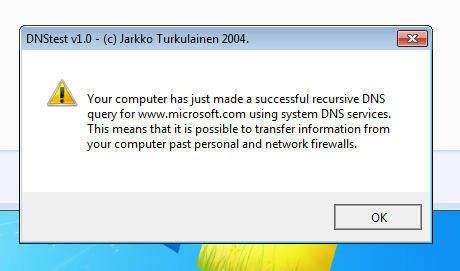

このテストの目的は、再帰的なDNSクエリを送信することです。 既定では、Windows 2000以降、Windows DNSクライアントサービスはすべてのDNSクエリを受け入れて管理します。 したがって、システム内のすべてのアプリケーションからのすべてのDNSクエリは、DNSクライアント(SVCHOST.EXE)に送信されます。 DNSクエリ自体がDNSクライアントを直接作成します。 DNStesterは、再帰的なDNSクエリを使用してファイアウォールをバイパスします。つまり、サービスは自分自身にアクセスします。

図 2.テストに失敗しました

ファイアウォールの設定をデフォルトのままにすると、ソフトウェアもハードウェアのファイアウォールもこのテストを処理できません。 ハードウェアファイアウォールがワークステーションで何が起こるかを気にしないことは明らかであるため、この脆弱性からシステムを保護するためにそれに依存する必要はありません。 いずれにせよ、デフォルト設定で(そして実際には変更されませんでした)。

しかし、これはCybersafe Firewallが不良なファイアウォールであることを意味するものではありません。 セキュリティレベルを3番目に上げると、テストは完全に合格しました(図3を参照)。 プログラムは、DNSクエリでエラーを報告しました。 これがWindows Server 2008のメリットではないことを確認するために、Windows 7マシンでテストを繰り返しました。

図 3.テストに合格しました(DNStest)

正義のために、ウイルス対策ソフトウェアがコンピューターにインストールされている場合、このアプリケーションはほとんどの場合隔離されますが、それでも1つの要求を送信できます(図4)。

図 4. Comodo Anti-Virusは不要なアプリケーションをブロックしました

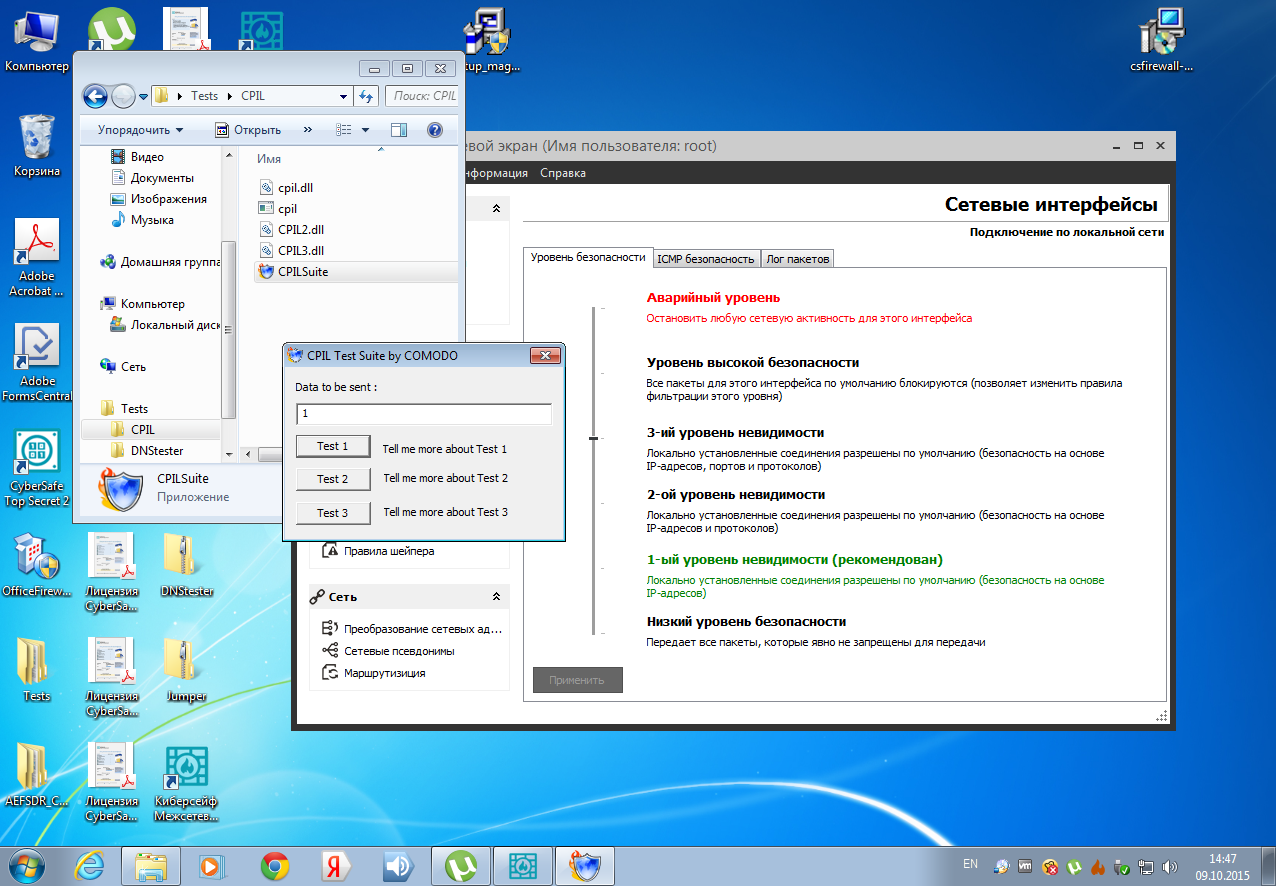

テスト3. Comodoのテストスイート(CPIL)

そのため、デフォルト設定のハードウェアファイアウォールは3つのCPILテストすべてに失敗しました([テストの詳細]テキストボックスをクリックすると、テストの原理を説明するウィンドウが表示されます)。 しかし、彼はなんとなく奇妙に失敗しました。 テストに合格すると、次の一連のアクションが実行されます。

- 送信したデータを入力する必要があります。 テスト1、2、および3にそれぞれ値1、2、3を導入しました。

- 次に、テスト呼び出しボタンの1つを押します(図5)

図 5. CPILテストスイート

その後、ブラウザが開き、テスト結果が表示されます。 テストが失敗したことを報告することに加えて、結果ページには、GETパラメーターとしてスクリプトに渡された入力した値が表示されているはずです(図6を参照)。 値(アドレスバーの2)がまだ渡されたことがわかりますが、スクリプトはそれを表示しませんでした。 Comodoスクリプトのエラー? もちろん、誰もが間違っていますが、このテストに対する私たちの自信は低下しています。

図 6.テスト結果(ハードウェアファイアウォール)

しかし、ソフトウェアファイアウォールを使用すると、CPILテストは開始されませんでした。 ボタン1〜3を押しても、何も起こりませんでした(図7)。 これは本当にファイアウォールではなく、Windows Server 2008のメリットですか? 私たちはそれをチェックアウトすることにしました。 そのため、ハードウェアファイアウォールで保護されたWindows 7コンピューターにサイバーセーフファイアウォールがインストールされました。 しかし、Windows 7では、ユーティリティはファイアウォールの防御を突破しました。 最初と3番目のテストは合格しましたが、テスト2ボタンを押したとき、図に示すようなChromeブラウザーウィンドウを検討する必要がありました。 6。

図 7.ボタンをクリックしても何も起こりません(ウイルス対策が無効になっていることがわかります)

図 8.テスト1および3に合格

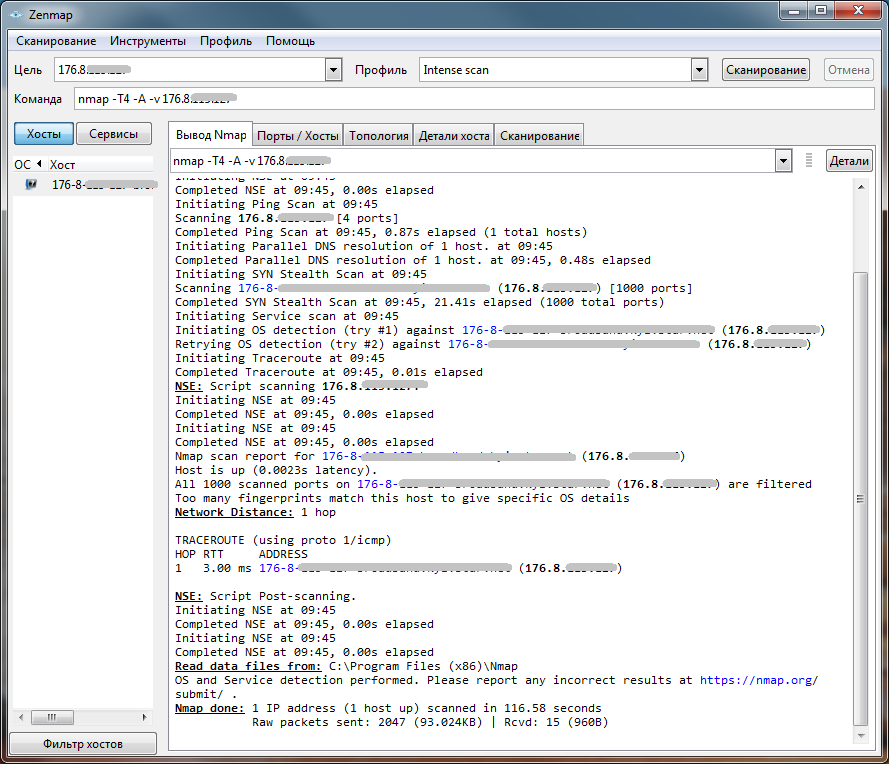

テスト4.外部からのスキャン

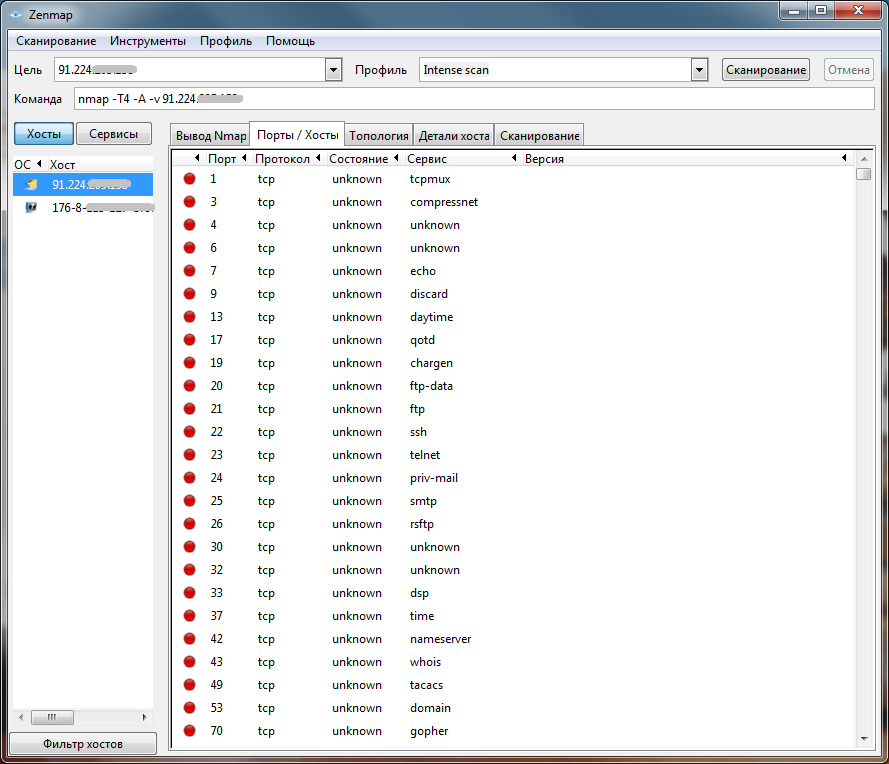

その前に、内部からファイアウォールを突破しようとしました。 次に、ファイアウォールで保護されているシステムをスキャンしてみましょう。 nmapスキャナーをスキャンします。 ハードウェアファイアウォールの結果を疑う人はいませんでした。すべてが閉じられており、テスト対象のシステムの種類を判別することさえ不可能です(図9および10)。 以降のすべての図では、IPアドレスは永続的であるため非表示になっています。これにより、誰もアドレスでテストを繰り返したくないでしょう。

図 9.ハードウェアファイアウォールのスキャン

図 10.ハードウェアファイアウォールのスキャン(ホストの詳細)

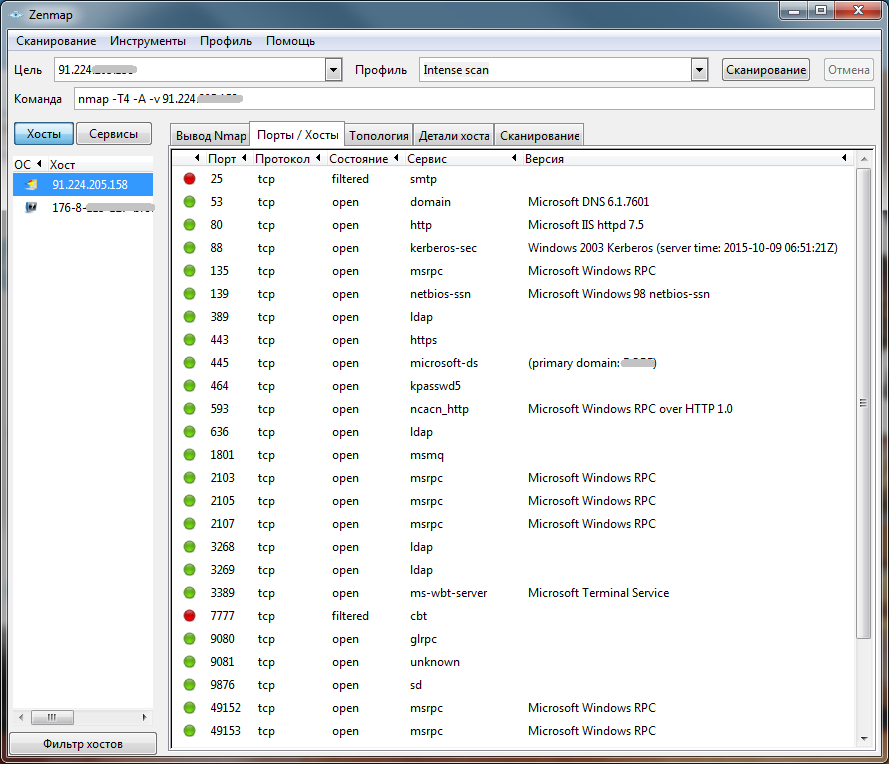

それでは、ソフトウェアファイアウォールで保護されたシステムをスキャンしてみましょう。 もちろん、デフォルトでは、ソフトウェアファイアウォールはすべてをスキップします(図11)。

図 11.ポートを開く(ソフトウェアファイアウォール、デフォルト設定)

図 12.システムのタイプが決定されます(ソフトウェアファイアウォール、デフォルト設定)

ルールが設定されると、すべてが適切に配置されます(図13)。 ご覧のように、ソフトウェアファイアウォールは、保護されたシステムのセキュリティを、「鉄」に相当するものよりも悪化させません。

図 13.開いているポートはありません

LAN攻撃

ローカルネットワーク内で保護を提供することが重要なのはなぜですか? 多くの管理者は、誤って内部保護に注意を払っていませんが、無駄です。 実際、ローカルネットワーク内では、多くの攻撃を実装できます。 それらのいくつかを考えてみましょう。

ARP攻撃

ネットワークに接続する前に、コンピューターはARP要求を送信して、コンピューターのIPアドレスがビジーかどうかを確認します。 ローカルネットワーク上に同じIPアドレスを持つWindowsマシンが複数ある場合、ユーザーには、IPアドレスがビジーである(別のコンピューターで使用されている)というメッセージのウィンドウが表示されます。 Windowsは、ARPを介してIPアドレスの占有について学習します。

ARP攻撃とは、Windowsを実行しているマシンを攻撃者がフラッディングすることです。 さらに、何百もの要求が各コンピューターに送信されるため、ユーザーは常にポップアップウィンドウを閉じることができず、少なくともコンピューターを再起動する必要があります。

状況はあまり快適ではありません。 ただし、ワークステーションにファイアウォールが存在すると、攻撃者のすべての努力が無効になります。

さまざまなフラッド攻撃を含むDoS攻撃

DoS攻撃(サービス拒否攻撃)は、インターネットだけでなく、ローカルネットワークでも可能です。 そのような攻撃の方法のみが異なります。 DoS攻撃の性質はさまざまですが、ローカルネットワーク上の各マシンにファイアウォールがインストールされていなければ、DoS攻撃に対処することは不可能です。

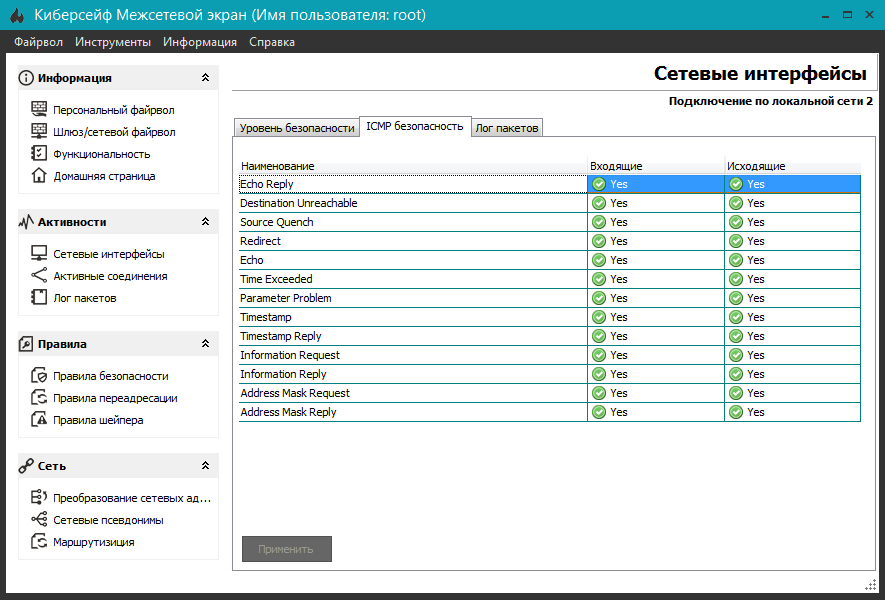

ローカルネットワークで正常に使用できるDoS攻撃のタイプの1つはICMPフラッドです。 CyberSafeファイアウォールファイアウォールには、このタイプの攻撃に対抗するための専用ツールが含まれています(図14)。 また、サーバーの負荷を分散するツールも含まれており、DoS攻撃との戦いにも役立ちます。

図 14. ICMPセキュリティ(CyberSafeファイアウォール)

DOS攻撃の詳細については、 「DoS / DDoS攻撃から身を守る方法」の記事をご覧ください 。

MACアドレスを変更する

ローカルネットワークでは、コンピューターはIPアドレスだけでなく、MACアドレスによっても識別されます。 IPアドレスは通常動的であり、DHCPによって発行されるため、一部の管理者は特定のリソースへのアクセスをMACアドレスで許可します。 MACアドレスは非常に簡単に変更できるため、このソリューションはあまり正当化されません。 残念ながら、ファイアウォールを使用してMACアドレスの変更から身を守ることは常に可能ではありません。 通常すべてのファイアウォールはIPアドレスに関連付けられているため、MACアドレスの変更を監視するわけではありません。 ここで最も効果的なソリューションは、スイッチを使用することです。これにより、スイッチ上の特定の物理ポートにMACアドレスをバインドできます。 このような保護を欺くことはほとんど不可能ですが、費用がかかります。 確かに、 MACアドレスの変更に対処するソフトウェアの方法がありますが、それらはあまり効果的ではありません。 MACアドレススプーフィングを認識できるファイアウォールに関心がある場合は、 Kaspersky Internet Security 8.0に注意してください。 確かに、後者はゲートウェイのMACアドレスの置換のみを認識できます。 しかし、その後、コンピューターのIPアドレスとIPフラッドの置換を完全に認識します。

IPアドレスのなりすまし

リソースへのアクセスがIPアドレスによって制限されているネットワークでは、攻撃者はIPアドレスを変更し、保護されたリソースにアクセスできます。 Cybersafe Firewallを使用する場合、ファイアウォール自体もIPアドレスにバインドしないため、このようなシナリオは不可能です。 コンピューターのIPアドレスを変更しても、攻撃者が侵入しようとするISPDnには含まれません。

ルーティング攻撃

このタイプの攻撃は、「偽の」ICMPパケットを被害者に送信することに基づいています。 この攻撃の本質は、ゲートウェイアドレスを置き換えることです。ICMPパケットが被害者に送信され、より短いルートが通知されます。 しかし、実際には、パケットは新しいルーターを通過するのではなく、攻撃者のコンピューターを通過します。 前述のように、Cybersafe FirewallはICMPセキュリティを提供します。 同様に、他のファイアウォールも使用できます。

ローカルネットワークには他にも多くの攻撃があります-スニッファー、およびDNSを使用したさまざまな攻撃。 場合によっては、各ワークステーションにインストールされたソフトウェアファイアウォールを使用すると、セキュリティが大幅に向上する可能性があります。

結論

情報システムの保護は包括的である必要があります-これには、ソフトウェアとハードウェアのファイアウォール、ウイルス対策、およびシステム自体の適切な構成が含まれます。 ソフトウェアファイアウォールとハードウェアファイアウォールの対立に関しては、前者は各ネットワークノードを保護するために効果的に使用され、後者はネットワーク全体を保護するために効果的に使用されます。 ハードウェアファイアウォールは、個々のワークステーションを保護できず、ネットワーク内での攻撃中は無力であり、個人データ保護のコンテキストで実行する必要があるISDNの差別化を実行できません。